Pytanie 1

Czym jest klaster komputerowy?

Wynik: 14/40 punktów (35,0%)

Wymagane minimum: 20 punktów (50%)

Czym jest klaster komputerowy?

Jakie polecenie w systemie Linux pozwala na zweryfikowanie adresu IP przypisanego do interfejsu sieciowego?

Jakiej funkcji powinno się użyć, aby utworzyć kopię zapasową rejestru systemowego w programie regedit?

Jakie polecenie w systemie operacyjnym Linux służy do prezentowania konfiguracji interfejsów sieciowych?

Który standard sieci lokalnej określa dostęp do medium w oparciu o token (żeton)?

Które medium transmisyjne umożliwia izolację galwaniczną pomiędzy systemami przesyłu danych?

W komunikacie o błędzie w systemie, informacja przedstawiana w formacie heksadecymalnym oznacza

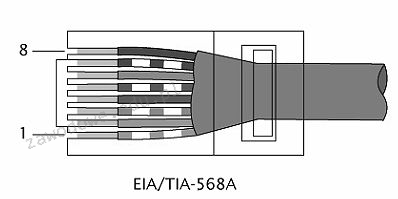

W technologii Ethernet 100BaseTX do przesyłania danych wykorzystywane są żyły kabla UTP podłączone do pinów

Który z standardów Gigabit Ethernet pozwala na stworzenie segmentów sieci o długości 550 m/5000 m przy szybkości przesyłu danych 1 Gb/s?

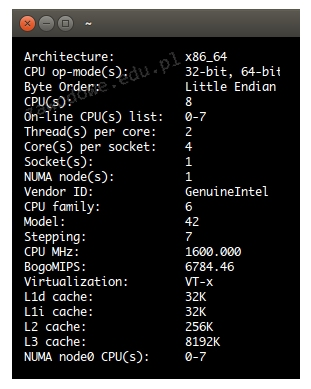

Zarządzaniem czasem procesora dla różnych zadań zajmuje się

Jakie narzędzie jest używane do zakończenia skrętki przy pomocy wtyku 8P8C?

Który standard IEEE 802.3 powinien być użyty w sytuacji z zakłóceniami elektromagnetycznymi, jeżeli odległość między punktem dystrybucyjnym a punktem abonenckim wynosi 200 m?

Jakie pole znajduje się w nagłówku protokołu UDP?

Licencja grupowa na oprogramowanie Microsoft należy do typu

Protokół ARP (Address Resolution Protocol) służy do konwersji adresu IP na

Jakie narzędzie będzie najbardziej odpowiednie do delikatnego wygięcia blachy obudowy komputera oraz przykręcenia śruby montażowej w trudno dostępnej lokalizacji?

W systemie Linux do obserwacji działania sieci, urządzeń sieciowych oraz serwerów można zastosować aplikację

Adres MAC karty sieciowej w formacie binarnym to 00000000-00010100-10000101-10001011-01101011-10001010. Które z poniższych przedstawia ten adres w systemie heksadecymalnym?

Protokół, który pozwala urządzeniom na uzyskanie od serwera informacji konfiguracyjnych, takich jak adres IP bramy sieciowej, to

Który z parametrów czasowych w pamięci RAM określany jest jako czas dostępu?

Co oznacza skrót RAID w kontekście pamięci masowej?

Protokół, który pozwala na ściąganie wiadomości e-mail z serwera, to

Czym jest patchcord?

Jakie urządzenie służy do połączenia 6 komputerów w ramach sieci lokalnej?

Diagnostykę systemu Linux można przeprowadzić używając polecenia

Protokół trasowania wewnętrznego, który opiera się na analizie stanu łącza, to

W usłudze Active Directory, konfigurację składającą się z jednej lub więcej domen, które dzielą wspólny schemat i globalny wykaz, nazywamy

Aby zrealizować alternatywę logiczną z negacją, konieczne jest zastosowanie funktora

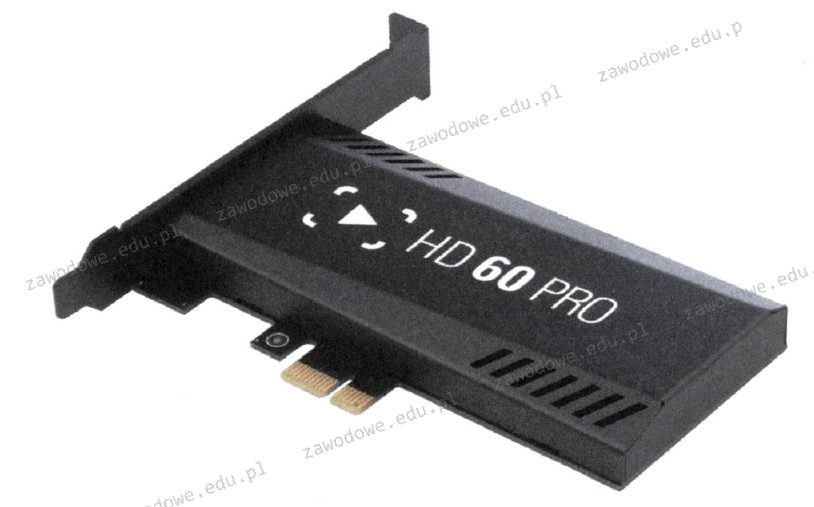

Karta do przechwytywania wideo, która została przedstawiona, będzie kompatybilna z płytą główną posiadającą port

Protokół, który umożliwia po połączeniu z serwerem pocztowym przesyłanie na komputer tylko nagłówków wiadomości, a wysyłanie treści oraz załączników następuje dopiero po otwarciu konkretnego e-maila, to

Kiedy użytkownik wpisuje w przeglądarkę adres www.egzamin.pl, nie ma on możliwości otwarcia strony WWW, natomiast wpisujący adres 211.0.12.41 zyskuje dostęp do tej strony. Problem ten wynika z nieprawidłowej konfiguracji serwera

Wykorzystując narzędzie diagnostyczne Tracert, można zidentyfikować trasę do określonego celu. Ile routerów pokonał pakiet wysłany do hosta 172.16.0.99?

Jakie zastosowanie ma przedstawione narzędzie?

Komputer A, który musi wysłać dane do komputera B znajdującego się w sieci z innym adresem IP, najpierw przekazuje pakiety do adresu IP

Co robi polecenie Gpresult?

Jakim parametrem definiuje się stopień zmniejszenia mocy sygnału w danej parze przewodów po przejściu przez cały tor kablowy?

Która z usług serwerowych oferuje automatyczne ustawienie parametrów sieciowych dla stacji roboczych?

Jakie będą całkowite wydatki na materiały potrzebne do stworzenia 20 kabli połączeniowych typu patchcord, z których każdy ma długość 1,5m, jeśli cena 1 metra bieżącego kabla wynosi 1zł, a cena wtyku to 50 gr?

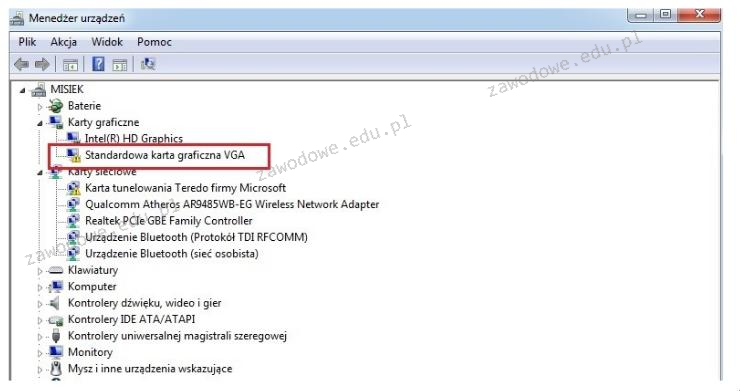

Na ilustracji widoczny jest komunikat systemowy. Jaką czynność powinien wykonać użytkownik, aby naprawić występujący błąd?

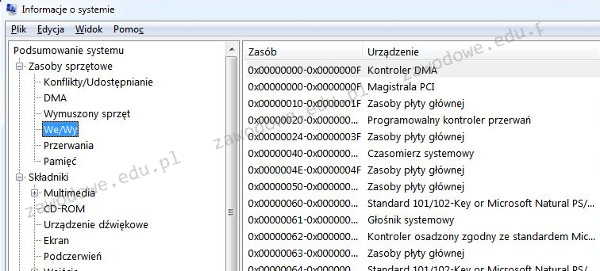

W jakim systemie numerycznym przedstawione są zakresy We/Wy na ilustracji?