Pytanie 1

Jak nazywa się protokół bazujący na architekturze klient-serwer oraz na modelu żądanie-odpowiedź, który jest używany do transferu plików?

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

Jak nazywa się protokół bazujący na architekturze klient-serwer oraz na modelu żądanie-odpowiedź, który jest używany do transferu plików?

Jaki skrót odpowiada poniższej masce podsieci: 255.255.248.0?

Jakie zagrożenia eliminują programy antyspyware?

Protokół trasowania wewnętrznego, który opiera się na analizie stanu łącza, to

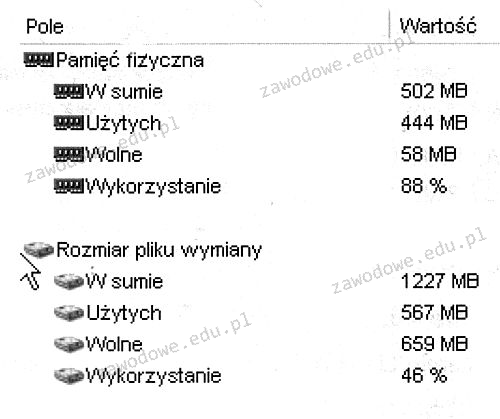

Zgodnie z zamieszczonym fragmentem testu w systemie komputerowym zainstalowane są

Określ właściwą sekwencję działań potrzebnych do zamontowania procesora w gnieździe LGA na nowej płycie głównej, która jest odłączona od zasilania?

Określ zakres adresów IP z klasy A, który wykorzystywany jest do adresacji prywatnej w sieciach komputerowych?

Dysk zewnętrzny 3,5" o pojemności 5 TB, używany do archiwizacji lub wykonywania kopii zapasowych, wyposażony jest w obudowę z czterema interfejsami komunikacyjnymi do wyboru. Który z tych interfejsów powinien być użyty do podłączenia do komputera, aby uzyskać najwyższą prędkość transferu?

Na załączonym zdjęciu znajduje się

Czytnik w napędzie optycznym, który jest zanieczyszczony, należy oczyścić

Które polecenie pozwala na mapowanie zasobów sieciowych w systemie Windows Serwer?

Który z poniższych mechanizmów zagwarantuje najwyższy poziom ochrony w sieciach bezprzewodowych opartych na standardzie 802.11n?

Który z zapisów adresu IPv4 z maską jest niepoprawny?

Dwie stacje robocze w tej samej sieci nie mają możliwości komunikacji. Która z poniższych okoliczności może być przyczyną tego problemu?

Gniazdo na tablicy interaktywnej jest oznaczone tym symbolem. Które złącze powinno być wykorzystane do połączenia tablicy z komputerem?

W systemie Windows Server, możliwość udostępnienia folderu jako zasobu sieciowego, który jest widoczny na stacji roboczej jako dysk oznaczony literą, można uzyskać poprzez realizację czynności

Jaką inną formą można zapisać 2^32 bajtów?

Wykorzystując narzędzie diagnostyczne Tracert, można zidentyfikować trasę do określonego celu. Ile routerów pokonał pakiet wysłany do hosta 172.16.0.99?

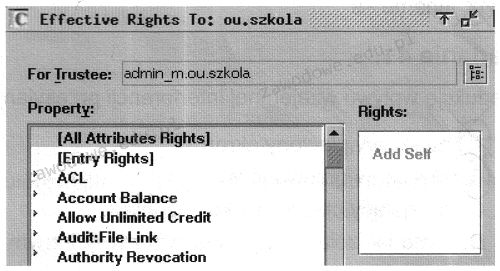

Technik serwisowy, po przeprowadzeniu testu na serwerze NetWare, otrzymał informację, że obiekt dysponuje prawem

Na podstawie zaprezentowanego cennika oblicz, jaki będzie całkowity koszt jednego dwumodułowego podwójnego gniazda abonenckiego montowanego na powierzchni.

Aby zrealizować wymianę informacji między dwoma odmiennymi sieciami, konieczne jest użycie

Plik ma przypisane uprawnienia: rwxr-xr--. Jakie uprawnienia będzie miał plik po zastosowaniu polecenia chmod 745?

Aby móc korzystać z telefonu PSTN do nawiązywania połączeń za pośrednictwem sieci komputerowej, należy go podłączyć do

Grupa, w której uprawnienia przypisane członkom mogą dotyczyć tylko tej samej domeny, co nadrzędna grupa lokalna domeny, to grupa

Wykonanie polecenia attrib +h +s +r przykład.txt w konsoli systemu Windows spowoduje

Karta sieciowa w standardzie Fast Ethernet umożliwia przesył danych z maksymalną prędkością

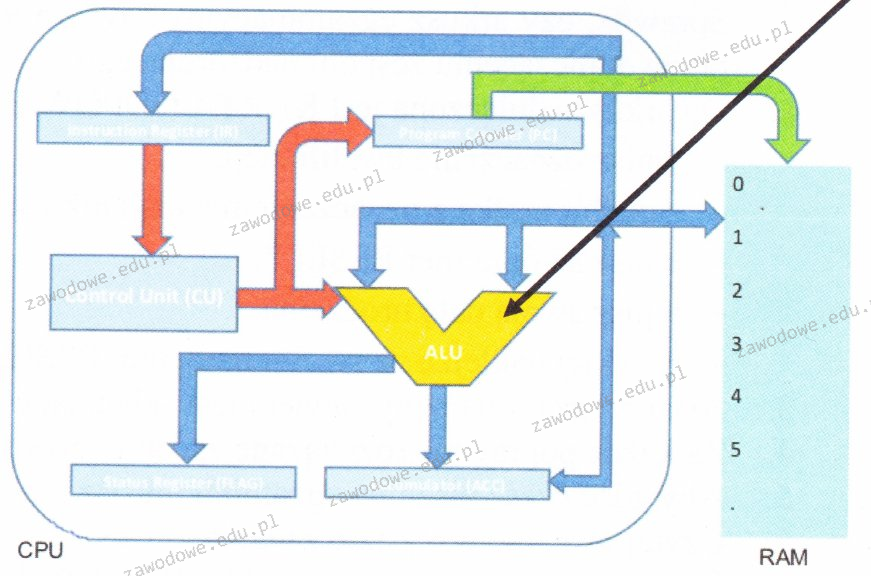

Na diagramie mikroprocesora zidentyfikowany strzałką blok odpowiada za

Na ilustracji zobrazowano

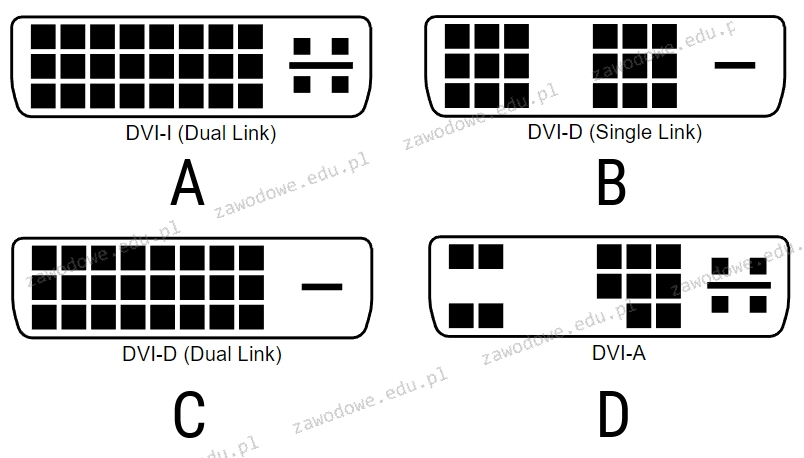

Który standard złącza DVI pozwala na przesyłanie jedynie sygnału analogowego?

Kiedy dysze w drukarce atramentowej wyschną z powodu długotrwałych przerw w użytkowaniu, co powinno się najpierw wykonać?

Najmniejszy czas dostępu charakteryzuje się

W systemie Windows odpowiednikiem macierzy RAID 1 jest wolumin o nazwie

Jakie polecenie w systemach operacyjnych Windows służy do prezentacji konfiguracji interfejsów sieciowych?

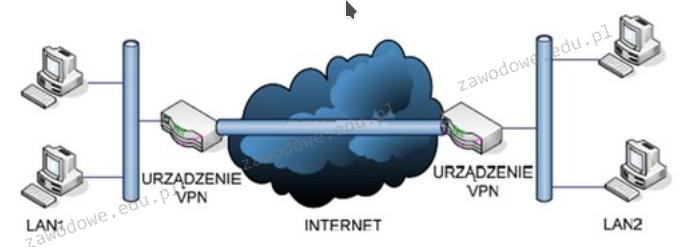

Schemat ilustruje zasadę funkcjonowania sieci VPN o nazwie

Jaki będzie rezultat odejmowania dwóch liczb zapisanych w systemie heksadecymalnym 60Ah - 3BFh?

Jakie polecenie w systemie Windows służy do zbadania trasy, po jakiej przesyłane są pakiety w sieci?

Aby osiągnąć optymalną prędkość przesyłu danych, gdy domowy ruter działa w paśmie 5 GHz, do laptopa należy zainstalować kartę sieciową bezprzewodową obsługującą standard

Recykling można zdefiniować jako

Programem antywirusowym oferowanym bezpłatnie przez Microsoft dla posiadaczy legalnych wersji systemu Windows jest

Na ilustracji pokazano końcówkę kabla