Pytanie 1

Złącze SC powinno być zainstalowane na przewodzie

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

Złącze SC powinno być zainstalowane na przewodzie

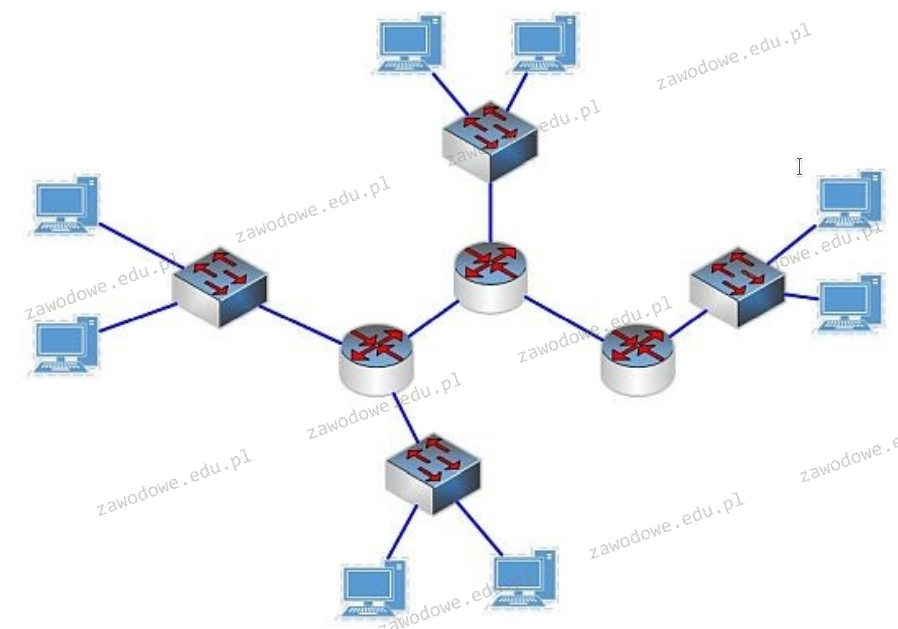

Jak na diagramach sieciowych LAN oznaczane są punkty dystrybucyjne znajdujące się na różnych kondygnacjach budynku, zgodnie z normą PN-EN 50173?

Jaką maksymalną prędkość danych można osiągnąć w sieci korzystającej z skrętki kategorii 5e?

W dokumentacji technicznej procesora znajdującego się na płycie głównej komputera, jaką jednostkę miary stosuje się do określenia szybkości zegara?

Organizacja zajmująca się normalizacją na świecie, która stworzyła 7-warstwowy Model Referencyjny Otwartej Architektury Systemowej, to

Na ilustracji przedstawiony jest tylny panel jednostki komputerowej. Jakie jest nazewnictwo dla złącza oznaczonego strzałką?

Urządzenie, które pozwala komputerom na bezprzewodowe łączenie się z siecią komputerową przewodową, to

Narzędzie pokazane na ilustracji służy do

W systemie Windows do przeprowadzania aktualizacji oraz przywracania sterowników sprzętowych należy wykorzystać narzędzie

Na diagramie przedstawione są symbole

W jakim miejscu są przechowywane dane o kontach użytkowników domenowych w środowisku Windows Server?

Aby bezpośrednio połączyć dwa komputery w przewodowej sieci LAN, należy zastosować

Jakie polecenie należy wydać, aby skonfigurować statyczny routing do sieci 192.168.10.0?

Klawiatura QWERTY, która pozwala na wprowadzanie znaków typowych dla języka polskiego, nazywana jest także klawiaturą

Jaką funkcję pełni serwer ISA w systemie Windows?

Monitor CRT jest podłączany do karty graficznej przy użyciu złącza

Jakie pole znajduje się w nagłówku protokołu UDP?

Podstawowym warunkiem archiwizacji danych jest

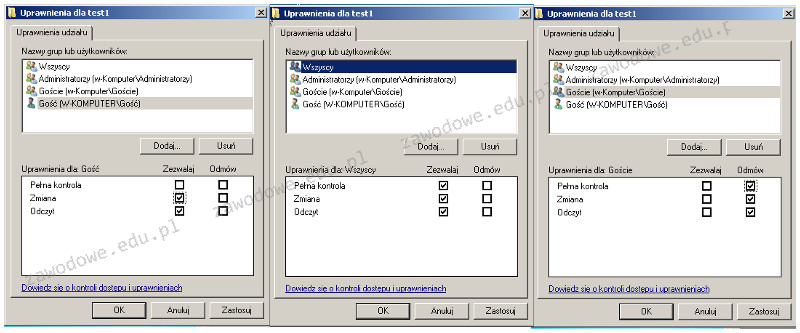

Użytkownik o nazwie Gość należy do grupy o nazwie Goście. Grupa Goście jest częścią grupy Wszyscy. Jakie ma uprawnienia użytkownik Gość w folderze test1?

W jednostce ALU do rejestru akumulatora wprowadzono liczbę dziesiętną 600. Jak wygląda jej reprezentacja w systemie binarnym?

Sieć komputerowa, która obejmuje wyłącznie urządzenia jednej organizacji, w której dostępne są usługi realizowane przez serwery w sieci LAN, takie jak strony WWW czy poczta elektroniczna to

W systemie Linux polecenie chown służy do

Wydanie komendy chmod 400 nazwa_pliku w systemie Linux spowoduje, że właściciel pliku

Jednym z czynników, dla których zapis na dysku SSD jest szybszy niż na dysku HDD, jest

Który poziom macierzy RAID zapisuje dane jednocześnie na wielu dyskach jako jedno urządzenie?

Złącze IrDA służy do bezprzewodowej komunikacji i jest

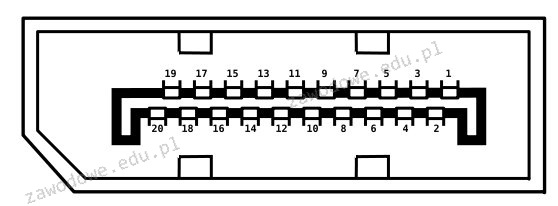

Na ilustracji pokazano złącze:

Unity Tweak Tool oraz narzędzia dostrajania to elementy systemu Linux, które mają na celu

Aby poprawić niezawodność i efektywność przesyłu danych na serwerze, należy

Symbol graficzny przedstawiony na ilustracji oznacza jaką bramkę logiczną?

W przypadku planowania wykorzystania przestrzeni dyskowej komputera do przechowywania oraz udostępniania danych, takich jak pliki oraz aplikacje dostępne w internecie, a także ich zarządzania, komputer powinien być skonfigurowany jako

Administrator systemu Linux wyświetlił zawartość katalogu /home/szkoła w terminalu, uzyskując następujący rezultat -rwx –x r-x 1 admin admin 25 04-09 15:17 szkola.txt. Następnie wydał polecenie ```chmod ug=rw szkola.txt | Is``` Jaki będzie rezultat tego działania, pokazany w oknie terminala?

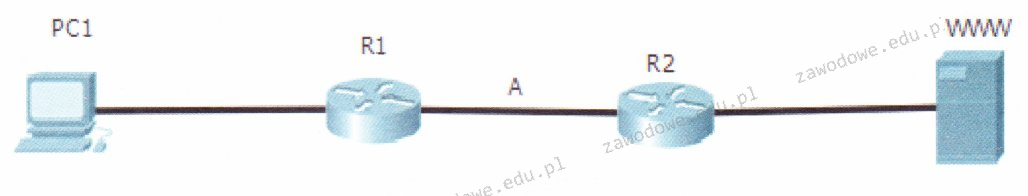

Ramka z informacjami przesyłanymi z komputera PC1 do serwera www znajduje się pomiędzy routerem R1 a routerem R2 w punkcie A). Jakie adresy są w niej zawarte?

W drukarce laserowej do utrwalania obrazu na papierze stosuje się

Na wyświetlaczu drukarki widnieje komunikat "PAPER JAM". Aby zlikwidować problem, należy w pierwszej kolejności

Rozmiar plamki na ekranie monitora LCD wynosi

Protokół, który umożliwia po połączeniu z serwerem pocztowym przesyłanie na komputer tylko nagłówków wiadomości, a wysyłanie treści oraz załączników następuje dopiero po otwarciu konkretnego e-maila, to

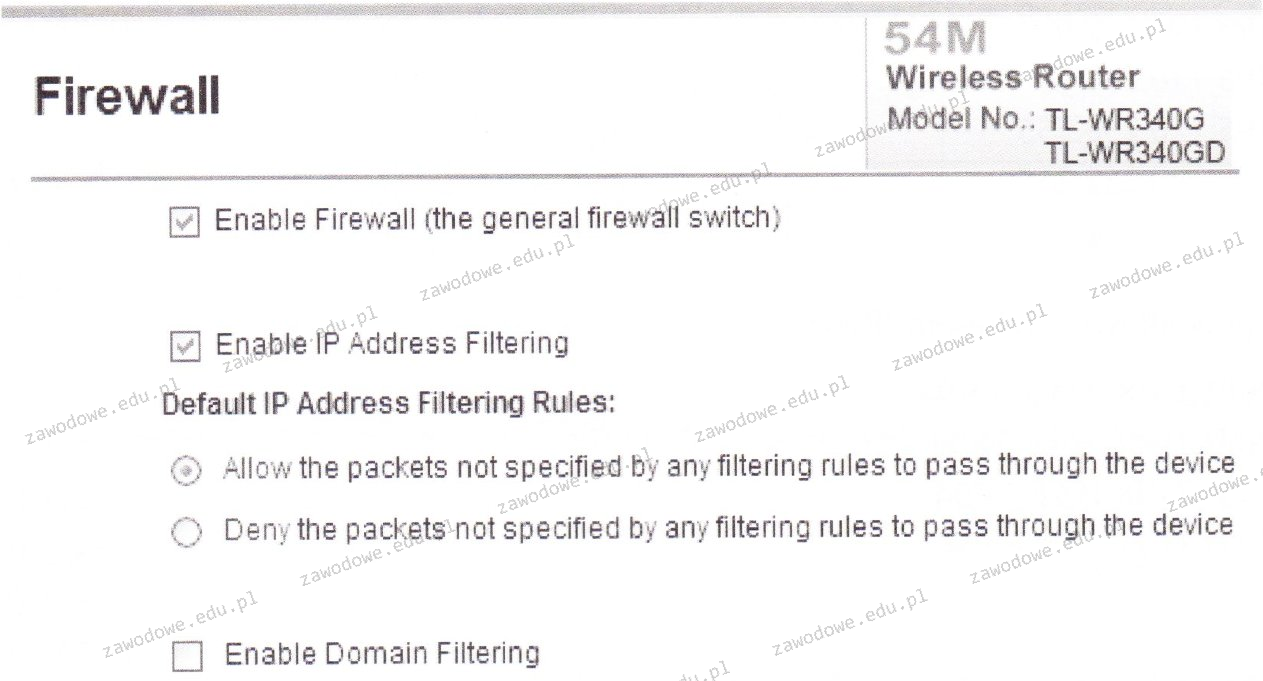

Na rysunku poniżej przedstawiono ustawienia zapory ogniowej w ruterze TL-WR340G. Jakie zasady dotyczące konfiguracji zapory zostały zastosowane?

Urządzenie pokazane na ilustracji ma na celu

Którą kartę rozszerzeń w komputerze przedstawia to zdjęcie?