Pytanie 1

Grupa protokołów, która charakteryzuje się wspólną metodą szyfrowania, to

Wynik: 31/40 punktów (77,5%)

Wymagane minimum: 20 punktów (50%)

Grupa protokołów, która charakteryzuje się wspólną metodą szyfrowania, to

Osoba pragnąca wydrukować dokumenty w oryginale oraz w trzech egzemplarzach na papierze samokopiującym powinna zainwestować w drukarkę

Który z wymienionych protokołów przekształca 48-bitowy adres MAC na 32-bitowy adres IP?

Na załączonym rysunku przedstawiono

Firma planuje stworzenie lokalnej sieci komputerowej, która będzie obejmować serwer, drukarkę oraz 10 stacji roboczych bez kart bezprzewodowych. Internet będzie udostępniany przez ruter z modemem ADSL i czterema portami LAN. Które z wymienionych elementów sieciowych jest konieczne, aby sieć mogła prawidłowo działać i uzyskać dostęp do Internetu?

Urządzenie komputerowe, które powinno być koniecznie podłączone do zasilania za pomocą UPS, to

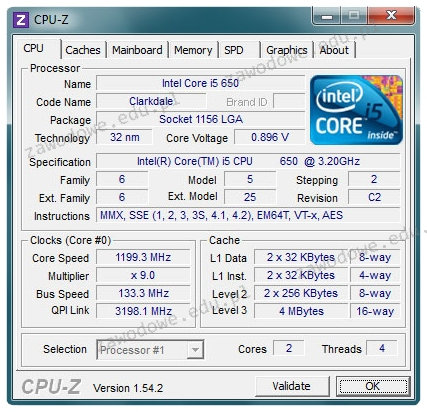

W dokumentacji technicznej procesora producent zamieścił wyniki analizy zrealizowanej przy użyciu programu CPU-Z. Z tych informacji wynika, że procesor dysponuje

Czym jest układ RAMDAC?

Tusz w żelu wykorzystywany jest w drukarkach

Ile par przewodów w standardzie 100Base-TX jest używanych do przesyłania danych w obie strony?

Jak nazywa się jednostka danych PDU w warstwie sieciowej modelu ISO/OSI?

Jakie zastosowanie ma oprogramowanie Microsoft Hyper-V?

Na ilustracji pokazano końcówkę kabla

Aby zminimalizować ryzyko wyładowań elektrostatycznych podczas wymiany komponentów komputerowych, technik powinien wykorzystać

Którego programu nie można użyć do przywrócenia danych w systemie Windows na podstawie wcześniej wykonanej kopii?

Który z poniższych interfejsów powinien być wybrany do podłączenia dysku SSD do płyty głównej komputera stacjonarnego, aby uzyskać najwyższą szybkość zapisu oraz odczytu danych?

Aby kontrolować ilość transferu w sieci, administrator powinien zastosować program rodzaju

Mechanizm, który pozwala na podłączenie urządzeń peryferyjnych do systemu komputerowego, w którym każde urządzenie jest identyfikowane przez przypisany mu numer, to

Partycja w systemie Linux, która tymczasowo przechowuje dane w przypadku niedoboru pamięci RAM, to

Co jest główną funkcją serwera DHCP w sieci komputerowej?

W pierwszym oktecie adresów IPv4 klasy B znajdują się liczby mieszczące się w przedziale

Komenda uname -s w systemie Linux służy do identyfikacji

Zgodnie z normą PN-EN 50173, minimalna liczba punktów rozdzielczych, które należy zainstalować, wynosi

Który z standardów korzysta z częstotliwości 5 GHz?

Jakie urządzenie powinno być użyte do podłączenia urządzenia peryferyjnego, które posiada bezprzewodowy interfejs do komunikacji wykorzystujący fale świetlne w podczerwieni, z laptopem, który nie jest w niego wyposażony, ale dysponuje interfejsem USB?

Aby skonfigurować wolumin RAID 5 w serwerze, wymagane jest co najmniej

W systemie Linux polecenie touch ma na celu

Który standard w sieciach LAN określa dostęp do medium poprzez wykorzystanie tokenu?

Jakiego rodzaju rekord jest automatycznie generowany w chwili zakupu strefy wyszukiwania do przodu w ustawieniach serwera DNS w systemach Windows Server?

Jakie polecenie w systemie Windows przeznaczonym dla stacji roboczej umożliwia ustalenie wymagań logowania dla wszystkich użytkowników tej stacji?

Adres IP jest przypisywany przełącznikowi warstwy drugiej w celu

Który rodzaj pracy Access Pointa jest używany, aby umożliwić urządzeniom bezprzewodowym dostęp do przewodowej sieci LAN?

W trakcie instalacji systemu Windows, zaraz po rozpoczęciu instalacji w trybie graficznym, istnieje możliwość otwarcia Wiersza poleceń (konsoli) za pomocą kombinacji klawiszy

Jakie stwierdzenie o routerach jest poprawne?

Administrator Active Directory w domenie firma.local pragnie skonfigurować mobilny profil dla wszystkich użytkowników. Ma on być przechowywany na serwerze serwer1, w folderze pliki, który jest udostępniony w sieci jako dane$. Który z parametrów w ustawieniach profilu użytkownika spełnia opisane wymagania?

Usługa w systemie Windows Server, która umożliwia zdalną instalację systemów operacyjnych na komputerach zarządzanych przez serwer, to

Jakim poleceniem w systemie Linux można dodać nowych użytkowników?

W formacie plików NTFS, do zmiany nazwy pliku potrzebne jest uprawnienie

Która z usług umożliwia rejestrowanie oraz identyfikowanie nazw NetBIOS jako adresów IP wykorzystywanych w sieci?

Który adres stacji roboczej należy do klasy C?