Pytanie 1

Programista może wykorzystać framework Angular do realizacji aplikacji

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Programista może wykorzystać framework Angular do realizacji aplikacji

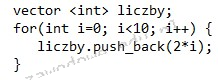

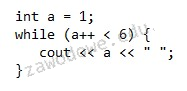

Jakie będą skutki wykonania podanego fragmentu kodu w języku C++?

Jakie z wymienionych działań jest fundamentalne w modelu kaskadowym?

Zapisany fragment w C# wskazuje na definicję klasy Car, która

Jakie z następujących skutków może wystąpić w przypadku naruszenia prawa autorskiego?

Kiedy w programie występuje problem z działaniem, a programista musi zweryfikować wartości znajdujące się w zmiennych w momencie działania aplikacji, to w tym celu należy zastosować

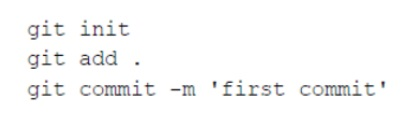

Polecenia wydane w kontekście repozytorium Git, przy założeniu, że folder projektu jest aktualnie wybrany, mają na celu

Jakie narzędzie umożliwia testowanie API w aplikacjach internetowych?

Który z wymienionych sposobów może przyczynić się do optymalizacji kodu źródłowego?

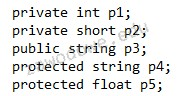

Zaprezentowany kod zawiera pola danej klasy. Które pole (pola) mogą być osiągnięte z poziomu głównego programu poprzez odwołanie się w formie nazwaObiektu.nazwaPola?

Który z poniższych elementów UI umożliwia graficzną nawigację pomiędzy różnymi sekcjami aplikacji?

Jednym z rodzajów testów funkcjonalnych, które można przeprowadzić na aplikacji webowej, jest ocena

Z podanej definicji pola licznik można wywnioskować, iż

Algorytmy, które są wykorzystywane do rozwiązywania problemów przybliżonych lub takich, które nie mogą być opisane za pomocą algorytmu dokładnego, na przykład w prognozowaniu pogody czy identyfikacji nowych wirusów komputerowych, to algorytmy.

W języku Java wyjątek ArrayIndexOutOfBoundsException występuje, gdy następuje próba dostępu do elementu tablicy, którego

Który z poniższych aspektów najdokładniej określa cel realizacji projektu?

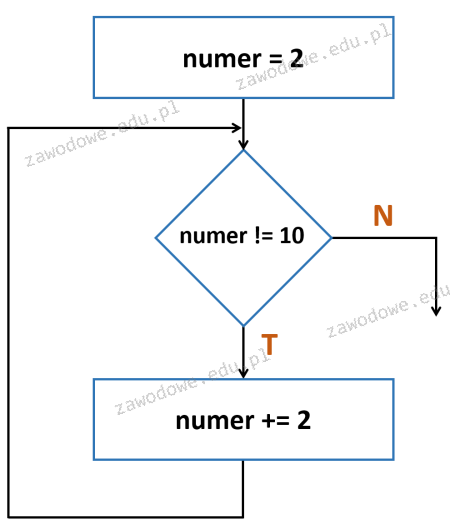

Algorytm przedstawiony powyżej może zostać zaimplementowany w języku Java z wykorzystaniem instrukcji:

Jakie są różnice między kompilatorem a interpretem?

Który z wymienionych elementów NIE stanowi części instrukcji dla użytkownika programu?

Jaką rolę pełni debugger w trakcie programowania?

Programista aplikacji mobilnych pragnie zmienić swoją ścieżkę kariery na Full-Stack Developera. Wskaż kurs, który powinien wybrać, żeby to osiągnąć?

Programista może wykorzystać framework Angular do realizacji aplikacji:

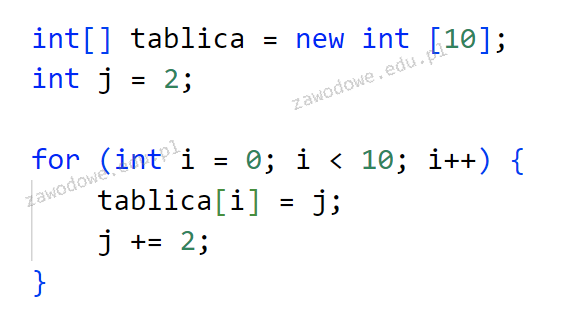

Zaproponowany fragment kodu w języku Java wypełnia tablicę elementami:

W programowaniu obiektowym odpowiednikami zmiennych oraz funkcji w programowaniu strukturalnym są

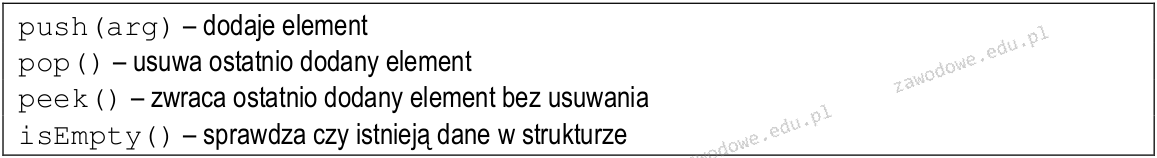

Jaką strukturę danych można zrealizować, korzystając jedynie z wymienionych metod?

Jakie znaczenie ma poziom dostępności AAA w WCAG 2.0?

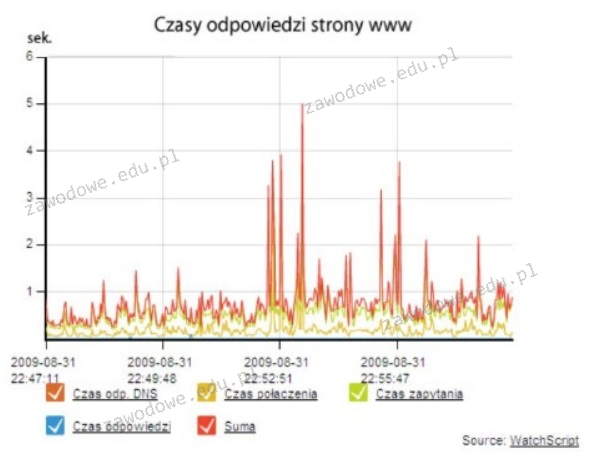

Zaprezentowany wykres ilustruje wyniki przeprowadzonych testów

Jakie kroki należy podjąć po wykryciu błędu w kodzie podczas testowania?

Które z wymienionych oznaczeń wskazuje na liniową złożoność algorytmu?

Które z wymienionych stanowi przykład zagrożenia fizycznego w miejscu pracy?

Po uruchomieniu podanego kodu w języku C++ w konsoli pojawi się ciąg liczb

Jakie z przedstawionych rozwiązań może pomóc w unikaniu porażeń prądem w biurze?

Który system informatyczny powinien być zastosowany do zarządzania sprzedażą w e-sklepie?

Jakie z wymienionych czynności może zagrażać cyfrowej tożsamości?

Jakie jest podstawowe zadanie funkcji zaprzyjaźnionej w danej klasie?

Który z podanych algorytmów operujących na jednowymiarowej tablicy posiada złożoność obliczeniową O(n2)?

Jakie jest wymagane minimalne natężenie światła w biurze na stanowisku pracy?

Jakie są cechy biblioteki statycznej w zestawieniu z dynamiczną?

Która z poniższych struktur danych jest najbardziej odpowiednia do przechowywania unikalnych elementów?

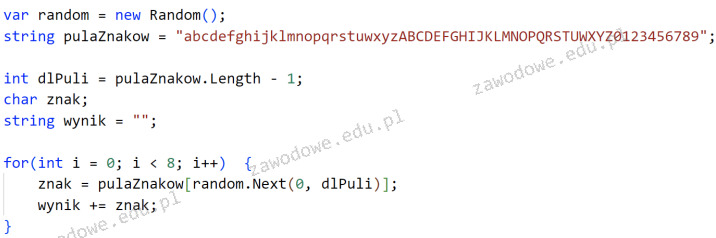

Zaprezentowany fragment kodu w języku C# tworzy hasło. Wskaż zdanie PRAWDZIWE dotyczące charakterystyki tego hasła: