Pytanie 1

Który z wymienionych elementów jest fundamentalny w architekturze klient-serwer?

Wynik: 39/40 punktów (97,5%)

Wymagane minimum: 20 punktów (50%)

Który z wymienionych elementów jest fundamentalny w architekturze klient-serwer?

Który z faz cyklu życia projektu wiąże się z identyfikacją wymagań użytkownika?

Jakie jest podstawowe zadanie konstruktora w klasie?

Technika konstruowania algorytmu polegająca na rozbiciu na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich części będą wystarczająco proste do bezpośredniego rozwiązania, nosi nazwę:

Jakie z wymienionych czynności może zagrażać cyfrowej tożsamości?

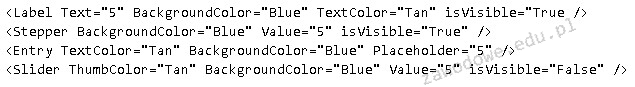

Podaj wspólną cechę wszystkich kontrolek umieszczonych w ramce

W jakim języku programowania kod źródłowy musi być skompilowany do kodu maszynowego konkretnej architektury procesora przed jego uruchomieniem?

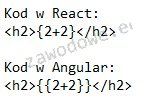

Jaki tekst zostanie wyświetlony po uruchomieniu jednego z poniższych fragmentów kodu?

Jakie narzędzie wspiera tworzenie aplikacji desktopowych?

W klasie o nazwie samochod przypisano atrybuty: marka, rocznik, parametry[]. Atrybuty te powinny zostać zdefiniowane jako

Jakie są różnice między testami funkcjonalnymi a niefunkcjonalnymi?

Jaką rolę odgrywa pamięć operacyjna (RAM) w komputerowym systemie?

Jakie metody umożliwiają przesyłanie danych z serwera do aplikacji front-end?

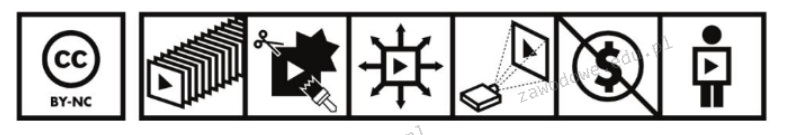

Zaprezentowane oznaczenie praw Creative Commons umożliwia bezpłatne wykorzystywanie utworu

Który z algorytmów ma złożoność O(n2)?

Który z wymienionych typów danych należy do typu logicznego?

Jaką kategorię reprezentuje typ danych "array"?

Jakie jest podstawowe zadanie firewalla w systemie komputerowym?

Którą funkcję w C++ można zastosować do dynamicznego przydzielania pamięci dla tablicy?

Jakie narzędzie można wykorzystać do tworzenia aplikacji mobilnych typu cross-platform w C#?

Jaką funkcję pełni operator "|" w języku C++?

Jakie rozwiązanie jest najbardziej odpowiednie przy projektowaniu aplikacji, która ma funkcjonować na różnych systemach operacyjnych?

Jakie środowisko deweloperskie jest powszechnie wykorzystywane do produkcji aplikacji webowych w języku Java?

Jaki typ testów ocenia funkcjonalność aplikacji z punktu widzenia użytkownika końcowego?

Które z wymienionych poniżej błędów podczas wykonywania programu można obsłużyć poprzez zastosowanie wyjątków?

Jakie jest najważniejsze właściwość algorytmów szyfrowania symetrycznego?

Jakie z wymienionych funkcji są typowe dla narzędzi służących do zarządzania projektami?

Jaką technologię stosuje się do powiązania aplikacji internetowej z systemem baz danych?

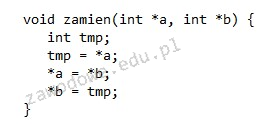

Przykład wywołania funkcji zamien w języku C++ może wyglądać w następujący sposób

Jakie są różnice między dialogiem modalnym a niemodalnym?

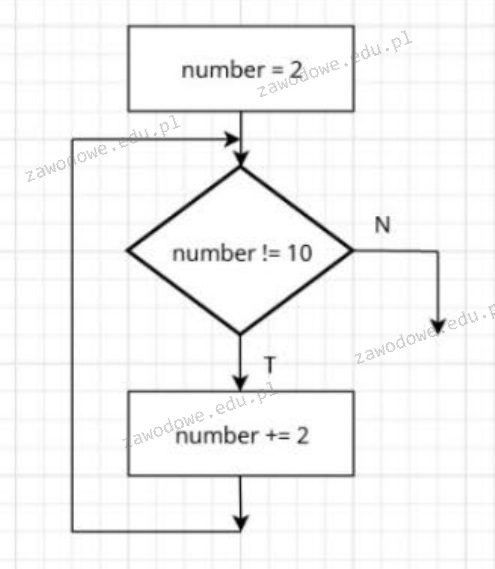

Algorytm zaprezentowany w zadaniu można zrealizować w języku Java wykorzystując instrukcję

Dziedziczenie jest używane, gdy zachodzi potrzeba

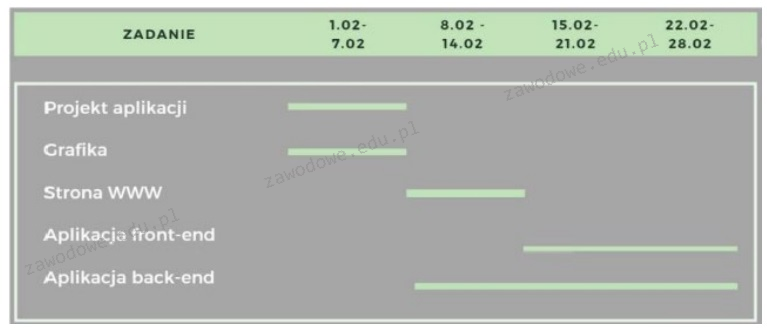

Diagram Gantta, który został zaprezentowany, odnosi się do projektu IT. Przyjmując, że każdy członek zespołu posiada odpowiednie kompetencje do realizacji każdego z zadań, a każde zadanie może być przypisane tylko jednej osobie, która poświęca na nie pełen dzień pracy, to minimalna liczba osób w zespole wynosi

Który framework jest powszechnie wykorzystywany do tworzenia aplikacji internetowych w języku Python?

Jakie są kluczowe zasady WCAG 2.0?

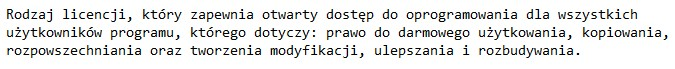

Zawarty w ramce opis licencji sugeruje, że mamy do czynienia z licencją

Jaki typ pamięci RAM powinno się wybrać do efektywnego komputera do gier?

Co to jest wskaźnik w języku C?

Jakie są kluczowe etapy resuscytacji krążeniowo-oddechowej?

Jakie wyrażenie logiczne powinno być użyte, aby zweryfikować, czy zmienna x zawiera wartości ujemne lub znajduje się w zakresie (10, 100)?