Pytanie 1

Do serwisu komputerowego przyniesiono laptopa, którego matryca wyświetla obraz w bardzo słabej jakości. Dodatkowo obraz jest znacząco ciemny i widoczny jedynie z niewielkiej odległości. Co może być przyczyną tej usterki?

Wynik: 36/40 punktów (90,0%)

Wymagane minimum: 20 punktów (50%)

Do serwisu komputerowego przyniesiono laptopa, którego matryca wyświetla obraz w bardzo słabej jakości. Dodatkowo obraz jest znacząco ciemny i widoczny jedynie z niewielkiej odległości. Co może być przyczyną tej usterki?

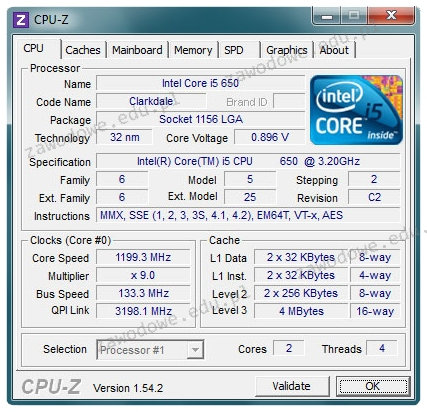

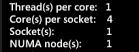

W dokumentacji technicznej procesora producent zamieścił wyniki analizy zrealizowanej przy użyciu programu CPU-Z. Z tych informacji wynika, że procesor dysponuje

Który z protokołów powinien być zastosowany do pobierania wiadomości e-mail z własnego serwera?

Zastosowanie programu w różnych celach, badanie jego działania oraz wprowadzanie modyfikacji, a także możliwość publicznego udostępniania tych zmian, to charakterystyka licencji typu

Na ilustracji ukazano złącze zasilające

Norma IEEE 802.11 określa typy sieci

Na zdjęciu widoczny jest

W systemie Linux plik messages zawiera

Gniazdo na tablicy interaktywnej jest oznaczone tym symbolem. Które złącze powinno być wykorzystane do połączenia tablicy z komputerem?

Do konwersji kodu źródłowego na program wykonywalny używany jest

Interfejs SATA 2 (3Gb/s) oferuje prędkość transferu

Jaką maskę powinno się zastosować, aby podzielić sieć z adresem 192.168.1.0 na 4 podsieci?

W normie PN-EN 50174 nie znajdują się wytyczne dotyczące

Aby zmienić profil na obowiązkowy, trzeba zmodyfikować rozszerzenie pliku ntuser.dat na

Jakie urządzenie należy zastosować, aby połączyć sieć lokalną wykorzystującą adresy prywatne z Internetem?

Interfejs SLI (ang. Scalable Link Interface) jest wykorzystywany do łączenia

Aby komputer stacjonarny mógł współdziałać z urządzeniami używającymi złącz pokazanych na ilustracji, konieczne jest wyposażenie go w interfejs

Wskaż rodzaj konserwacji, który powinien być przeprowadzony, gdy na wydruku z drukarki atramentowej pojawiają się smugi, kolory są nieprawidłowe lub brakuje niektórych barw.

Jakie urządzenie sieciowe umożliwia połączenie sieci LAN z WAN?

Aby połączyć projektor multimedialny z komputerem, nie można zastosować złącza

Autor oprogramowania zamieszczonego powyżej udziela zgody na jego nieodpłatne wykorzystywanie wyłącznie w przypadku

Dostosowywanie parametrów TCP/IP hosta w oparciu o adres MAC karty sieciowej to funkcjonalność jakiego protokołu?

Który z podanych adresów IP należy do kategorii adresów prywatnych?

Co się stanie, jeśli w systemie operacyjnym komputera zainstalowany zostanie program określany jako Trojan?

Którego z poniższych zadań nie wykonują serwery plików?

W komputerze połączonym z Internetem, w oprogramowaniu antywirusowym aktualizację bazy wirusów powinno się przeprowadzać minimum

Jakie oznaczenie wskazuje adres witryny internetowej oraz przypisany do niej port?

Jakie urządzenie powinno być użyte do podłączenia urządzenia peryferyjnego, które posiada bezprzewodowy interfejs do komunikacji wykorzystujący fale świetlne w podczerwieni, z laptopem, który nie jest w niego wyposażony, ale dysponuje interfejsem USB?

Jaką cechę posiada przełącznik w sieci?

Jakie złącze powinna mieć karta graficzna, aby mogła być bezpośrednio podłączona do telewizora LCD, który ma tylko analogowe złącze do komputera?

Liczba 10011001100 zaprezentowana w systemie heksadecymalnym ma formę

Aby zapewnić łączność urządzenia mobilnego z komputerem za pośrednictwem interfejsu Bluetooth, konieczne jest

Osoba korzystająca z komputera publikuje w sieci Internet pliki, które posiada. Prawa autorskie zostaną złamane, gdy udostępni

Wskaż błędne twierdzenie dotyczące Active Directory?

Usługa w systemie Windows Server, która umożliwia zdalną instalację systemów operacyjnych na komputerach zarządzanych przez serwer, to

Główny protokół stosowany do ustalania ścieżki i przesyłania nią pakietów danych w sieci komputerowej to

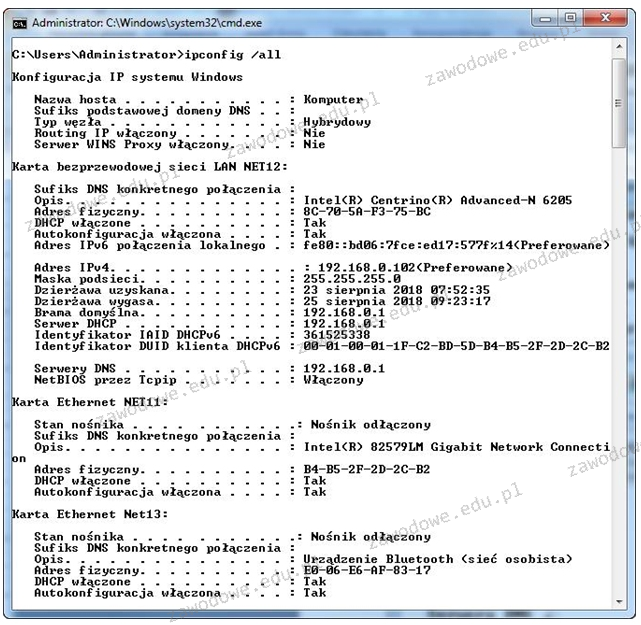

Analizując przedstawione wyniki konfiguracji zainstalowanych kart sieciowych na komputerze, można zauważyć, że

Diagnostykę systemu Linux można przeprowadzić za pomocą komendy

Termin "10 W" w dokumentacji technicznej dotyczącej głośnika komputerowego wskazuje na jego

Licencja CAL (Client Access License) uprawnia użytkownika do