Pytanie 1

Która z wymienionych metod najlepiej chroni komputer przed złośliwym oprogramowaniem?

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Która z wymienionych metod najlepiej chroni komputer przed złośliwym oprogramowaniem?

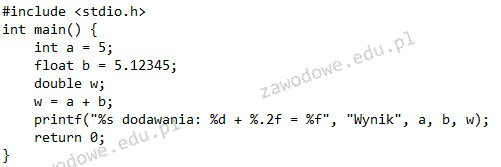

Po uruchomieniu podanego kodu w języku C++ na konsoli zobaczymy następujący tekst:

Jaki jest podstawowy cel przystosowania aplikacji do publikacji w sklepie mobilnym?

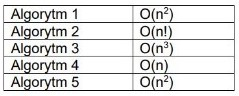

Programista pragnie wybrać algorytm, który najszybciej przetwarza dane w jego aplikacji. Na podstawie złożoności obliczeniowej przedstawionej w tabeli, należy wskazać algorytm numer

Jaki środek ochronny najlepiej chroni przed hałasem w biurze?

Która z funkcji powinna zostać zrealizowana w warstwie back-end aplikacji webowej?

Jakie są typowe frameworki/biblioteki używane w aplikacjach webowych?

Podczas programowania kontrolki stepper przedstawionej na ilustracji w aplikacji mobilnej, należy zarządzać zmienną, która zawsze przechowuje jej bieżącą wartość. Jakie zdarzenie można wykorzystać do osiągnięcia tej funkcjonalności?

Które z wymienionych atrybutów klasy mogą być dostępne wyłącznie w obrębie tej klasy oraz jej klas potomnych?

Jakie kroki należy podjąć, aby skutecznie zabezpieczyć dane na komputerze?

W jakiej sytuacji kolekcja typu lista okaże się bardziej wydajna niż tablica?

W jakiej fazie cyklu życia projektu informatycznego następuje integracja oraz testowanie wszystkich modułów systemu?

Którą funkcję w C++ można zastosować do dynamicznego przydzielania pamięci dla tablicy?

Która z poniższych informacji o pojęciu obiekt jest prawdziwa?

Który z wymienionych poniżej przykładów ilustruje prawidłowy szkielet zarządzania wyjątkami w języku C++?

Do zadań widoku w architekturze MVVM (Model_View-Viewmodel) należy

Jak najlepiej przełożyć oczekiwania klienta na dokumentację techniczną dla programistów?

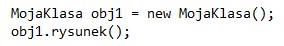

Na podstawie zamieszczonego fragmentu kodu można stwierdzić, że element o nazwie rysunek jest

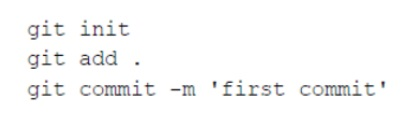

Polecenia wydane w kontekście repozytorium Git, przy założeniu, że folder projektu jest aktualnie wybrany, mają na celu

Jaki z wymienionych komponentów jest kluczowy do inicjalizacji pola klasy podczas tworzenia instancji obiektu?

Jakie są cechy testów interfejsu?

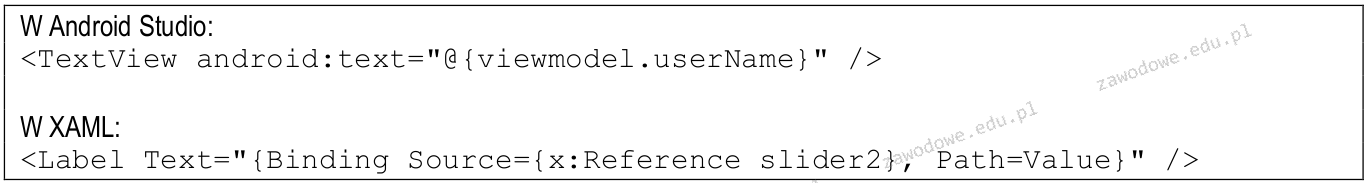

W dwóch przypadkach opisano mechanizm znany jako Binding. Jego celem jest

Które urządzenie komputerowe jest najbardziej odpowiednie do graficznego projektowania w aplikacjach CAD?

Gdzie są przechowywane informacje w sytuacji korzystania z chmury obliczeniowej?

W zaprezentowanym wideo przedstawiono narzędzie do tworzenia interfejsu użytkownika, dla którego automatycznie generuje się

Która z wymienionych zasad odnosi się do zachowania prywatności w sieci?

Jaką rolę pełni instrukcja throw w języku C++?

Działania przedstawione w filmie korzystają z narzędzia

Kiedy w programie występuje problem z działaniem, a programista musi zweryfikować wartości znajdujące się w zmiennych w momencie działania aplikacji, to w tym celu należy zastosować

Który z wymienionych wzorców projektowych jest najbardziej odpowiedni do uproszczenia interfejsu złożonego systemu?

Jakie narzędzie jest wykorzystywane do zgłaszania błędów w projektach IT?

Celem zastosowania wzorca Obserwator w tworzeniu aplikacji WEB jest:

Jakie jest znaczenie klasy abstrakcyjnej?

Która metoda w obrębie klasy jest uruchamiana automatycznie podczas tworzenia kopii obiektu?

Jakie są kluczowe zasady WCAG 2.0?

Który z protokołów w modelu TCP/IP odpowiada za pewne przesyłanie danych?

Z jakiej kolekcji powinno się korzystać, aby przechowywać informacje związane z elementem interfejsu użytkownika w taki sposób, aby ten element był informowany przez kolekcję o dodaniu, usunięciu lub zmianie jej zawartości?

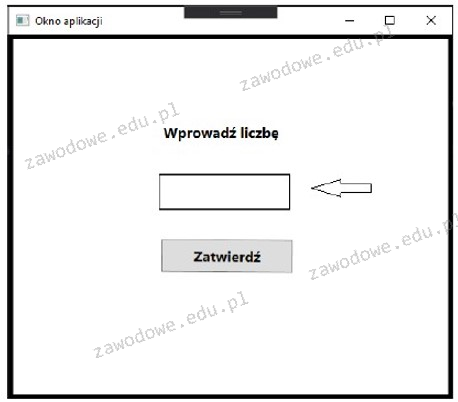

Z jakiego obiektu można skorzystać, aby stworzyć kontrolkę wskazaną strzałką na ilustracji?

Jakie działanie powinno się wykonać w pierwszym kroku, oceniając stan osoby poszkodowanej?

Zaprezentowane oznaczenie praw Creative Commons umożliwia bezpłatne wykorzystywanie utworu