Pytanie 1

Jakiego działania nie wykonują serwery plików?

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

Jakiego działania nie wykonują serwery plików?

Dane dotyczące kont użytkowników w systemie LINUX są zapisane w pliku

Aby przekształcić serwer w kontroler domeny w systemach Windows Server, konieczne jest użycie komendy

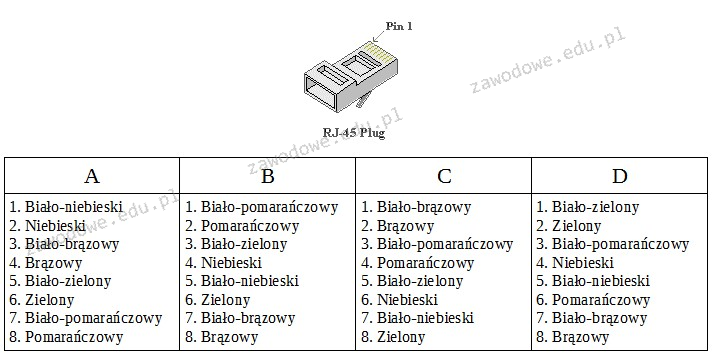

Jakie jest usytuowanie przewodów w złączu RJ45 według schematu T568A?

Który z wymienionych adresów IP nie zalicza się do prywatnych?

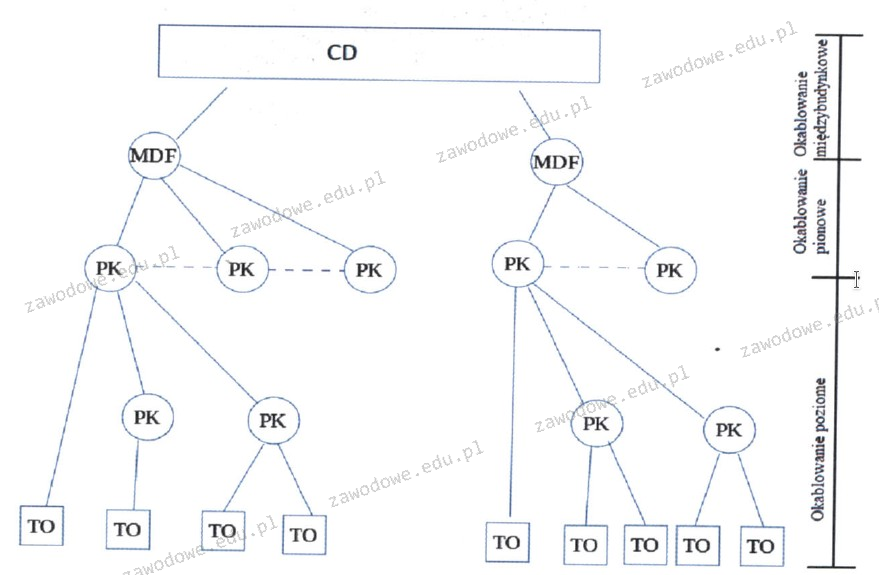

Na zaprezentowanym schemacie logicznym sieci przedstawiono

Który z adresów protokołu IP w wersji 4 jest poprawny pod względem struktury?

Wskaż urządzenie, które powinno być użyte do połączenia dwóch komputerów z siecią Internet poprzez lokalną sieć Ethernet, gdy dysponujemy jedynie jednym adresem IP

W systemie Linux komenda tty pozwala na

Aby połączyć projektor multimedialny z komputerem, należy unikać użycia złącza

Na ilustracji ukazano złącze zasilające

Liczba 10101110110(2) w systemie szesnastkowym przedstawia się jako

Urządzenie sieciowe działające w trzeciej warstwie modelu ISO/OSI, obsługujące adresy IP, to

Jakie zakresy częstotliwości określa klasa EA?

Aby przeprowadzić diagnozę systemu operacyjnego Windows oraz stworzyć plik z listą wszystkich ładujących się sterowników, konieczne jest uruchomienie systemu w trybie

Podaj polecenie w systemie Linux, które umożliwia wyświetlenie identyfikatora użytkownika.

W systemie Linux komenda chmod pozwala na

Jakie narzędzie w systemie Windows umożliwia kontrolę prób logowania do systemu?

Jakie wbudowane narzędzie w systemie Windows służy do identyfikowania problemów związanych z animacjami w grach oraz odtwarzaniem filmów?

Użytkownik uszkodził płytę główną z gniazdem dla procesora AM2. Płytę z uszkodzeniami można wymienić na model z gniazdem, nie zmieniając procesora oraz pamięci

Który z systemów operacyjnych przeznaczonych do sieci jest dostępny na zasadach licencji GNU?

Wskaż właściwą formę maski podsieci?

Pierwszą usługą, która jest instalowana na serwerze, to usługa domenowa w Active Directory. W trakcie instalacji kreator automatycznie poprosi o zainstalowanie usługi serwera.

Który z poniższych protokołów służy do zarządzania urządzeniami w sieciach?

Który z podanych programów pozwoli na stworzenie technicznego rysunku ilustrującego plan instalacji logicznej sieci lokalnej w budynku?

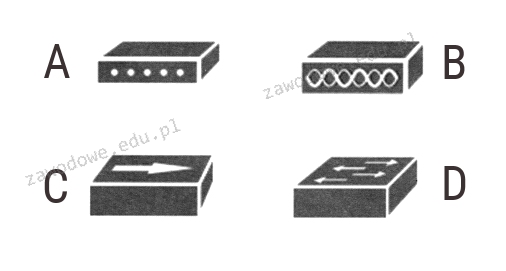

Który symbol reprezentuje przełącznik?

Jakie oprogramowanie dostarcza najwięcej informacji diagnostycznych na temat procesora CPU?

W przypadku wpisania adresu HTTP w przeglądarkę internetową pojawia się błąd "403 Forbidden", co oznacza, że

Jakie urządzenie umożliwia testowanie strukturalnego okablowania światłowodowego?

Możliwość odzyskania listy kontaktów z telefonu komórkowego działającego na systemie Android występuje, gdy użytkownik wcześniej przeprowadził synchronizację danych urządzenia z Google Drive przy użyciu

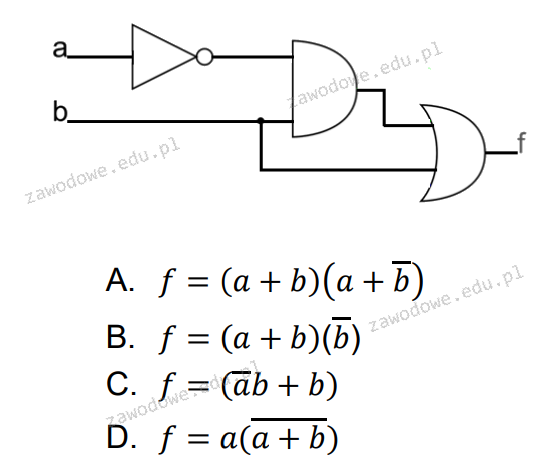

Jaką funkcję wykonuje zaprezentowany układ?

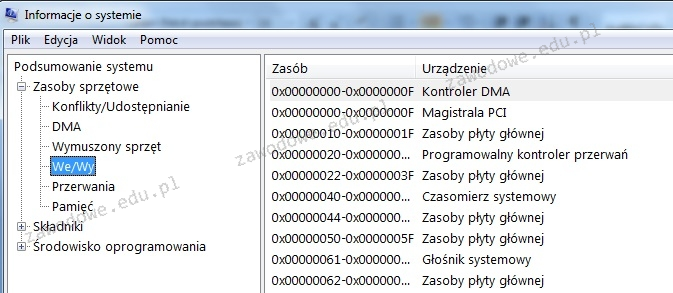

W którym systemie liczbowym zapisano zakresy We/Wy przedstawione na ilustracji?

Jednym ze sposobów na ograniczenie dostępu do sieci bezprzewodowej dla nieuprawnionych osób jest

Aktywacja opcji Udostępnienie połączenia internetowego w systemie Windows powoduje automatyczne przydzielanie adresów IP dla komputerów (hostów) z niej korzystających. W tym celu używana jest usługa

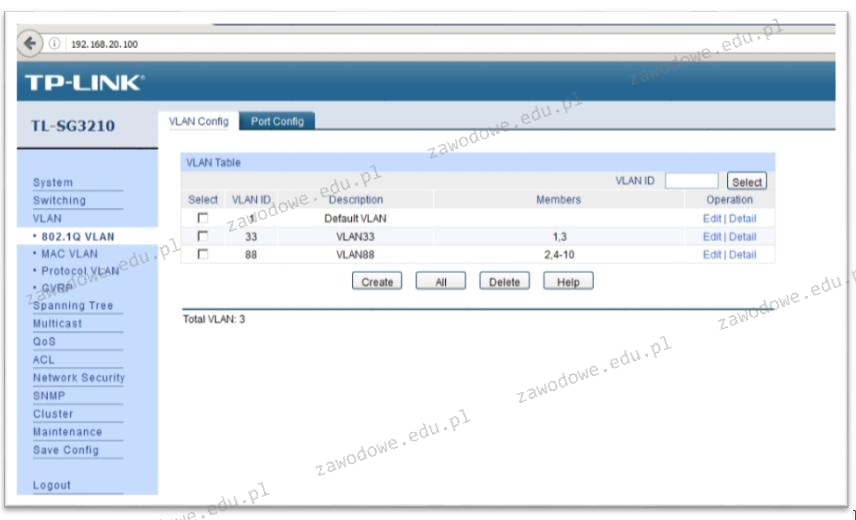

Na schemacie przedstawiono układ urządzenia. Do jakich portów należy podłączyć serwer o adresie IP 192.168.20.254/24 oraz stację roboczą o adresie IP 192.168.20.10/24, aby umożliwić ich komunikację w sieci?

Jakie urządzenie stosuje technikę detekcji zmian w pojemności elektrycznej do sterowania kursorem na monitorze?

Dane dotyczące błędów w funkcjonowaniu systemu operacyjnego Linux można uzyskać przy użyciu narzędzia

Jakie narzędzie jest używane do diagnozowania łączności między hostami w systemie Windows?

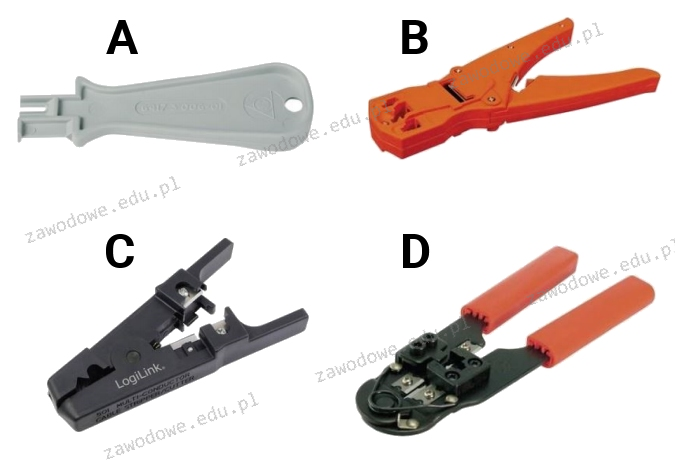

Który z przyrządów służy do usuwania izolacji?

Na podstawie danych z "Właściwości systemu" można stwierdzić, że na komputerze zainstalowano fizycznie pamięć RAM o pojemności

| Komputer: Intel(R) Pentium (R)4 CPU 1.8GHz AT/XT Compatible 523 760 kB RAM |