Pytanie 1

Dwie stacje robocze w tej samej sieci nie mają możliwości komunikacji. Która z poniższych okoliczności może być przyczyną tego problemu?

Wynik: 37/40 punktów (92,5%)

Wymagane minimum: 20 punktów (50%)

Dwie stacje robocze w tej samej sieci nie mają możliwości komunikacji. Która z poniższych okoliczności może być przyczyną tego problemu?

Jakie zastosowanie ma przedstawione narzędzie?

Co oznacza zapis 192.168.1/24 w kontekście maski podsieci?

Na ilustracji ukazany jest komunikat systemowy. Jakie kroki powinien podjąć użytkownik, aby naprawić błąd?

Postcardware to typ

Unity Tweak Tool oraz narzędzia dostrajania to elementy systemu Linux, które mają na celu

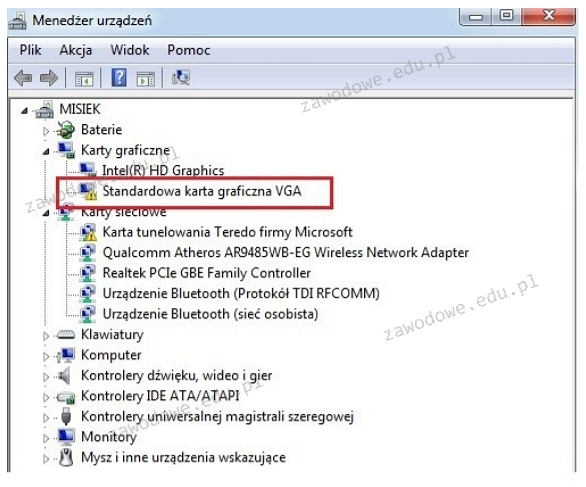

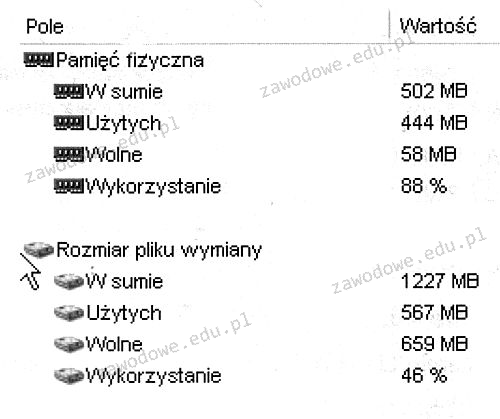

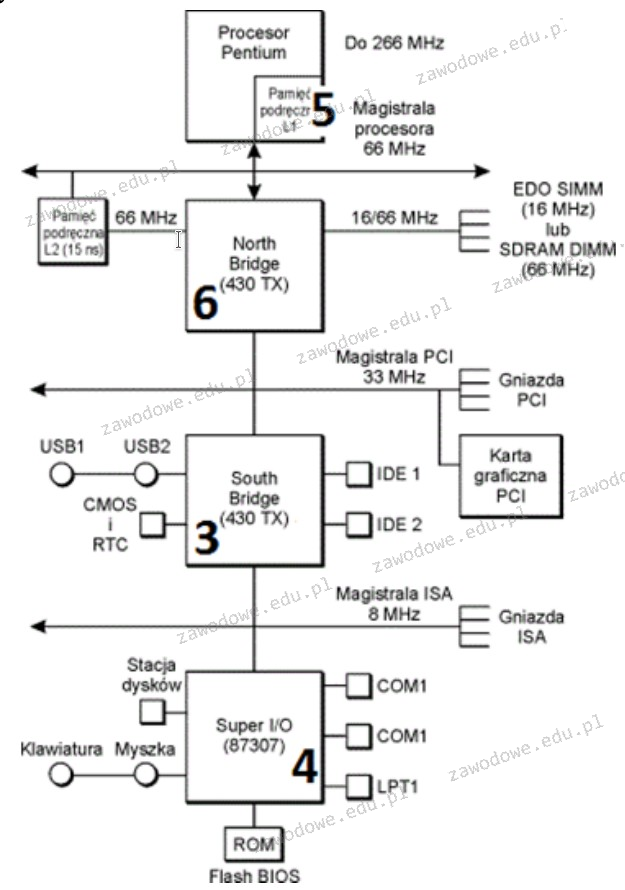

Zgodnie z zamieszczonym fragmentem testu w systemie komputerowym zainstalowane są

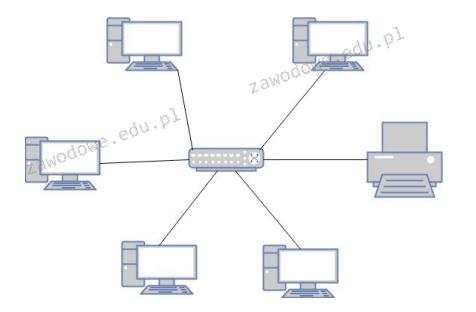

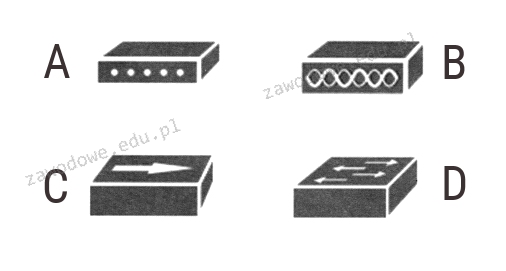

Jaką fizyczną topologię sieci komputerowej ilustruje ten rysunek?

Administrator systemu Linux wyświetlił zawartość katalogu /home/szkoła w terminalu, uzyskując następujący rezultat -rwx –x r-x 1 admin admin 25 04-09 15:17 szkola.txt. Następnie wydał polecenie ```chmod ug=rw szkola.txt | Is``` Jaki będzie rezultat tego działania, pokazany w oknie terminala?

Protokół, który zajmuje się identyfikowaniem i usuwaniem kolizji w sieciach Ethernet, to

Jaki interfejs umożliwia transfer danych w formie cyfrowej i analogowej między komputerem a monitorem?

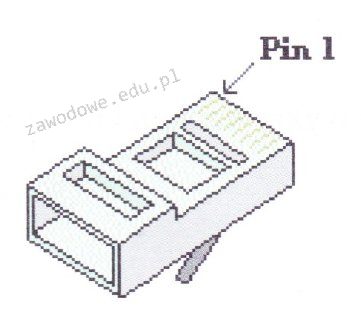

Jak wygląda układ przewodów w złączu RJ45 zgodnie z kolejnością połączeń T568A?

Wartości 1001 i 100 w pliku /etc/passwd wskazują na

| student:x:1001:100:Jan Kowalski:/home/student:/bin/bash |

Jakie urządzenie powinno być użyte do podłączenia komputerów, aby mogły działać w różnych domenach rozgłoszeniowych?

Urządzenie pokazane na ilustracji służy do

Aby uruchomić edytor rejestru w systemie Windows, należy skorzystać z narzędzia

W systemie Windows Professional aby ustawić czas dostępności dla drukarki, należy skorzystać z zakładki

Który z protokołów nie działa w warstwie aplikacji modelu ISO/OSI?

Zarządzanie pasmem (ang. bandwidth control) w switchu to funkcjonalność

Który symbol reprezentuje przełącznik?

Jaką wartość ma największa liczba 16-bitowa?

Jaka jest maska podsieci dla adresu IP 217.152.128.100/25?

Część płyty głównej, która odpowiada za transmisję danych pomiędzy mikroprocesorem a pamięcią operacyjną RAM oraz magistralą karty graficznej, jest oznaczona na rysunku numerem

Aby poprawić bezpieczeństwo zasobów sieciowych, administrator sieci komputerowej w firmie został zobowiązany do podziału istniejącej lokalnej sieci komputerowej na 16 podsieci. Pierwotna sieć miała adres IP 192.168.20.0 z maską 255.255.255.0. Jaką maskę sieci powinien zastosować administrator?

W ramce przedstawiono treść jednego z plików w systemie operacyjnym MS Windows. Jest to plik

| [boot loader] Time out=30 Default=Multi(0)disk(0)rdisk(0)partition(1)WINDOWS [operating system] Multi(0)disk(0)rdisk(0)partition(1)WINDOWS="Microsoft Windows XP Home Edition"/ fastdetect/NoExecute=OptOut |

Dobrze zaprojektowana sieć komputerowa powinna zapewniać możliwość rozbudowy, czyli charakteryzować się

Jakie stwierdzenie o routerach jest poprawne?

Jakie narzędzie wykorzystuje się do połączenia pigtaila z włóknami światłowodowymi?

Zamieszczone atrybuty opisują rodzaj pamięci

| Maksymalne taktowanie | 1600 MHz |

| Przepustowość | PC12800 1600MHz |

| Opóźnienie | Cycle Latency CL 9,0 |

| Korekcja | Nie |

| Dual/Quad | Dual Channel |

| Radiator | Tak |

Wykonanie polecenia attrib +h +s +r przykład.txt w konsoli systemu Windows spowoduje

Jakie pasmo częstotliwości definiuje klasa okablowania D?

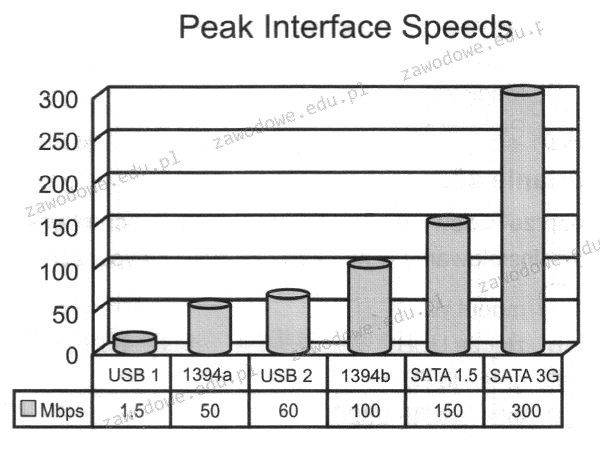

Przy zgrywaniu filmu kamera cyfrowa przesyła na dysk 220 MB na minutę. Wybierz z diagramu interfejs o najniższej prędkości transferu, który umożliwia taką transmisję

Jaki będzie rezultat odejmowania dwóch liczb zapisanych w systemie heksadecymalnym 60Ah - 3BFh?

Jak można przywrócić domyślne ustawienia płyty głównej, gdy nie ma możliwości uruchomienia BIOS Setup?

Adres IP 192.168.2.0/24 został podzielony na cztery mniejsze podsieci. Jaką maskę mają te nowe podsieci?

Jaką normę odnosi się do okablowania strukturalnego?

"Gorące podłączenie" ("Hot plug") oznacza, że urządzenie, które jest podłączane, ma

Które z poniższych stwierdzeń jest prawdziwe w odniesieniu do przedstawionej konfiguracji serwisu DHCP w systemie Linux?

Jakie adresy mieszczą się w zakresie klasy C?

W sieciach bezprzewodowych typu Ad-Hoc IBSS (Independent Basic Service Set) wykorzystywana jest topologia fizyczna