Pytanie 1

Graficzny symbol pokazany na ilustracji oznacza

Wynik: 31/40 punktów (77,5%)

Wymagane minimum: 20 punktów (50%)

Graficzny symbol pokazany na ilustracji oznacza

Jaką maksymalną prędkość danych można osiągnąć w sieci korzystającej z skrętki kategorii 5e?

Bez zgody właściciela praw autorskich do oprogramowania jego legalny użytkownik, zgodnie z ustawą o prawie autorskim i prawach pokrewnych, co może zrobić?

Jaką rolę pełni serwer FTP?

Jaki adres IP w formacie dziesiętnym odpowiada adresowi IP 10101010.00001111.10100000.11111100 zapisanym w formacie binarnym?

Jakim symbolem jest oznaczona skrętka bez ekranowania?

Narzędzie służące do oceny wydajności systemu komputerowego to

Jednym z metod ograniczenia dostępu do sieci bezprzewodowej dla osób nieuprawnionych jest

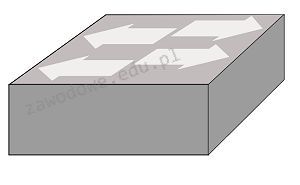

Na którym obrazku przedstawiono panel krosowniczy?

Thunderbolt jest typem interfejsu:

Jakie zagrożenie nie jest eliminowane przez program firewall?

Przy zmianach w rejestrze Windows w celu zapewnienia bezpieczeństwa należy najpierw

W IPv6 odpowiednikiem adresu pętli zwrotnej jest adres

Reprezentacja koloru RGB(255, 170, 129) odpowiada formatowi

Jakie urządzenia wyznaczają granice domeny rozgłoszeniowej?

Podaj właściwe przyporządkowanie usługi z warstwy aplikacji oraz standardowego numeru portu, na którym ta usługa działa?

Kabel pokazany na ilustracji może być zastosowany do realizacji okablowania sieci o standardzie

Z jakiej puli adresowej usługa APIPA przypisuje adres IP dla komputera z systemem Windows, jeśli w sieci nie funkcjonuje serwer DHCP?

Jakim wynikiem jest suma liczb binarnych 1001101 oraz 11001?

Jakie narzędzie powinno być użyte do zbadania wyników testu POST dla modułów na płycie głównej?

Mysz bezprzewodowa jest podłączona do komputera, jednak kursor nie porusza się gładko i „skacze” po ekranie. Możliwą przyczyną problemu z urządzeniem może być

Zjawisko, w którym pliki przechowywane na dysku twardym są umieszczane w nieprzylegających do siebie klastrach, nosi nazwę

Oblicz całkowity koszt brutto usług świadczonych przez serwisanta, uwzględniając koszt dojazdu wynoszący 55,00 zł netto.

Jaki typ złącza powinien być zastosowany w przewodzie UTP Cat 5e, aby połączyć komputer z siecią?

Tryb działania portu równoległego, oparty na magistrali ISA, pozwalający na transfer danych do 2.4 MB/s, przeznaczony dla skanerów i urządzeń wielofunkcyjnych, to

Każdy następny router IP na ścieżce pakietu

Przed dokonaniem zakupu komponentu komputera lub urządzenia peryferyjnego na platformach aukcyjnych, warto zweryfikować, czy nabywane urządzenie ma wymagany w Polsce certyfikat

Jaką usługę serwerową wykorzystuje się do automatycznej konfiguracji interfejsów sieciowych urządzeń klienckich?

Na przedstawionym rysunku zaprezentowane jest złącze

Jakie polecenie oprócz ls może być użyte przez użytkownika systemu Linux do wyświetlenia zawartości katalogu, w tym plików i podkatalogów?

Funkcja systemu operacyjnego, która umożliwia jednoczesne uruchamianie wielu aplikacji w trybie podziału czasu, z tym że realizacja tego podziału odbywa się przez same aplikacje, nosi nazwę

Która z wymienionych czynności konserwacyjnych związana jest wyłącznie z drukarką laserową?

Jaki typ matrycy powinien być zastosowany w monitorze modernizowanego komputera, aby zapewnić wysoką jakość obrazu oraz szerokie kąty widzenia zarówno w poziomie, jak i w pionie?

W systemie operacyjnym Linux, do konfigurowania sieci VLAN wykorzystuje się polecenie

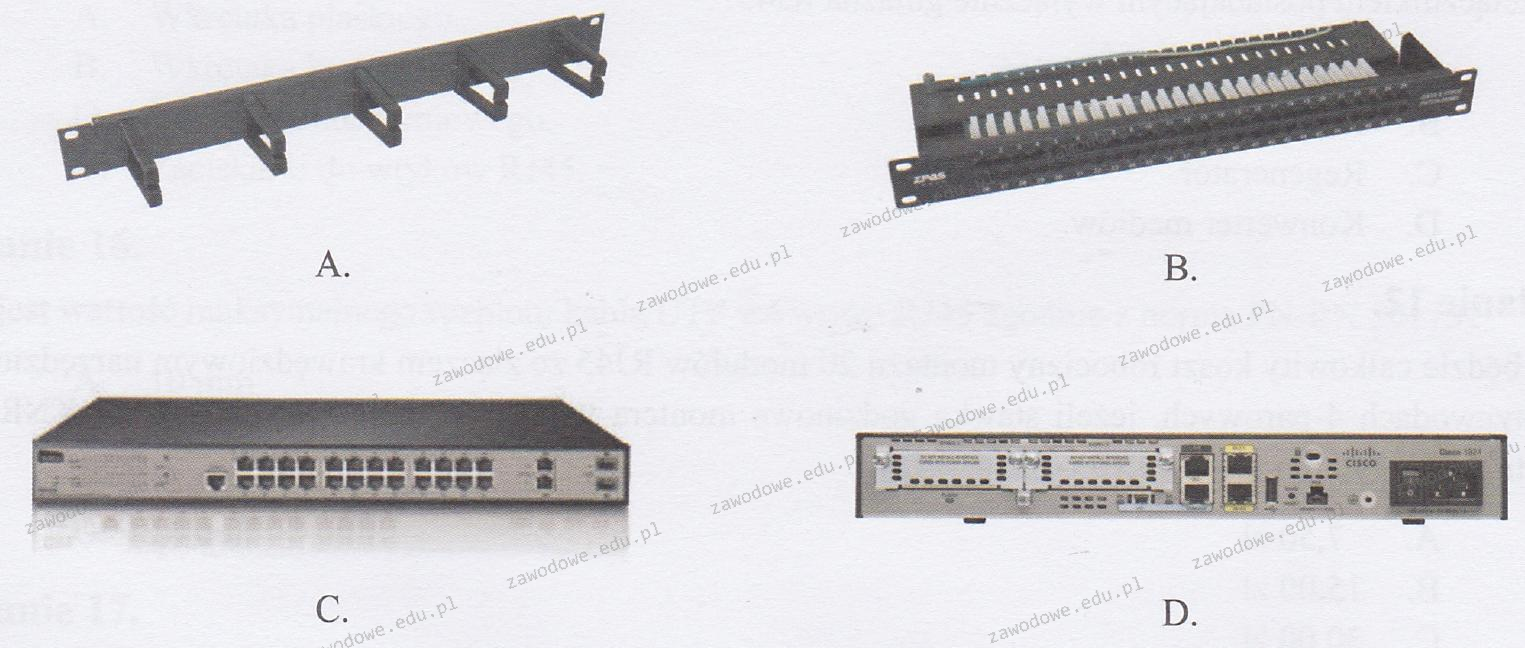

Element wskazany cyfrą 1 na diagramie karty dźwiękowej?

Postcardware to typ

System Windows 8, w którym wcześniej został utworzony punkt przywracania, doświadczył awarii. Jakie polecenie należy wydać, aby przywrócić ustawienia i pliki systemowe?

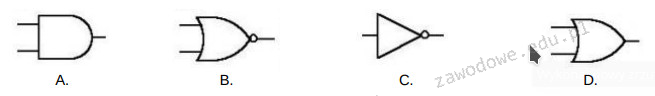

Wskaź rysunek ilustrujący symbol bramki logicznej NOT?

Jaki standard szyfrowania powinien być wybrany przy konfiguracji karty sieciowej, aby zabezpieczyć transmisję w sieci bezprzewodowej?

Jakim złączem zasilany jest wewnętrzny dysk twardy typu IDE?