Pytanie 1

Co oznacza zapis 192.168.1/24 w kontekście maski podsieci?

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

Co oznacza zapis 192.168.1/24 w kontekście maski podsieci?

Program CHKDSK jest wykorzystywany do

Który protokół służy do wymiany danych o trasach oraz dostępności sieci pomiędzy routerami w ramach tego samego systemu autonomicznego?

Które stwierdzenie odnoszące się do ruterów jest prawdziwe?

Który z wymienionych protokołów umożliwia nawiązanie szyfrowanego połączenia z witryną internetową?

Program "VirtualPC", dostępny do pobrania z witryny Microsoft, jest przeznaczony do korzystania:

Oznaczenie CE świadczy o tym, że

Który z protokołów funkcjonuje w warstwie aplikacji modelu ISO/OSI, umożliwiając wymianę informacji kontrolnych między urządzeniami sieciowymi?

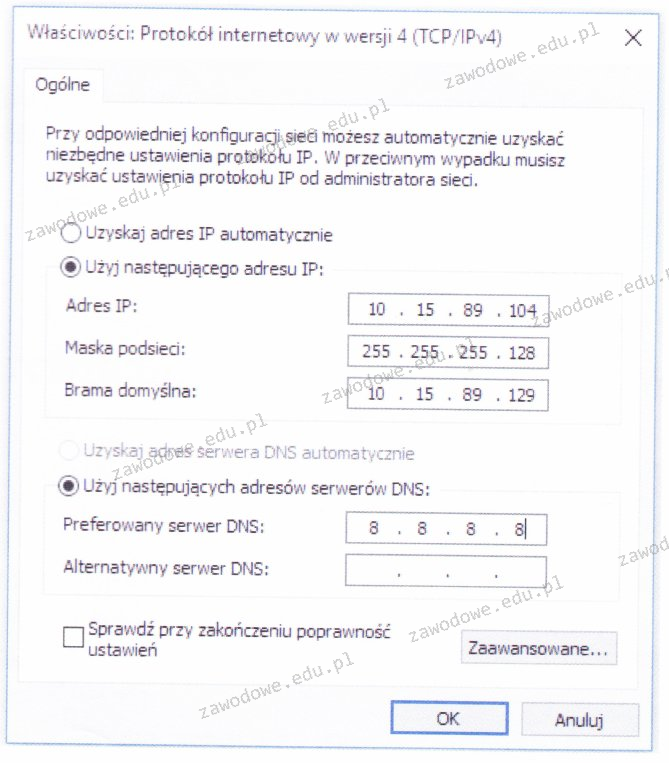

Schemat ilustruje ustawienia karty sieciowej dla urządzenia z adresem IP 10.15.89.104/25. Można z niego wywnioskować, że

Do czego służy program firewall?

Jaki jest adres rozgłoszeniowy w sieci mającej adres IPv4 192.168.0.0/20?

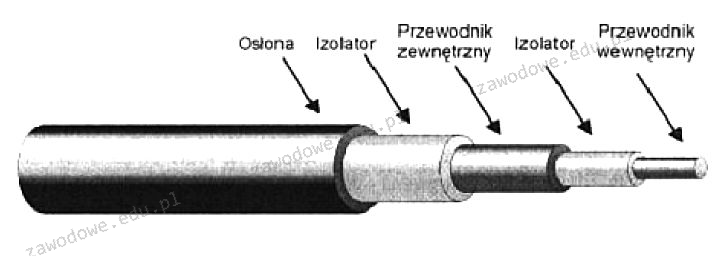

Na ilustracji pokazano przekrój kabla

Jaką maksymalną liczbę adresów można przypisać urządzeniom w sieci 10.0.0.0/22?

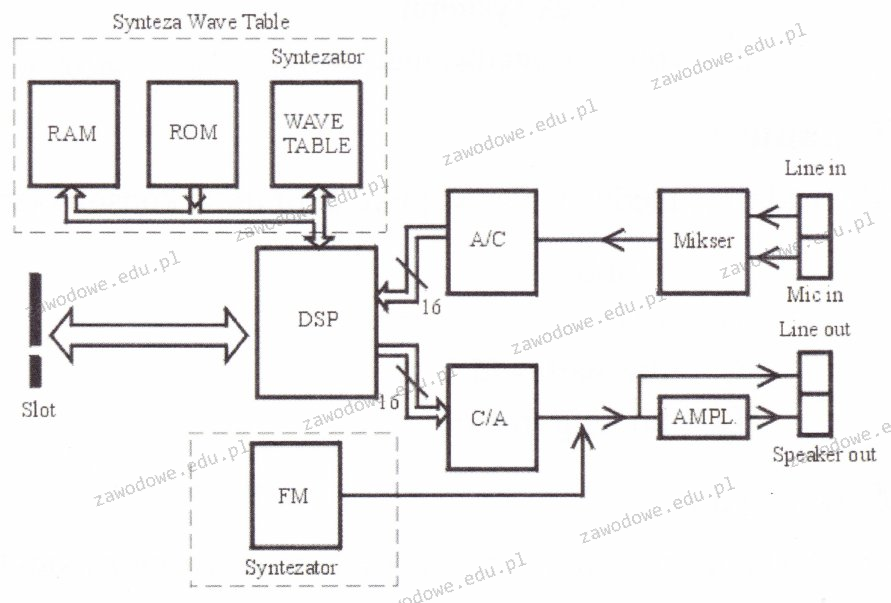

Na ilustracji przedstawiono diagram funkcjonowania

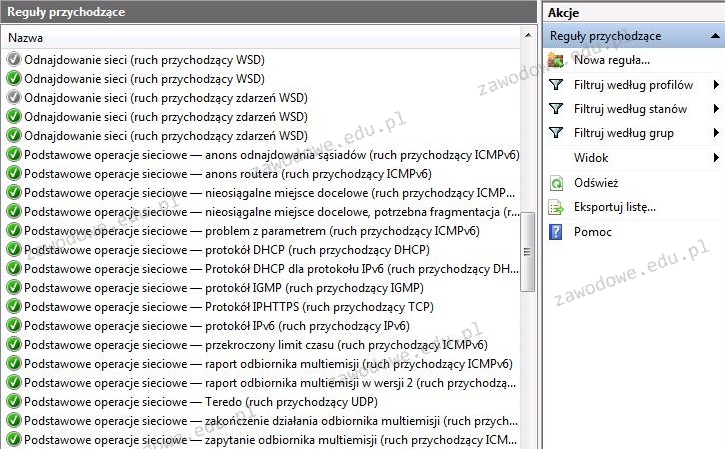

Zrzut ekranu ilustruje aplikację

Który typ macierzy RAID zapewnia tzw. mirroring dysków?

Możliwości zmiany uprawnień dostępu do plików w systemie Windows 10 można uzyskać za pomocą komendy

Jakie narzędzie służy do delikatnego wygięcia blachy obudowy komputera i przykręcenia śruby montażowej w trudno dostępnych miejscach?

W laserowej drukarce do utrwalania wydruku na papierze stosuje się

Który z adresów protokołu IP w wersji 4 jest poprawny pod względem struktury?

Który z poniższych protokołów nie jest wykorzystywany do konfiguracji wirtualnej sieci prywatnej?

Oświetlenie oparte na diodach LED w trzech kolorach wykorzystuje skanery typu

Wykonanie komendy dxdiag w systemie Windows pozwala na

Do usunięcia kurzu z wnętrza obudowy drukarki fotograficznej zaleca się zastosowanie

Aby chronić sieć WiFi przed nieautoryzowanym dostępem, należy między innymi

Interfejs graficzny systemu Windows, który wyróżnia się przezroczystością przypominającą szkło oraz delikatnymi animacjami okien, nazywa się

Zjawiskiem typowym, które może świadczyć o nadchodzącej awarii twardego dysku, jest wystąpienie

Dodatkowe właściwości rezultatu operacji przeprowadzanej przez jednostkę arytmetyczno-logiczne ALU obejmują

Który z poniższych protokołów funkcjonuje w warstwie aplikacji?

Jakie oznaczenie na schematach sieci LAN przypisuje się punktom rozdzielczym dystrybucyjnym znajdującym się na różnych kondygnacjach budynku według normy PN-EN 50173?

Jeżeli szybkość pobierania danych z sieci wynosi 8 Mb/s, to w ciągu 6 s możliwe jest pobranie pliku o maksymalnej wielkości równej

Jaką kwotę trzeba będzie przeznaczyć na zakup kabla UTP kat.5e do zbudowania sieci komputerowej składającej się z 6 stanowisk, gdzie średnia odległość każdego stanowiska od przełącznika wynosi 9 m? Należy uwzględnić 1 m zapasu dla każdej linii kablowej, a cena za 1 metr kabla to 1,50 zł?

Usterka przedstawiona na ilustracji, widoczna na monitorze komputera, nie może być spowodowana przez

Jak określamy atak na sieć komputerową, który polega na łapaniu pakietów przesyłanych w sieci?

Z powodu uszkodzenia kabla typu skrętka utracono dostęp między przełącznikiem a stacją roboczą. Który instrument pomiarowy powinno się wykorzystać, aby zidentyfikować i naprawić problem bez wymiany całego kabla?

Usługa umożliwiająca przechowywanie danych na zewnętrznym serwerze, do którego dostęp możliwy jest przez Internet to

Podczas wymiany uszkodzonej karty graficznej, która współpracowała z monitorem posiadającym jedynie wejście analogowe, jaką kartę należy wybrać?

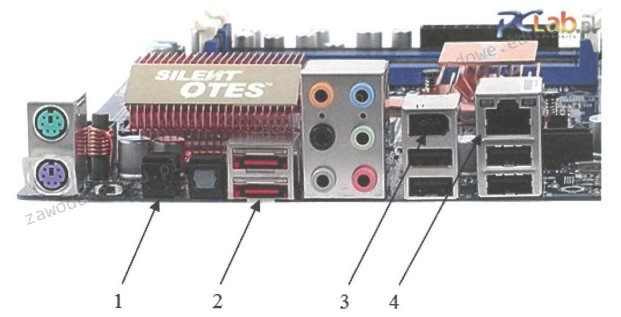

Który z portów na pokazanej płycie głównej pozwala na podłączenie zewnętrznego dysku za pośrednictwem interfejsu e-SATA?

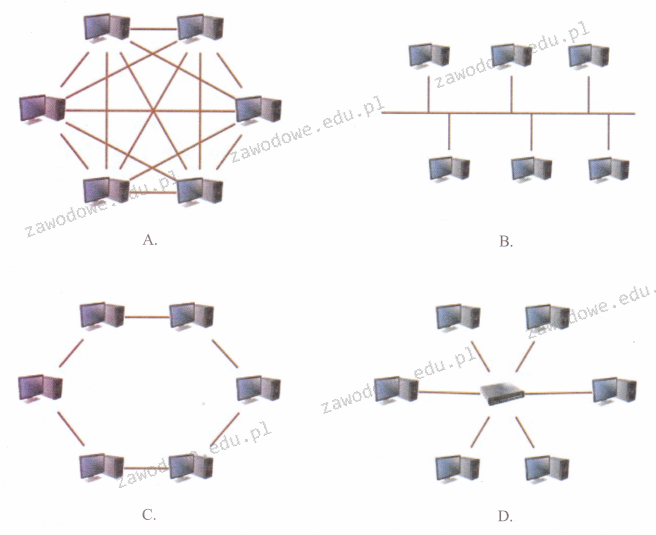

Która z zaprezentowanych na rysunkach topologii odpowiada topologii siatki?

Jaki protokół stosują komputery, aby informować rutera o przynależności do konkretnej grupy multicastowej?