Pytanie 1

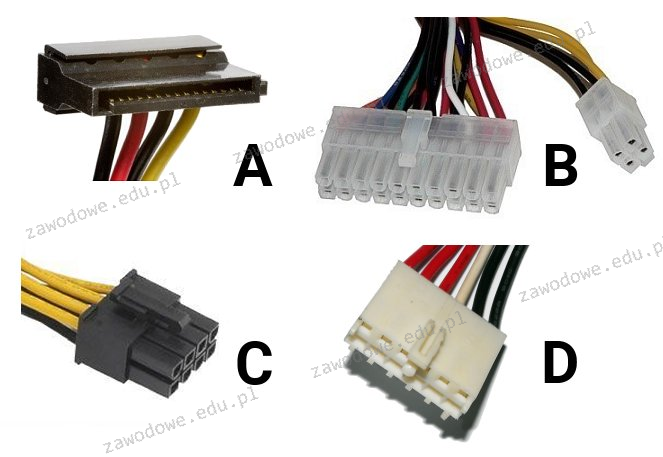

Wskaż rodzaj wtyczki zasilającej, którą należy podłączyć do napędu optycznego podczas montażu komputera.

Wynik: 16/40 punktów (40,0%)

Wymagane minimum: 20 punktów (50%)

Wskaż rodzaj wtyczki zasilającej, którą należy podłączyć do napędu optycznego podczas montażu komputera.

Aby kontrolować ilość transferu w sieci, administrator powinien zastosować program rodzaju

Co oznacza skrót "DNS" w kontekście sieci komputerowych?

Przynależność komputera do konkretnej wirtualnej sieci nie może być ustalona na podstawie

Administrator powinien podzielić adres 10.0.0.0/16 na 4 jednorodne podsieci zawierające równą liczbę hostów. Jaką maskę będą miały te podsieci?

Topologia fizyczna, w której wszystkie urządzenia końcowe są bezpośrednio połączone z jednym punktem centralnym, takim jak koncentrator lub switch, to topologia

Jaką rolę serwera trzeba zainstalować w systemach z linii Windows Server, aby mogła zostać utworzona nowa strona FTP?

Recykling można zdefiniować jako

Za co odpowiada protokół DNS?

Ile wynosi pojemność jednowarstwowej płyty Blu-ray?

Chusteczki nasączone substancją o właściwościach antystatycznych służą do czyszczenia

Do konwersji kodu źródłowego na program wykonywalny używany jest

Które polecenie pozwala na mapowanie zasobów sieciowych w systemie Windows Serwer?

Jaka usługa sieciowa domyślnie wykorzystuje port 53?

Które z metod szyfrowania wykorzystywanych w sieciach bezprzewodowych jest najsłabiej zabezpieczone przed łamaniem haseł?

Według modelu TCP/IP, protokoły DNS, FTP oraz SMTP zaliczają się do warstwy

Partycja, na której zainstalowany jest system operacyjny, określana jest jako partycja

Drukarka, która zapewnia zdjęcia o wysokiej jakości to drukarka

Która z kart graficznych nie będzie kompatybilna z monitorem, posiadającym złącza pokazane na ilustracji (zakładając, że nie można użyć adaptera do jego podłączenia)?

W komputerze zainstalowano nowy dysk twardy o pojemności 8 TB i podzielono go na dwie partycje, z których każda ma 4 TB. Jaki typ tablicy partycji powinien być zastosowany, aby umożliwić takie partycjonowanie?

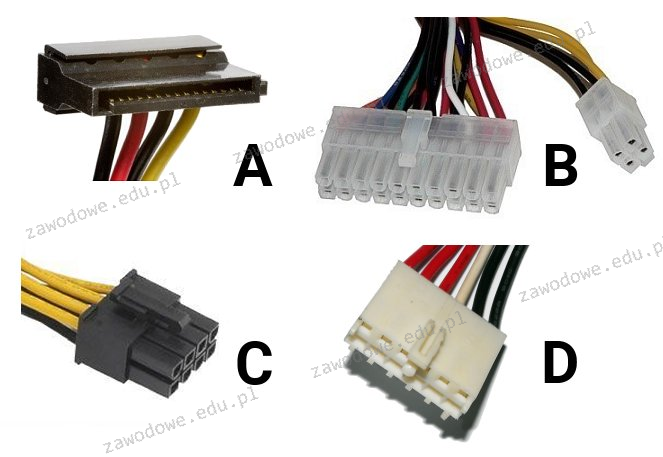

Na schemacie blokowym funkcjonalny blok RAMDAC ilustruje

Jakie jest zadanie usługi DNS?

Aby zweryfikować adresy MAC komputerów, które są połączone z przełącznikiem, można zastosować następujące polecenie

Sprzęt sieciowy umożliwiający połączenie pięciu komputerów w tej samej sieci, minimalizując ryzyko kolizji pakietów, to

Jakie urządzenie sieciowe jest niezbędne do połączenia kilku segmentów sieci lokalnej w jedną całość?

Ilustracja pokazuje rezultat testu sieci komputerowej za pomocą komendy

Który z protokołów umożliwia terminalowe połączenie ze zdalnymi urządzeniami, zapewniając jednocześnie transfer danych w zaszyfrowanej formie?

W przypadku, gdy w tej samej przestrzeni będą funkcjonować jednocześnie dwie sieci WLAN zgodne ze standardem 802.11g, w celu zminimalizowania ryzyka wzajemnych zakłóceń, powinny one otrzymać kanały o numerach różniących się o

Najskuteczniejszym zabezpieczeniem sieci bezprzewodowej jest

Osobiste prawo autorskie twórcy do software'u

Narzędzie pokazane na ilustracji służy do

Brak odpowiedzi na to pytanie.

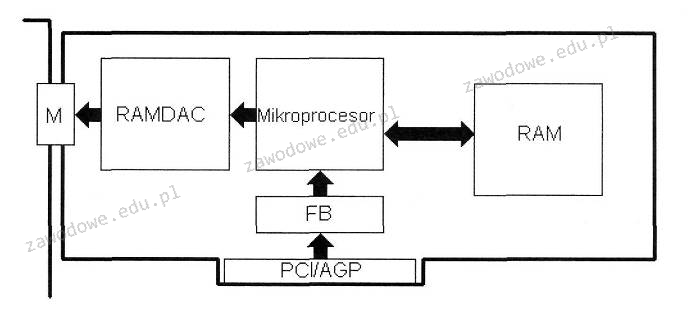

Na schemacie płyty głównej, gdzie można zamontować moduły pamięci RAM, gniazdo oznaczone cyfrą to

Brak odpowiedzi na to pytanie.

Na ilustracji widoczna jest pamięć operacyjna

Brak odpowiedzi na to pytanie.

Problemy związane z zawieszaniem się systemu operacyjnego w trakcie jego uruchamiania są zazwyczaj spowodowane

Brak odpowiedzi na to pytanie.

Do zarządzania konfiguracją grup komputerowych oraz użytkowników w systemach Windows Server, należy wykorzystać narzędzie

Brak odpowiedzi na to pytanie.

Wykorzystanie polecenia net accounts w konsoli systemu Windows, które ustawia maksymalny okres ważności hasła, wymaga zastosowania opcji

Brak odpowiedzi na to pytanie.

Który adres stacji roboczej należy do klasy C?

Brak odpowiedzi na to pytanie.

Która funkcja przełącznika zarządzalnego pozwala na łączenie kilku przełączników fizycznych w jedną wirtualną linię, aby zwiększyć przepustowość łącza?

Brak odpowiedzi na to pytanie.

W czterech różnych sklepach dostępny jest ten sam komputer w odmiennych cenach. Gdzie można go kupić najtaniej?

| Sklep | Cena netto | Podatek | Informacje dodatkowe |

|---|---|---|---|

| A. | 1500 zł | 23% | Rabat 5% |

| B. | 1600 zł | 23% | Rabat 15% |

| C. | 1650 zł | 23% | Rabat 20% |

| D. | 1800 zł | 23% | Rabat 25 % |

Brak odpowiedzi na to pytanie.

Jakie polecenie w środowisku Linux pozwala na modyfikację uprawnień dostępu do pliku lub katalogu?

Brak odpowiedzi na to pytanie.