Pytanie 1

Jan, użytkownik, nie ma możliwości zmiany właściciela drukarki w systemie Windows. Aby zyskał taką opcję, konieczne jest nadanie mu w ustawieniach zabezpieczeń prawa do

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

Jan, użytkownik, nie ma możliwości zmiany właściciela drukarki w systemie Windows. Aby zyskał taką opcję, konieczne jest nadanie mu w ustawieniach zabezpieczeń prawa do

Protokół poczty elektronicznej, który umożliwia zarządzanie wieloma skrzynkami pocztowymi oraz pobieranie i manipulowanie na wiadomościach przechowywanych na zdalnym serwerze, to

Jak dużo bitów minimum będzie potrzebnych w systemie binarnym do reprezentacji liczby heksadecymalnej 110h?

Jakie protokoły są używane w komunikacji między hostem a serwerem WWW po wpisaniu URL w przeglądarkę internetową hosta?

W architekturze sieci lokalnych opartej na modelu klient-serwer

Aby Jan mógł zmienić właściciela drukarki w systemie Windows, musi mu zostać przypisane prawo do w opcjach zabezpieczeń

Dokument służący do zaprezentowania oferty cenowej dla inwestora dotyczącej wykonania robót instalacyjnych sieci komputerowej, to

Jak będzie wyglądać liczba 29A16 w systemie binarnym?

Serwis serwerowy, który pozwala na udostępnianie usług drukowania w systemie Linux oraz plików dla stacji roboczych Windows, to

Symbol umieszczony na urządzeniach, który stanowi certyfikat potwierdzający zgodność w zakresie emisji promieniowania, ergonomii, efektywności energetycznej i ekologicznych norm, został przedstawiony na ilustracji

Program, który ocenia wydajność zestawu komputerowego, to

Który protokół odpowiada za bezpieczne przesyłanie danych w sieciach komputerowych?

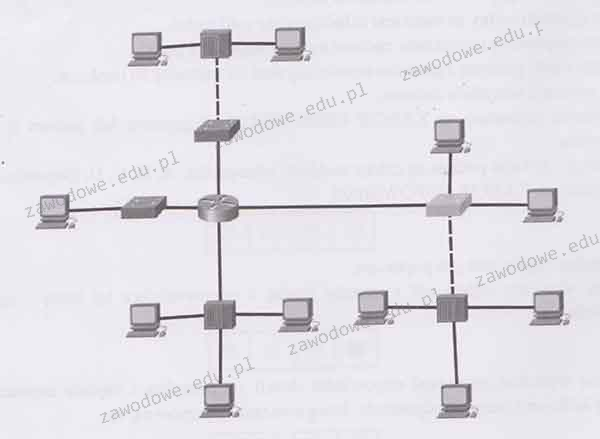

Jak wiele domen kolizyjnych oraz rozgłoszeniowych można dostrzec na schemacie?

Aby przekształcić zeskanowany obraz na tekst, należy użyć oprogramowania, które stosuje techniki

Do właściwego funkcjonowania procesora konieczne jest podłączenie złącza zasilania 4-stykowego lub 8-stykowego o napięciu

Zasilacz UPS o mocy nominalnej 480 W nie powinien być używany do zasilania

Do serwisu komputerowego przyniesiono laptopa, którego matryca wyświetla obraz w bardzo słabej jakości. Dodatkowo obraz jest znacząco ciemny i widoczny jedynie z niewielkiej odległości. Co może być przyczyną tej usterki?

W lokalnej sieci protokołem odpowiedzialnym za dynamiczną konfigurację adresów IP jest

Część programu antywirusowego działająca w tle jako kluczowy element zabezpieczeń, mająca na celu nieustanne monitorowanie ochrony systemu komputerowego, to

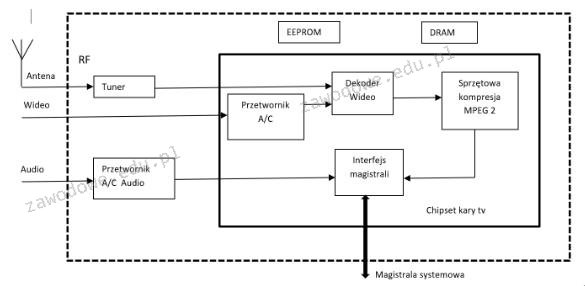

Na ilustracji przedstawiono diagram blokowy karty

Jaką maksymalną ilość rzeczywistych danych można przesłać w ciągu 1 sekundy przez łącze synchroniczne o wydajności 512 kbps, bez użycia sprzętowej i programowej kompresji?

W dokumentacji przedstawiono typ systemu plików

| „Zaawansowany system plików zapewniający wydajność, bezpieczeństwo, niezawodność i zaawansowane funkcje niespotykane w żadnej wersji systemu FAT. Na przykład dzięki standardowemu rejestrowaniu transakcji i technikom odzyskiwania danych system gwarantuje spójność woluminów. W przypadku awarii system wykorzystuje plik dziennika i informacje kontrolne do przywrócenia spójności systemu plików." |

W strukturze sieciowej zaleca się umiejscowienie jednego punktu abonenckiego na powierzchni wynoszącej

Jakie polecenie należy wydać, aby skonfigurować statyczny routing do sieci 192.168.10.0?

Jakie medium transmisyjne powinno być użyte do połączenia dwóch punktów dystrybucyjnych oddalonych o 600m?

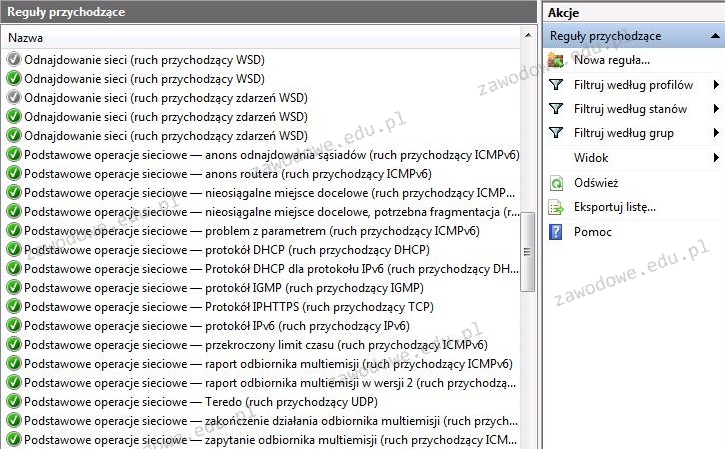

Zrzut ekranu ilustruje aplikację

W bezprzewodowej sieci firmowej aktywowano usługę, która zajmuje się tłumaczeniem nazw mnemonicznych. Co to za usługa?

Wskaż urządzenie, które powinno być użyte do połączenia dwóch komputerów z siecią Internet poprzez lokalną sieć Ethernet, gdy dysponujemy jedynie jednym adresem IP

W instalacjach kablowych z wykorzystaniem skrętki UTP kat. 6, jakie gniazda sieciowe powinny być stosowane?

Aby zmienić profil na obowiązkowy, trzeba zmodyfikować rozszerzenie pliku ntuser.dat na

Do efektywnego zrealizowania macierzy RAID 1 wymagane jest minimum

Według specyfikacji JEDEC, napięcie zasilania dla modułów pamięci RAM DDR3L wynosi

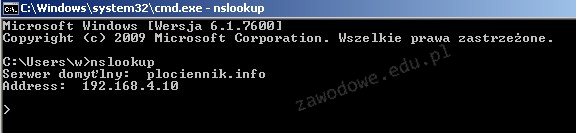

W terminalu systemu operacyjnego wydano komendę nslookup. Jakie dane zostały uzyskane?

Aby zatrzymać wykonywanie programu zapisanego w pliku wsadowym Windows do momentu naciśnięcia dowolnego klawisza, należy zastosować komendę

Najlepszą metodą ochrony danych przedsiębiorstwa, którego biura znajdują się w różnych, odległych miejscach, jest wdrożenie

W jaki sposób oznaczona jest skrętka bez zewnętrznego ekranu, mająca każdą parę w osobnym ekranie folii?

W systemie Linux komenda, która pozwala na wyświetlenie informacji o aktywnych procesach, to

Nie można uruchomić systemu Windows z powodu błędu oprogramowania. Jak można przeprowadzić diagnozę i usunąć ten błąd w jak najmniej inwazyjny sposób?

Główny punkt, z którego odbywa się dystrybucja okablowania szkieletowego, to punkt

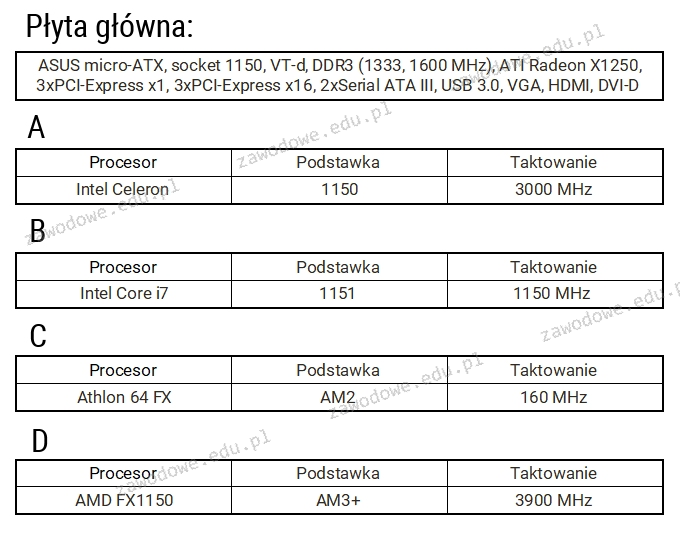

Jaki procesor pasuje do płyty głównej o podanej specyfikacji?