Pytanie 1

Co oznacza dziedziczenie uprawnień?

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Co oznacza dziedziczenie uprawnień?

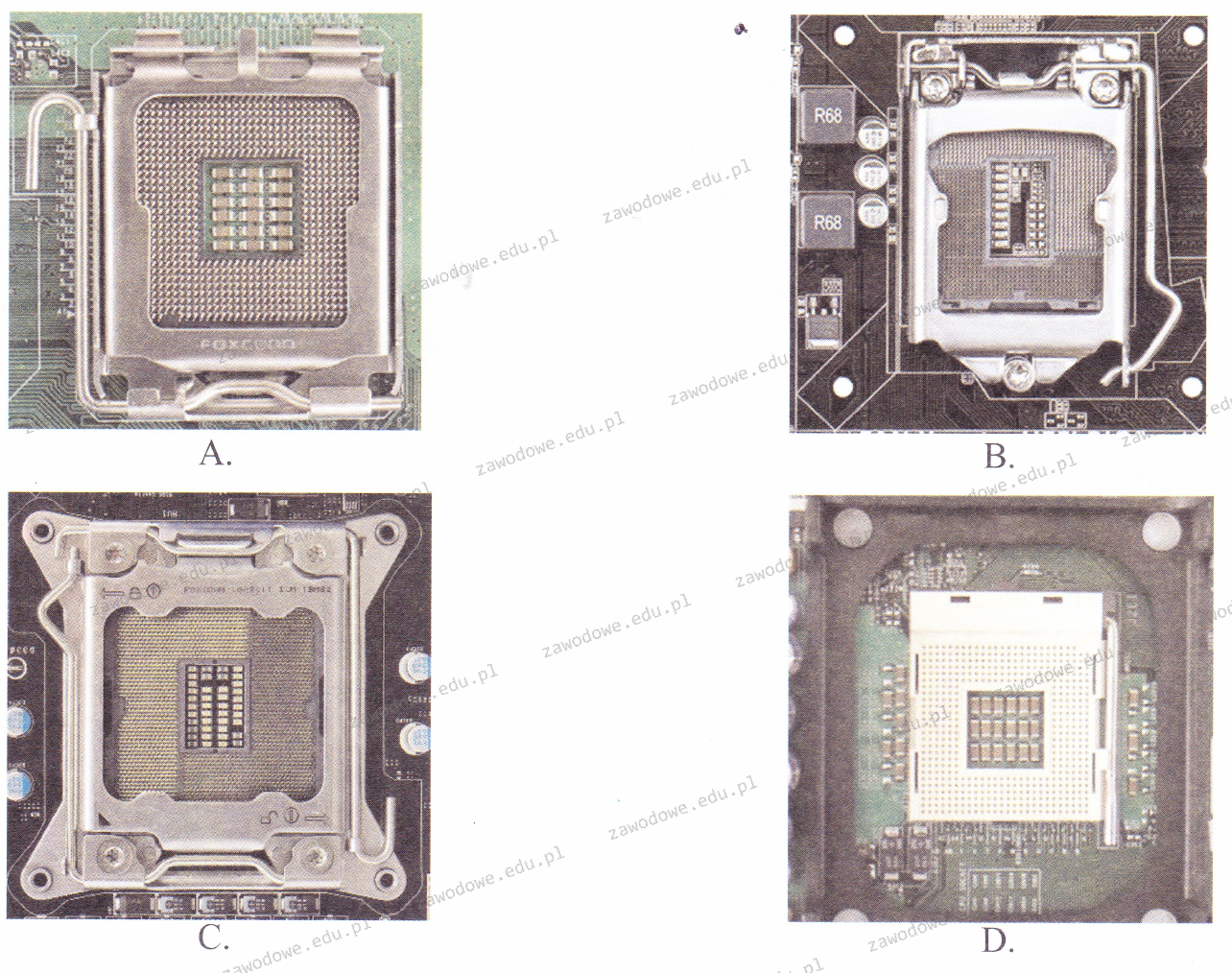

W jakim gnieździe należy umieścić procesor INTEL CORE i3-4350- 3.60 GHz, x2/4, 4MB, 54W, HD 4600, BOX, s-1150?

Prezentowany komunikat pochodzi z wykonania polecenia

Czytnik w napędzie optycznym, który jest zanieczyszczony, należy wyczyścić

Jaką maskę powinno się zastosować, aby podzielić sieć z adresem 192.168.1.0 na 4 podsieci?

Jaki skrót oznacza rodzaj licencji Microsoft dedykowanej dla szkół, uczelni, instytucji rządowych oraz dużych firm?

Jakie urządzenie powinno być użyte do segmentacji domeny rozgłoszeniowej?

Wskaż standard protokołu wykorzystywanego do kablowego połączenia dwóch urządzeń

Wskaż komponent, który nie jest zgodny z płytą główną o parametrach przedstawionych w tabeli

| Podzespół | Parametry |

|---|---|

| Płyta główna GIGABYTE | 4x DDR4, 4x PCI-E 16x, RAID, HDMI, D-Port, D-SUB, 2x USB 3.1, 8 x USB 2.0, S-AM3+ |

Urządzenie, które pozwala na połączenie hostów w jednej sieci z hostami w różnych sieciach, to

W którym katalogu w systemie Linux można znaleźć pliki zawierające dane o urządzeniach zainstalowanych w komputerze, na przykład pamięci RAM?

Algorytm wykorzystywany do weryfikacji, czy ramka Ethernet jest wolna od błędów, to

Zasilacz UPS o mocy rzeczywistej 480 W nie jest przeznaczony do podłączenia

AES (ang. Advanced Encryption Standard) to?

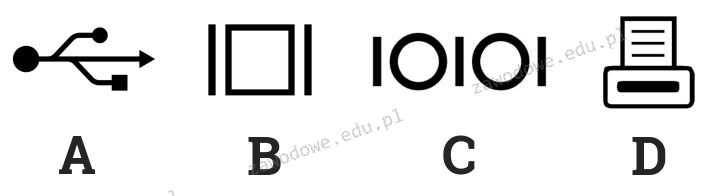

Wskaż ilustrację ilustrującą symbol stosowany do oznaczania portu równoległego LPT?

Parametr pamięci RAM określany czasem jako opóźnienie definiuje się jako

Dokument mający na celu przedstawienie oferty cenowej dla inwestora dotyczącej przeprowadzenia robót instalacyjnych w sieci komputerowej, to

Pamięć podręczna Intel Smart Cache, która znajduje się w procesorach wielordzeniowych, takich jak Intel Core Duo, to pamięć

Jakie narzędzie w systemie Windows umożliwia kontrolę prób logowania do systemu?

Do jakiego portu należy podłączyć kabel sieciowy zewnętrzny, aby uzyskać pośredni dostęp do sieci Internet?

Metoda transmisji żetonu (ang. token) znajduje zastosowanie w topologii

Jak na diagramach sieciowych LAN oznaczane są punkty dystrybucyjne znajdujące się na różnych kondygnacjach budynku, zgodnie z normą PN-EN 50173?

Funkcja diff w systemie Linux pozwala na

Jaki program powinien zostać zainstalowany na serwerze internetowym opartym na Linuxie, aby umożliwić korzystanie z baz danych?

W trakcie normalnego funkcjonowania systemu operacyjnego w laptopie zjawia się informacja o potrzebie sformatowania wewnętrznego dysku twardego. Co to oznacza?

Jakiej klasy adresów IPv4 dotyczą adresy, które mają dwa najbardziej znaczące bity ustawione na 10?

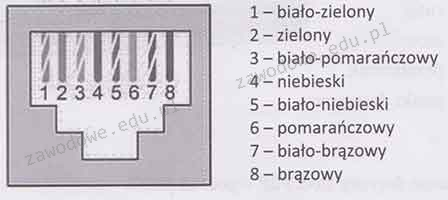

Który typ standardu zakończenia kabla w systemie okablowania strukturalnego ilustruje przedstawiony rysunek?

Jakie narzędzie jest używane do zakończenia skrętki przy pomocy wtyku 8P8C?

Aby podłączyć drukarkę igłową o wskazanych parametrach do komputera, należy umieścić kabel dołączony do drukarki w porcie

Do jakiej grupy w systemie Windows Server 2008 powinien być przypisany użytkownik odpowiedzialny jedynie za archiwizację danych zgromadzonych na dysku serwera?

Najszybszym sposobem na dodanie skrótu do konkretnego programu na pulpitach wszystkich użytkowników w domenie jest

Jeżeli szybkość pobierania danych z sieci wynosi 8 Mb/s, to w ciągu 6 s możliwe jest pobranie pliku o maksymalnej wielkości równej

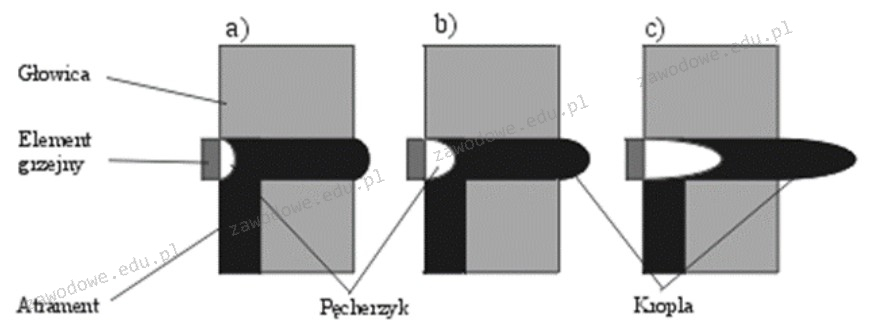

Rysunek ilustruje sposób działania drukarki

Który adres IP jest zaliczany do klasy B?

Jak nazywa się magistrala, która w komputerze łączy procesor z kontrolerem pamięci i składa się z szyny adresowej, szyny danych oraz linii sterujących?

Która funkcja przełącznika zarządzalnego pozwala na łączenie kilku przełączników fizycznych w jedną wirtualną linię, aby zwiększyć przepustowość łącza?

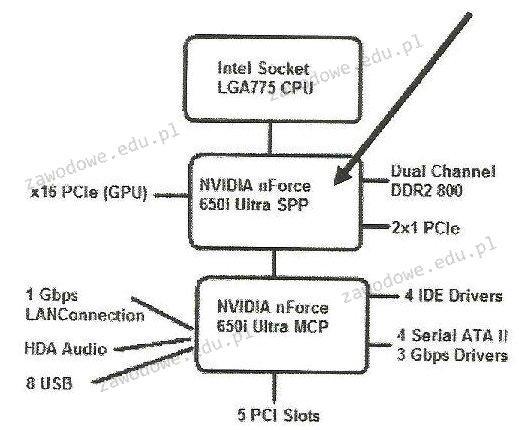

Jaką rolę pełni komponent wskazany strzałką na schemacie chipsetu płyty głównej?

Jakie polecenie w systemie Linux pozwala na zweryfikowanie adresu IP przypisanego do interfejsu sieciowego?

Gdy użytkownik wykonuje w wierszu poleceń komendę ping www.onet.pl, otrzymuje komunikat: "Żądanie polecenia ping nie może znaleźć hosta www.onet.pl Sprawdź nazwę i ponów próbę". Z kolei, po wpisaniu w wierszu poleceń komendy ping 213.180.141.140 (adres IP serwera www.onet.pl), użytkownik otrzymuje odpowiedź z serwera. Jakie mogą być przyczyny tej sytuacji?

Czym jest mapowanie dysków?