Pytanie 1

Komunikat "BIOS checksum error" pojawiający się podczas uruchamiania komputera zazwyczaj wskazuje na

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

Komunikat "BIOS checksum error" pojawiający się podczas uruchamiania komputera zazwyczaj wskazuje na

Technika określana jako rytownictwo dotyczy zasady funkcjonowania plotera

Który adres IP reprezentuje hosta działającego w sieci o adresie 192.168.160.224/28?

Router Wi-Fi działający w technologii 802.11n umożliwia osiągnięcie maksymalnej prędkości przesyłu danych

Na ilustracji widoczna jest pamięć operacyjna

Moc zasilacza wynosi 450 W, co oznacza, że

Do przeprowadzenia aktualizacji systemu Windows służy polecenie

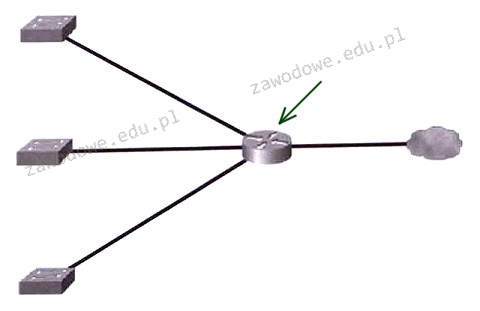

Jaki symbol urządzenia jest pokazany przez strzałkę na rysunku?

Który z protokołów służy do weryfikacji poprawności połączenia pomiędzy dwoma hostami?

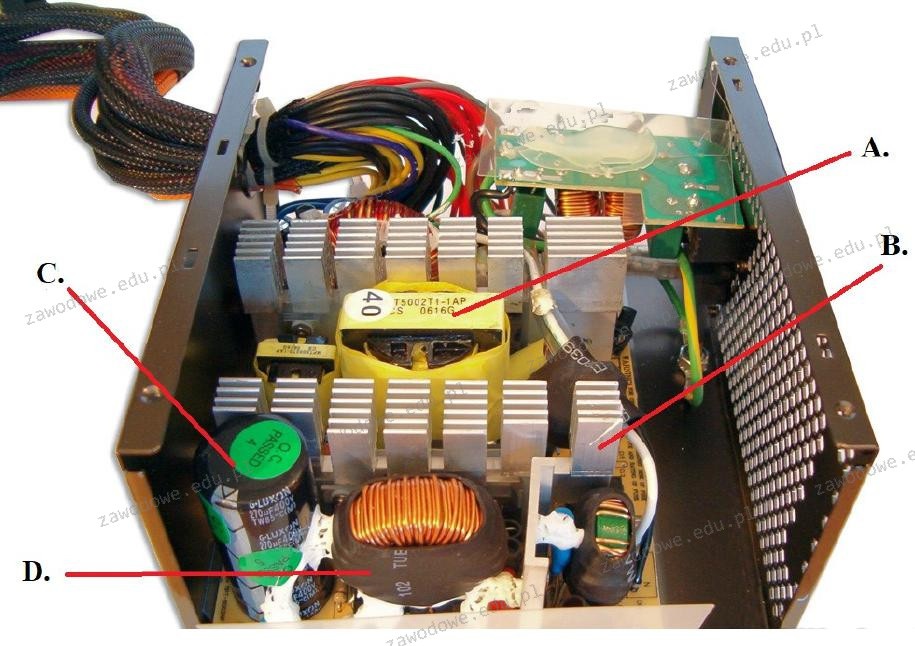

W przedstawionym zasilaczu transformator impulsowy oznaczono symbolami

Który z protokołów funkcjonuje w warstwie aplikacji modelu ISO/OSI, umożliwiając wymianę informacji kontrolnych między urządzeniami sieciowymi?

Jakie polecenie w systemie operacyjnym Linux służy do prezentowania konfiguracji interfejsów sieciowych?

W lokalnej sieci udostępniono folder o nazwie egzamin jako udział specjalny, który znajduje się na komputerze oznaczonym jako SERWER_2 w głównym katalogu dysku C:. Jakie powinno być wyrażenie dostępu do katalogu egzamin, gdzie znajduje się folder główny dla konta użytkownika o danym loginie?

Wskaż rodzaj konserwacji, który powinien być przeprowadzony, gdy na wydruku z drukarki atramentowej pojawiają się smugi, kolory są nieprawidłowe lub brakuje niektórych barw.

Transmisja danych typu półduplex to transmisja

Cienki klient (thin client) to?

Jakie urządzenie stosuje technikę polegającą na wykrywaniu zmian w pojemności elektrycznej podczas manipulacji kursorem na monitorze?

Awaria drukarki igłowej może być spowodowana uszkodzeniem

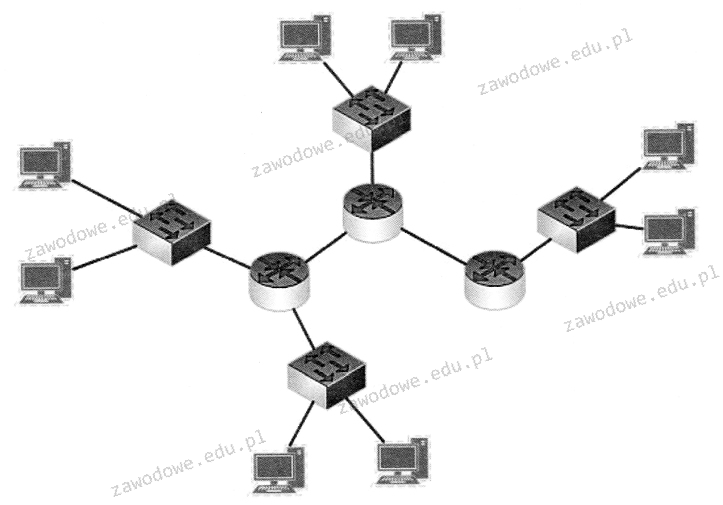

Ile symboli routerów i przełączników występuje na diagramie?

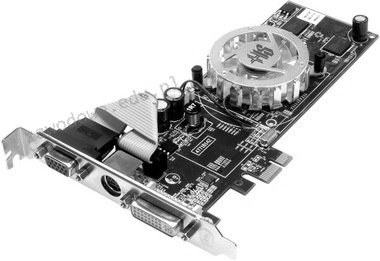

Jakie złącze na płycie głównej komputera jest przeznaczone do zamontowania karty graficznej widocznej na powyższym obrazie?

Usługa w systemie Windows Server, która umożliwia zdalną instalację systemów operacyjnych na komputerach zarządzanych przez serwer, to

Do obserwacji stanu urządzeń w sieci wykorzystywane jest oprogramowanie operujące na podstawie protokołu

Aby stworzyć kontroler domeny w środowisku systemów Windows Server na lokalnym serwerze, konieczne jest zainstalowanie roli

Komputer z adresem IP 192.168.5.165 oraz maską podsieci 255.255.255.192 funkcjonuje w sieci o adresie

Za co odpowiada protokół DNS?

Jaki adres IP należy do grupy A?

Który z adresów IPv4 jest odpowiedni do ustawienia interfejsu serwera DNS zarejestrowanego w lokalnych domenach?

Analiza tłumienia w kablowym systemie przesyłowym umożliwia ustalenie

Graficzny symbol odnosi się do standardów sprzętowych

Najczęstszą przyczyną niskiej jakości wydruku z drukarki laserowej, która objawia się widocznym rozmazywaniem tonera, jest

Instalacja serwera stron www w rodzinie systemów Windows Server jest możliwa dzięki roli

Które z tych określeń nie odpowiada charakterystyce kabla światłowodowego?

Protokół Transport Layer Security (TLS) jest rozwinięciem standardu

W hurtowni materiałów budowlanych zachodzi potrzeba równoczesnego wydruku faktur w kilku kopiach. Jakiej drukarki należy użyć?

Program wykorzystywany w wierszu poleceń systemu Windows do kompresji i dekompresji plików oraz katalogów to

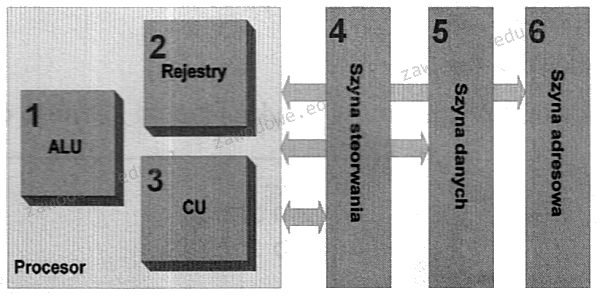

Na diagramie element odpowiedzialny za dekodowanie poleceń jest oznaczony liczbą

Hosty A i B nie mają możliwości komunikacji z hostem C. Natomiast komunikacja między hostami A i B przebiega poprawnie. Jakie może być źródło problemu w komunikacji pomiędzy hostami A i C oraz B i C?

Emisja przez BIOS firmy AMI jednego długiego oraz dwóch krótkich sygnałów dźwiękowych oznacza

Która struktura partycji pozwala na stworzenie do 128 partycji podstawowych na pojedynczym dysku?

Złącze widoczne na obrazku pozwala na podłączenie