Pytanie 1

Aby zweryfikować poprawność przebiegów oraz wartości napięć w układzie urządzenia elektronicznego, można zastosować

Wynik: 13/40 punktów (32,5%)

Wymagane minimum: 20 punktów (50%)

Aby zweryfikować poprawność przebiegów oraz wartości napięć w układzie urządzenia elektronicznego, można zastosować

Po włączeniu komputera na ekranie wyświetlił się komunikat "Non-system disk or disk error. Replace and strike any key when ready". Możliwą przyczyną tego może być

Urządzenie elektryczne lub elektroniczne, które zostało zużyte i posiada znak widoczny na ilustracji, powinno być

Dane dotyczące kont użytkowników w systemie LINUX są zapisane w pliku

Niektóre systemy operacyjne umożliwiają równoczesny dostęp wielu użytkownikom (multiuser). Takie systemy

Protokołem kontrolnym w obrębie rodziny TCP/IP, który ma na celu między innymi identyfikowanie usterek w urządzeniach sieciowych, jest

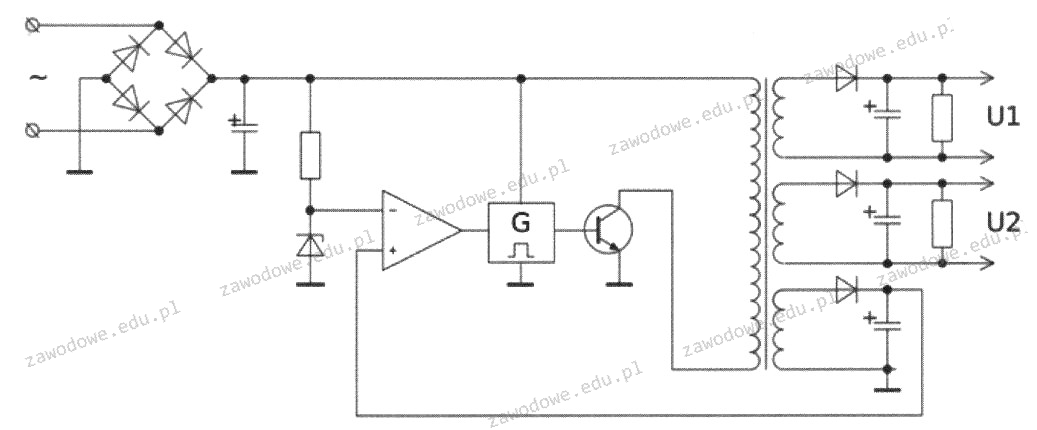

Na rysunku zobrazowano schemat

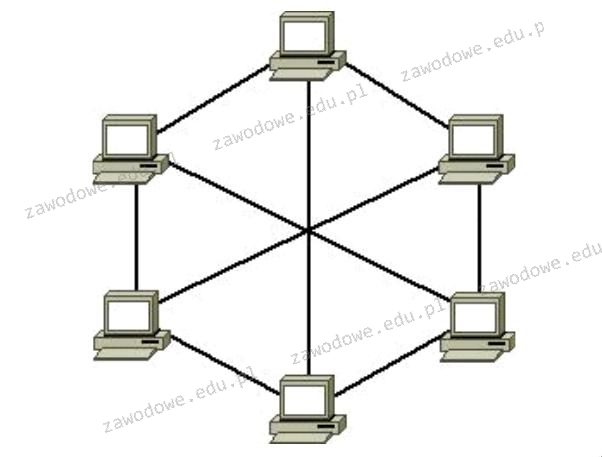

Jaką topologię sieci przedstawia rysunek?

Protokół ARP (Address Resolution Protocol) służy do konwersji adresu IP na

Internet Relay Chat (IRC) to protokół wykorzystywany do

Reprezentacja koloru RGB(255, 170, 129) odpowiada formatowi

Który protokół jest odpowiedzialny za przekształcanie adresów IP na adresy MAC w kontroli dostępu do nośnika?

Po przeprowadzeniu diagnostyki komputera stwierdzono, że temperatura pracy karty graficznej z wyjściami HDMI oraz D-SUB, umieszczonej w gnieździe PCI Express stacjonarnego komputera, wynosi 87°C. W takiej sytuacji serwisant powinien

Najskuteczniejszym zabezpieczeniem sieci bezprzewodowej jest

Po dokonaniu eksportu klucza HKCU stworzona zostanie kopia rejestru zawierająca dane o konfiguracji

W dokumentacji dotyczącej karty dźwiękowej można znaleźć informację: częstotliwość próbkowania 22 kHz oraz rozdzielczość próbkowania 16 bitów. Jaka będzie przybliżona objętość pliku audio z 10-sekundowym nagraniem mono (jednokanałowym)?

Aby poprawić bezpieczeństwo zasobów sieciowych, administrator sieci komputerowej w firmie został zobowiązany do podziału istniejącej lokalnej sieci komputerowej na 16 podsieci. Pierwotna sieć miała adres IP 192.168.20.0 z maską 255.255.255.0. Jaką maskę sieci powinien zastosować administrator?

Brak odpowiedzi na to pytanie.

Jaki protokół służy do przesyłania plików bez konieczności tworzenia połączenia?

Brak odpowiedzi na to pytanie.

Podstawowym zadaniem mechanizmu Plug and Play jest

Brak odpowiedzi na to pytanie.

Z analizy oznaczenia pamięci DDR3 PC3-16000 można wywnioskować, że ta pamięć:

Brak odpowiedzi na to pytanie.

Atak typu hijacking na serwer internetowy charakteryzuje się

Brak odpowiedzi na to pytanie.

Aby zapobiegać i eliminować szkodliwe oprogramowanie, takie jak exploity, robaki oraz trojany, konieczne jest zainstalowanie oprogramowania

Brak odpowiedzi na to pytanie.

Który z wymienionych adresów IP nie zalicza się do prywatnych?

Brak odpowiedzi na to pytanie.

Ile elektronów jest zgromadzonych w matrycy LCD?

Brak odpowiedzi na to pytanie.

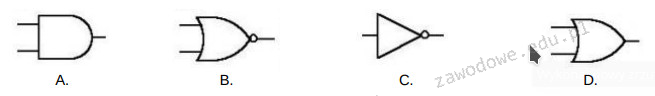

Wskaź rysunek ilustrujący symbol bramki logicznej NOT?

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemie Linux prawidłowo ustawia kartę sieciową, przypisując adres IP oraz maskę sieci dla interfejsu eth1?

Brak odpowiedzi na to pytanie.

Stacja robocza powinna znajdować się w tej samej podsieci co serwer o adresie IP 192.168.10.150 i masce 255.255.255.192. Który adres IP powinien być skonfigurowany w ustawieniach protokołu TCP/IP karty sieciowej stacji roboczej?

Brak odpowiedzi na to pytanie.

Jakiej kategorii skrętka pozwala na przesył danych w zakresie częstotliwości nieprzekraczającym 100 MHz przy szybkości do 1 Gb/s?

Brak odpowiedzi na to pytanie.

Narzędzie w systemie Windows umożliwiające monitorowanie prób logowania do systemu to dziennik

Brak odpowiedzi na to pytanie.

Na ilustracji przedstawiony jest tylny panel jednostki komputerowej. Jakie jest nazewnictwo dla złącza oznaczonego strzałką?

Brak odpowiedzi na to pytanie.

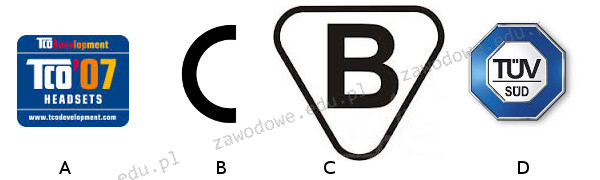

Na urządzeniu znajduje się symbol, który stanowi certyfikat potwierdzający zgodność sprzętu w zakresie emisji promieniowania, ergonomii, efektywności energetycznej oraz ekologii, co przedstawiono na rysunku

Brak odpowiedzi na to pytanie.

Aby osiągnąć prędkość przesyłania danych 100 Mbps w sieci lokalnej, wykorzystano karty sieciowe działające w standardzie Fast Ethernet, kabel typu UTP o odpowiedniej kategorii oraz przełącznik (switch) zgodny z tym standardem. Taka sieć jest skonstruowana w topologii

Brak odpowiedzi na to pytanie.

Element płyty głównej, który jest odpowiedzialny za wymianę danych między procesorem a innymi komponentami płyty, to

Brak odpowiedzi na to pytanie.

W systemie Windows za pomocą komendy assoc można

Brak odpowiedzi na to pytanie.

Jakiego typu wkrętak należy użyć do wypięcia dysku twardego mocowanego w laptopie za pomocą podanych śrub?

Brak odpowiedzi na to pytanie.

Aby zwiększyć lub zmniejszyć rozmiar ikony na pulpicie, trzeba obracać kółkiem myszy, jednocześnie trzymając klawisz

Brak odpowiedzi na to pytanie.

Zmienną a wyświetl na 2 różne sposoby.

Brak odpowiedzi na to pytanie.

Kable światłowodowe nie są szeroko używane w lokalnych sieciach komputerowych z powodu

Brak odpowiedzi na to pytanie.

Jak dużo bitów minimum będzie potrzebnych w systemie binarnym do reprezentacji liczby heksadecymalnej 110h?

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemie Linux umożliwia wyświetlenie zawartości katalogu?

Brak odpowiedzi na to pytanie.