Pytanie 1

Interfejs SATA 2 (3 Gb/s) gwarantuje prędkość transferu

Wynik: 1/40 punktów (2,5%)

Wymagane minimum: 20 punktów (50%)

Interfejs SATA 2 (3 Gb/s) gwarantuje prędkość transferu

Na płycie głównej doszło do awarii zintegrowanej karty sieciowej. Komputer nie ma dysku twardego ani innych napędów, takich jak stacja dysków czy CD-ROM. Klient informuje, że w sieci firmowej komputery nie mają napędów, a wszystko "czyta" się z serwera. Aby przywrócić utraconą funkcjonalność, należy zainstalować

Jaką kwotę trzeba będzie zapłacić za wymianę karty graficznej w komputerze, jeśli koszt karty wynosi 250 zł, czas wymiany to 80 minut, a cena za każdą rozpoczętą roboczogodzinę to 50 zł?

Brak odpowiedzi na to pytanie.

Jaki jest adres rozgłoszeniowy (broadcast) dla hosta z adresem IP 192.168.35.202 oraz maską 26 bitową?

Brak odpowiedzi na to pytanie.

Czym jest mapowanie dysków?

Brak odpowiedzi na to pytanie.

Jaką postać ma liczba szesnastkowa: FFFF w systemie binarnym?

Brak odpowiedzi na to pytanie.

Podłączona mysz bezprzewodowa sprawia, że kursor na ekranie nie porusza się płynnie i „skacze”. Co może być przyczyną tego problemu?

Brak odpowiedzi na to pytanie.

Użytkownik systemu Windows doświadcza problemów z niewystarczającą pamięcią wirtualną. Jak można temu zaradzić?

Brak odpowiedzi na to pytanie.

Który protokół zajmuje się konwersją adresów IP na adresy MAC (kontroli dostępu do nośnika)?

Brak odpowiedzi na to pytanie.

Standardowo, w systemie Linux, twardy dysk w standardzie SATA jest oznaczany jako

Brak odpowiedzi na to pytanie.

Jakie zabezpieczenie w dokumentacji technicznej określa mechanizm zasilacza komputerowego zapobiegający przegrzaniu urządzenia?

Brak odpowiedzi na to pytanie.

Oprogramowanie przypisane do konkretnego komputera lub jego podzespołów, które uniemożliwia instalację na nowym sprzęcie zakupionym przez tego samego użytkownika, to

Brak odpowiedzi na to pytanie.

Jak nazywa się interfejs wewnętrzny w komputerze?

Brak odpowiedzi na to pytanie.

Który z wewnętrznych protokołów routingu bazuje na metodzie wektora odległości?

Brak odpowiedzi na to pytanie.

Jakie są zakresy częstotliwości oraz maksymalne prędkości przesyłu danych w standardzie 802.11g WiFi?

Brak odpowiedzi na to pytanie.

Na rysunku znajduje się graficzny symbol

Brak odpowiedzi na to pytanie.

W laserowej drukarce do utrwalania wydruku na papierze stosuje się

Brak odpowiedzi na to pytanie.

W systemie operacyjnym Linux, aby sprawdzić ilość dostępnego miejsca na dyskach, można użyć polecenia

Brak odpowiedzi na to pytanie.

Element obliczeń zmiennoprzecinkowych to

Brak odpowiedzi na to pytanie.

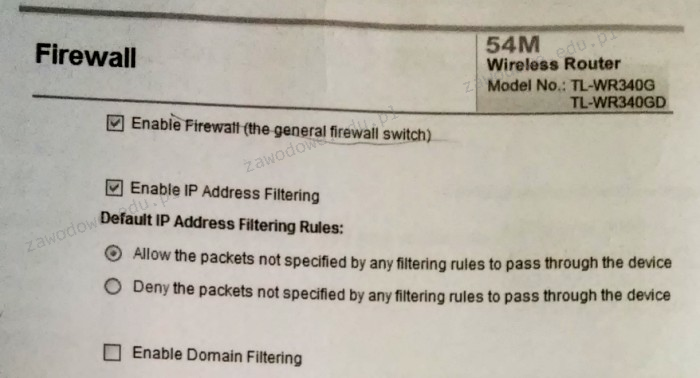

Poniższy rysunek ilustruje ustawienia zapory ogniowej w ruterze TL-WR340G. Jakie zasady dotyczące konfiguracji zapory zostały zastosowane?

Brak odpowiedzi na to pytanie.

Aplikacją, która umożliwia wyświetlenie listy aktywnych urządzeń w sieci LAN, jest

Brak odpowiedzi na to pytanie.

Który z pakietów powinien być zainstalowany na serwerze Linux, aby komputery z systemem Windows mogły udostępniać pliki oraz drukarki z tego serwera?

Brak odpowiedzi na to pytanie.

W drukarce laserowej do utrwalenia wydruku na papierze stosuje się

Brak odpowiedzi na to pytanie.

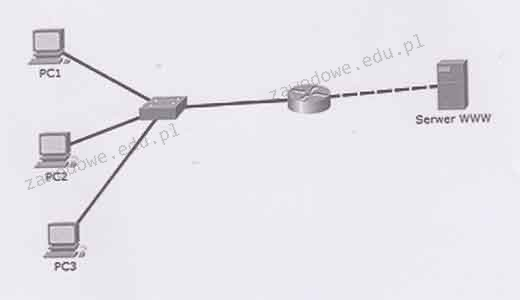

Użytkownicy w sieci lokalnej mogą się komunikować między sobą, lecz nie mają możliwości połączenia z serwerem WWW. Wynik polecenia ping z komputerów do bramy jest pozytywny. Który element sieci nie może być źródłem problemu?

Brak odpowiedzi na to pytanie.

Aby w systemie Windows XP stworzyć nowego użytkownika o nazwisku egzamin z hasłem qwerty, powinno się zastosować polecenie

Brak odpowiedzi na to pytanie.

Kiedy użytkownik wpisuje w przeglądarkę adres www.egzamin.pl, nie ma on możliwości otwarcia strony WWW, natomiast wpisujący adres 211.0.12.41 zyskuje dostęp do tej strony. Problem ten wynika z nieprawidłowej konfiguracji serwera

Brak odpowiedzi na to pytanie.

Który z protokołów będzie wykorzystany przez administratora do przesyłania plików na serwer?

Brak odpowiedzi na to pytanie.

Aby zabezpieczyć system przed oprogramowaniem o zdolności do samoreplikacji, należy zainstalować

Brak odpowiedzi na to pytanie.

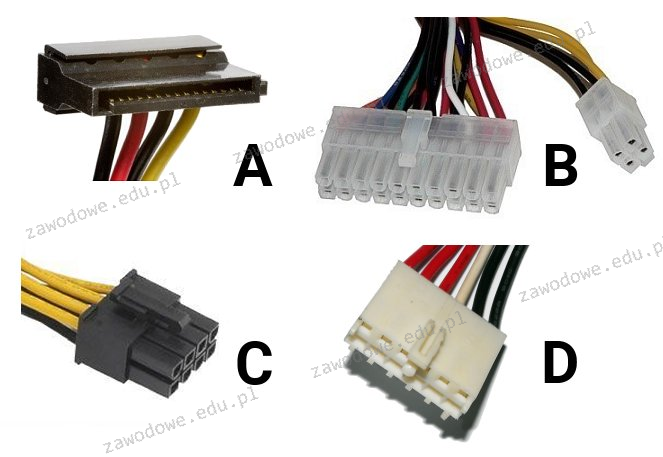

Wskaż rodzaj wtyczki zasilającej, którą należy podłączyć do napędu optycznego podczas montażu komputera.

Brak odpowiedzi na to pytanie.

Diagnostykę systemu Linux można przeprowadzić za pomocą komendy

Brak odpowiedzi na to pytanie.

Urządzenie zaprezentowane na ilustracji jest wykorzystywane do zaciskania wtyków:

Brak odpowiedzi na to pytanie.

Jakie jest ciało odpowiedzialne za publikację dokumentów RFC (Request For Comments), które określają zasady rozwoju Internetu?

Brak odpowiedzi na to pytanie.

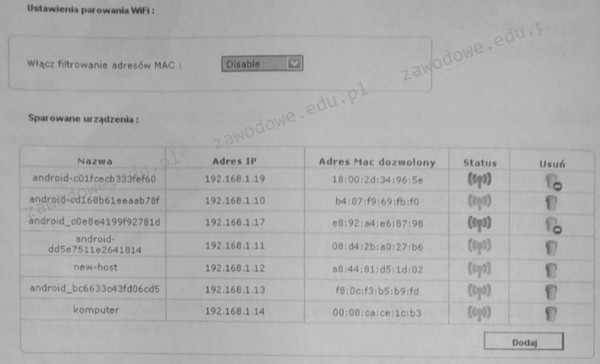

Schemat ilustruje ustawienia urządzenia WiFi. Wskaż, które z poniższych stwierdzeń na temat tej konfiguracji jest prawdziwe?

Brak odpowiedzi na to pytanie.

Partycja, na której zainstalowany jest system operacyjny, określana jest jako partycja

Brak odpowiedzi na to pytanie.

W którym miejscu w edytorze tekstu należy wprowadzić tekst lub ciąg znaków, który ma być widoczny na wszystkich stronach dokumentu?

Brak odpowiedzi na to pytanie.

Jak wygląda sekwencja w złączu RJ-45 według normy TIA/EIA-568 dla zakończenia typu T568B?

Brak odpowiedzi na to pytanie.

Celem złocenia styków złącz HDMI jest

Brak odpowiedzi na to pytanie.

Co oznacza skrót 'RAID' w kontekście systemów komputerowych?

Brak odpowiedzi na to pytanie.

Przypisanie licencji oprogramowania do pojedynczego komputera lub jego komponentów stanowi charakterystykę licencji

Brak odpowiedzi na to pytanie.

Jakie będą wydatki na zakup kabla UTP kat.5e potrzebnego do stworzenia sieci komputerowej składającej się z 6 stanowisk, przy średniej odległości każdego stanowiska od przełącznika równiej 9m? Należy doliczyć m zapasu dla każdej linii kablowej, a cena za metr kabla wynosi 1,50 zł?

Brak odpowiedzi na to pytanie.