Pytanie 1

Jakie złącze jest potrzebne do podłączenia zasilania do CD-ROM?

Wynik: 19/40 punktów (47,5%)

Wymagane minimum: 20 punktów (50%)

Jakie złącze jest potrzebne do podłączenia zasilania do CD-ROM?

Który z wymienionych adresów należy do klasy C?

Jaką maksymalną prędkość przesyłania danych osiągają urządzenia zgodne ze standardem 802.11g?

Ustawienia wszystkich kont użytkowników na komputerze znajdują się w gałęzi rejestru oznaczonej akronimem

Które z poniższych kont nie jest wbudowane w system Windows XP?

Aby uzyskać więcej wolnego miejsca na dysku bez tracenia danych, co należy zrobić?

Standardowe napięcie zasilające dla modułów pamięci RAM DDR4 wynosi

Jaką pojemność ma dwuwarstwowa płyta Blu-ray?

W systemie Linux narzędzie iptables jest wykorzystywane do

Według KNR (katalogu nakładów rzeczowych) montaż 4-parowego modułu RJ45 oraz złącza krawędziowego to 0,07 r-g, natomiast montaż gniazd abonenckich natynkowych wynosi 0,30 r-g. Jak wysoki będzie koszt robocizny za zamontowanie 10 pojedynczych gniazd natynkowych z modułami RJ45, jeśli wynagrodzenie godzinowe montera-instalatora wynosi 20,00 zł?

Jakie narzędzie w wierszu poleceń służy do testowania oraz diagnostyki serwerów DNS?

Jakie urządzenie powinno być użyte w sieci Ethernet, aby zredukować liczbę kolizji pakietów?

Jakie oprogramowanie dostarcza najwięcej informacji diagnostycznych na temat procesora CPU?

Aby zwiększyć efektywność komputera, można w nim zainstalować procesor wspierający technologię Hyper-Threading, co umożliwia

Dane z twardego dysku HDD, którego sterownik silnika SM jest uszkodzony, można odzyskać

Zjawisko, w którym pliki przechowywane na dysku twardym są umieszczane w nieprzylegających do siebie klastrach, nosi nazwę

Z jakiego oprogramowania NIE można skorzystać, aby przywrócić dane w systemie Windows na podstawie wcześniej wykonanej kopii?

Po włączeniu komputera wyświetlił się komunikat: Non-system disk or disk error. Replace and strike any key when ready. Co może być tego przyczyną?

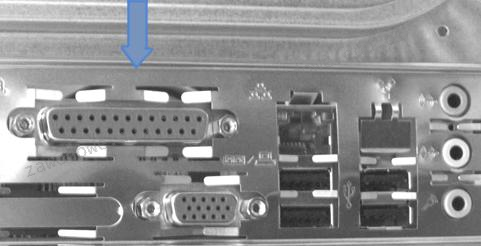

Na ilustracji, strzałka wskazuje na złącze interfejsu

Zgodnie z normą PN-EN 50174, okablowanie poziome w systemie okablowania strukturalnego to segment okablowania pomiędzy

W interfejsie graficznym systemów Ubuntu lub SuSE Linux, aby zainstalować aktualizacje programów systemowych, można zastosować aplikacje

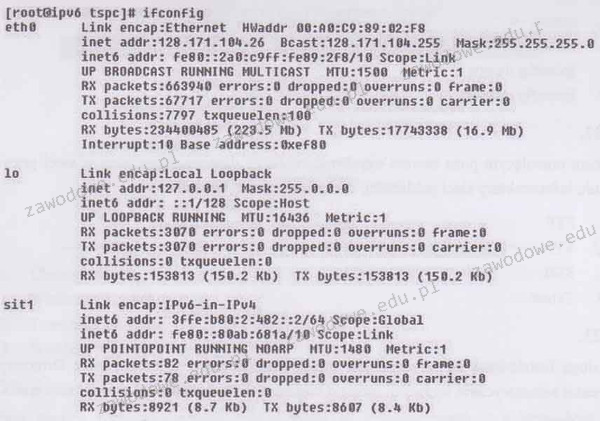

Jaki adres IP został przypisany do hosta na interfejsie sieciowym eth0?

Gdzie w systemie Linux umieszczane są pliki specjalne urządzeń, które są tworzone podczas instalacji sterowników?

Na ilustracji zaprezentowano końcówkę kabla

Czym wyróżniają się procesory CISC?

Który adres IP jest zaliczany do klasy B?

Aplikacja komputerowa, która umożliwia zarządzanie plikami oraz folderami, to:

Jak nazywa się topologia fizyczna, w której wszystkie urządzenia końcowe są bezpośrednio połączone z jednym punktem centralnym, takim jak koncentrator lub przełącznik?

Aby przesłać projekt wydruku bezpośrednio z komputera do drukarki 3D, której parametry są pokazane w tabeli, można zastosować złącze

| Technologia pracy | FDM (Fused Deposition Modeling) |

| Głowica drukująca | Podwójny ekstruder z unikalnym systemem unoszenia dyszy i wymiennymi modułami drukującymi (PrintCore) |

| Średnica filamentu | 2,85 mm |

| Platforma drukowania | Szklana, podgrzewana |

| Temperatura platformy | 20°C – 100°C |

| Temperatura dyszy | 180°C – 280°C |

| Łączność | WiFi, Ethernet, USB |

| Rozpoznawanie materiału | Skaner NFC |

Jakie polecenie powinno być użyte do obserwacji lokalnych połączeń?

Jakie narzędzie pozwala na zarządzanie menedżerem rozruchu w systemach Windows od wersji Vista?

Wartość koloru RGB(255, 170, 129) odpowiada zapisie

Układ cyfrowy wykonujący operację logiczną koniunkcji opiera się na bramce logicznej

W którym systemie operacyjnym może pojawić się komunikat podczas instalacji sterowników dla nowego urządzenia?

| System.......nie może zweryfikować wydawcy tego sterownika. Ten sterownik nie ma podpisu cyfrowego albo podpis nie został zweryfikowany przez urząd certyfikacji. Nie należy instalować tego sterownika, jeżeli nie pochodzi z oryginalnego dysku producenta lub od administratora systemu. |

Włączenie systemu Windows w trybie diagnostycznym umożliwia

Na rysunku widoczny jest symbol graficzny

Napięcie dostarczane przez płytę główną dla pamięci typu SDRAM DDR3 może wynosić

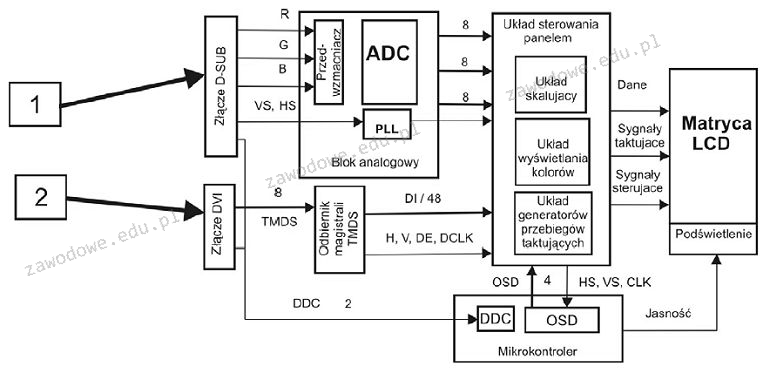

Które z połączeń zaznaczonych strzałkami na diagramie monitora stanowi wejście cyfrowe?

Który z parametrów w poleceniu ipconfig w systemie Windows służy do odnawiania konfiguracji adresów IP?

W dokumentacji płyty głównej znajduje się informacja "Wsparcie dla S/PDIF Out". Co to oznacza w kontekście tej płyty głównej?