Pytanie 1

Złącze zasilacza ATX12V jest przeznaczone do zasilania

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

Złącze zasilacza ATX12V jest przeznaczone do zasilania

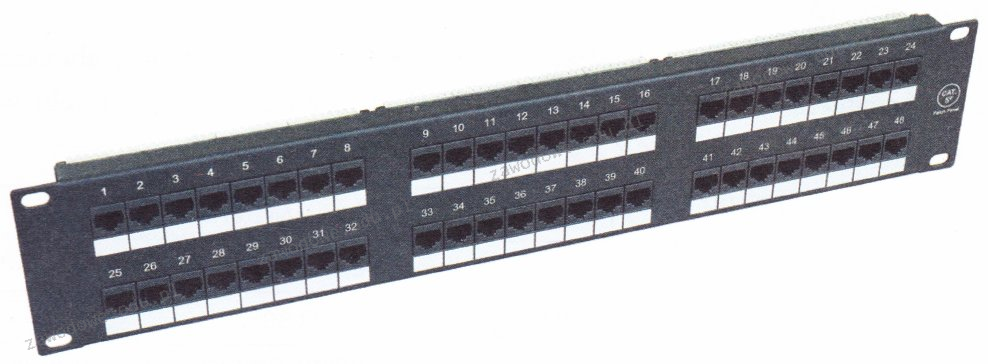

Na ilustracji widoczny jest

Jaki typ zabezpieczeń w sieciach WiFi oferuje najwyższy poziom ochrony?

Która z licencji na oprogramowanie łączy je na stałe z nabytym komputerem i nie umożliwia transferu praw do korzystania z programu na inny komputer?

Jakie polecenie należy wykorzystać, aby zmienić właściciela pliku w systemie Linux?

Jaki jest adres IP urządzenia, które pozwala innym komputerom w lokalnej sieci łączyć się z Internetem?

Jakie zakresy adresów IPv4 mogą być używane jako adresy prywatne w lokalnej sieci?

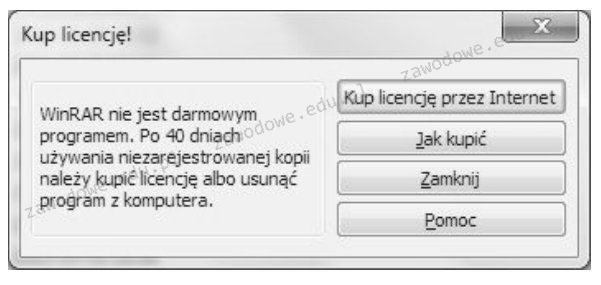

Program WinRAR pokazał okno informacyjne widoczne na ilustracji. Jakiego rodzaju licencją posługiwał się do tej pory użytkownik?

W środowisku Linux uruchomiono skrypt przy użyciu dwóch argumentów. Uzyskanie dostępu do wartości drugiego argumentu z wnętrza skryptu możliwe jest przez

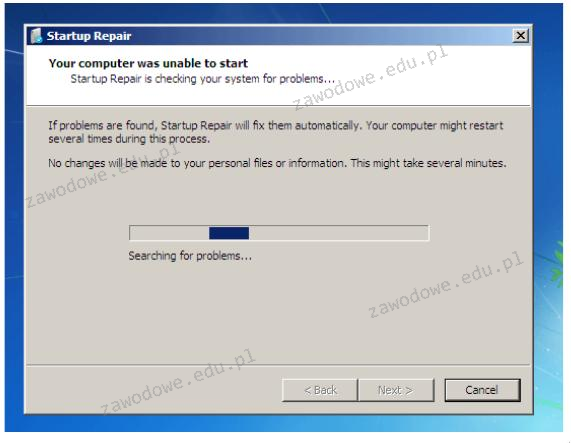

Komunikat, który pojawia się po uruchomieniu narzędzia do naprawy systemu Windows, może sugerować

AES (ang. Advanced Encryption Standard) to standard szyfrowania, który?

Aby przekształcić serwer w kontroler domeny w systemach Windows Server, konieczne jest użycie komendy

W nowoczesnych panelach dotykowych prawidłowe działanie wyświetlacza zapewnia mechanizm rozpoznający zmianę

Jaką normę wykorzystuje się przy okablowaniu strukturalnym w komputerowych sieciach?

Który z protokołów jest używany podczas rozpoczynania sesji VoIP?

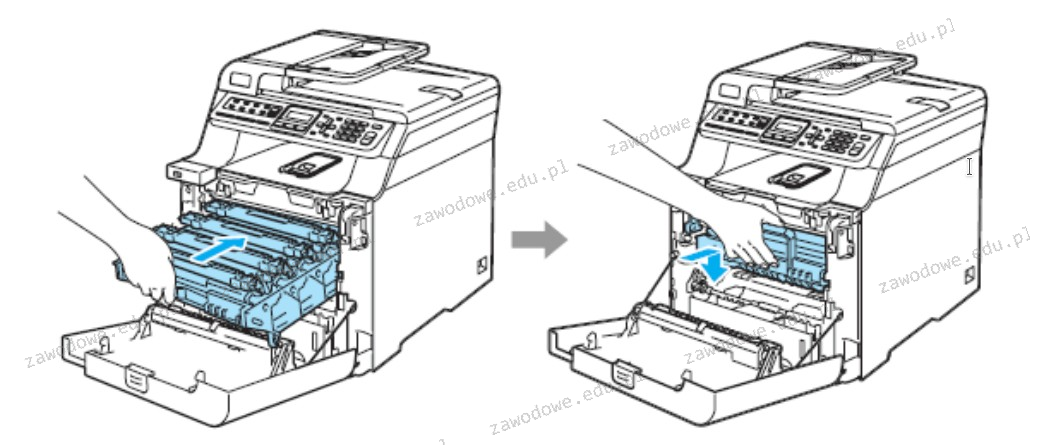

Czynność przedstawiona na ilustracjach dotyczy mocowania

W systemie Linux narzędzie do śledzenia zużycia CPU, pamięci, procesów oraz obciążenia systemu z poziomu terminala to

Rodzajem złośliwego oprogramowania, którego podstawowym zamiarem jest rozprzestrzenianie się w sieciach komputerowych, jest

Najwyższą prędkość przesyłania danych w sieci bezprzewodowej można osiągnąć używając urządzeń o standardzie

Menedżer usług IIS (Internet Information Services) w systemie Windows stanowi graficzny interfejs do konfiguracji serwera

Interfejs HDMI w komputerze umożliwia transfer sygnału

W systemach operacyjnych Windows konto z najwyższymi uprawnieniami domyślnymi przynależy do grupy

Na podstawie jakiego adresu przełącznik podejmuje decyzję o przesyłaniu ramek?

Który kolor żyły nie występuje w kablu typu skrętka?

W systemie Linux zarządzanie parametrami transmisji w sieciach bezprzewodowych jest możliwe dzięki

Aplikacja służąca jako dodatek do systemu Windows, mająca na celu ochronę przed oprogramowaniem szpiegującym oraz innymi niepożądanymi elementami, to

Aby zmienić istniejące konto użytkownika przy użyciu polecenia net user oraz wymusić reset hasła po kolejnej sesji logowania użytkownika, jaki parametr należy dodać do tego polecenia?

Jaki interfejs umożliwia transfer danych w formie cyfrowej i analogowej między komputerem a monitorem?

Która z wymienionych czynności nie jest związana z personalizacją systemu operacyjnego Windows?

Do kategorii oprogramowania określanego jako malware (z ang. malicious software) nie zalicza się oprogramowanie typu:

Aby skonfigurować i dostosować środowisko graficzne GNOME w różnych dystrybucjach Linux, należy użyć programu

Aby zweryfikować adresy MAC komputerów, które są połączone z przełącznikiem, można zastosować następujące polecenie

Jakie jest zastosowanie maty antystatycznej oraz opaski podczas instalacji komponentu?

Jakim adresem IPv6 charakteryzuje się autokonfiguracja łącza?

Polecenie to zostało wydane przez Administratora systemu operacyjnego w trakcie ręcznej konfiguracji sieciowego interfejsu. Wynikiem wykonania tego polecenia jest ```netsh interface ip set address name="Glowna" static 151.10.10.2 255.255.0.0 151.10.0.1```

Na dysku konieczne jest zapisanie 100 tysięcy pojedynczych plików, każdy o wielkości 2570 bajtów. Zajętość zapisanych plików będzie minimalna na dysku o jednostce alokacji wynoszącej

Zadania systemu operacyjnego nie obejmują

Aby procesor działał poprawnie, konieczne jest podłączenie złącza zasilania 4-stykowego lub 8-stykowego o napięciu

Jakiego protokołu sieciowego używa się do określenia mechanizmów zarządzania urządzeniami w sieci?

W tabeli z ofertą usług komputerowych znajdują się poniższe informacje. Jaki będzie koszt dojazdu serwisanta do klienta, który mieszka poza miastem, w odległości 15 km od biura firmy?