Pytanie 1

Atak typu hijacking na serwer internetowy charakteryzuje się

Wynik: 11/40 punktów (27,5%)

Wymagane minimum: 20 punktów (50%)

Atak typu hijacking na serwer internetowy charakteryzuje się

Jakim skrótem określa się połączenia typu punkt-punkt w ramach publicznej infrastruktury telekomunikacyjnej?

Na ilustracji zaprezentowano porty, które są częścią karty

Wykonanie polecenia net localgroup w systemie Windows skutkuje

Na stabilność wyświetlanego obrazu w monitorach CRT istotny wpływ ma

Dokumentacja końcowa dla planowanej sieci LAN powinna między innymi zawierać

Sprzęt, który umożliwia konfigurację sieci VLAN, to

Poprzez polecenie dxdiag uruchomione w wierszu poleceń Windows można

Na zdjęciu ukazano złącze zasilające

Proces aktualizacji systemów operacyjnych ma na celu przede wszystkim

Typ profilu użytkownika w systemie Windows Serwer, który nie zapisuje zmian wprowadzonych na bieżącym pulpicie ani na serwerze, ani na stacji roboczej po wylogowaniu, to profil

Do weryfikacji integralności systemu plików w środowisku Linux trzeba zastosować polecenie

Jaki typ macierzy dyskowych zapewnia tak zwany mirroring dysków?

W systemie Linux do wyświetlania treści pliku tekstowego służy polecenie

Aby serwerowa płyta główna mogła działać poprawnie, potrzebuje pamięci z rejestrem. Który z poniższych modułów pamięci będzie z nią zgodny?

Podaj standard interfejsu wykorzystywanego do przewodowego łączenia dwóch urządzeń.

Symbol graficzny przedstawiony na rysunku wskazuje na opakowanie

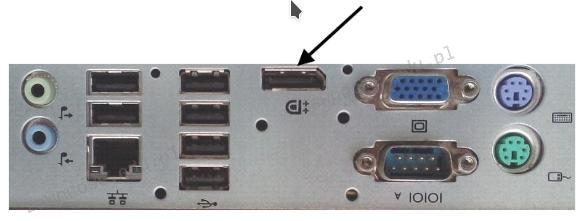

Na ilustracji ukazany jest tylny panel stacji roboczej. Strzałką wskazano port

W przypadku drukarki igłowej, jaki materiał eksploatacyjny jest używany?

Liczba 100110011 zapisana w systemie ósemkowym wynosi

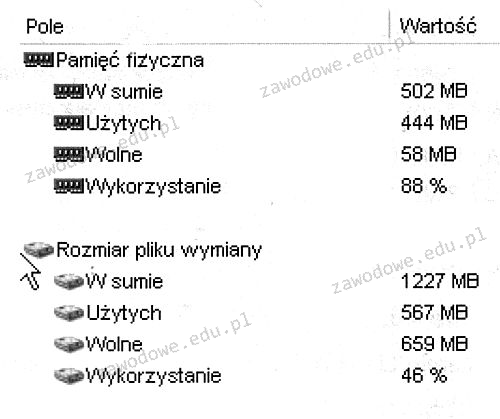

Zgodnie z zamieszczonym fragmentem testu w systemie komputerowym zainstalowane są

Jak określić długość prefiksu adresu sieci w adresie IPv4?

Interfejs SLI (ang. Scalable Link Interface) jest wykorzystywany do łączenia

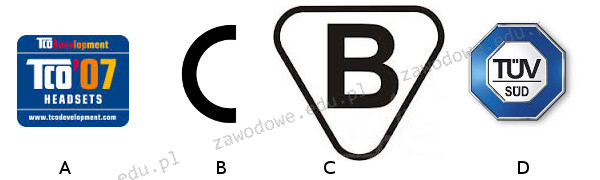

Na urządzeniu znajduje się symbol, który stanowi certyfikat potwierdzający zgodność sprzętu w zakresie emisji promieniowania, ergonomii, efektywności energetycznej oraz ekologii, co przedstawiono na rysunku

Najłatwiej zidentyfikować błędy systemu operacyjnego Windows wynikające z konfliktów sprzętowych, takich jak przydzielanie pamięci, przerwań IRQ oraz kanałów DMA, przy użyciu narzędzia

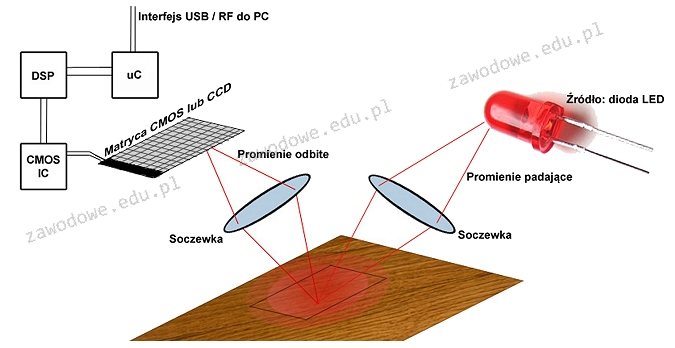

Zaprezentowany diagram ilustruje zasadę funkcjonowania

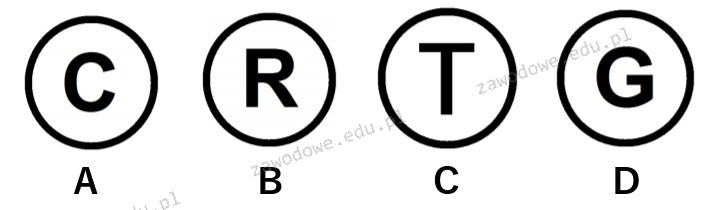

Który z symboli wskazuje na zastrzeżenie praw autorskich?

Jaką konfigurację sieciową powinien mieć komputer, który jest częścią tej samej sieci LAN co komputer z adresem 10.8.1.10/24?

Na rysunku widoczny jest symbol graficzny

Jaką wartość dziesiętną ma liczba FF w systemie szesnastkowym?

Jaka jest maska podsieci dla adresu IP 217.152.128.100/25?

Jaką maskę domyślną mają adresy IP klasy B?

Procesor RISC to procesor o

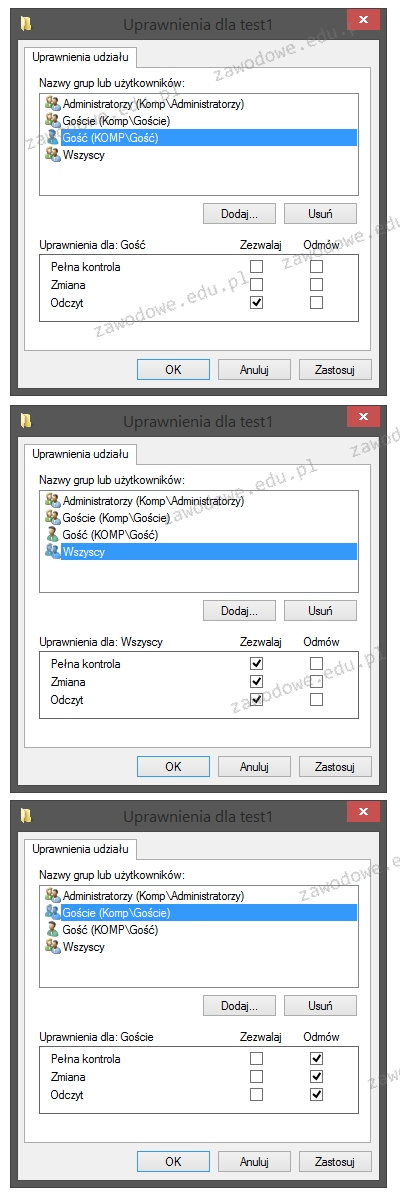

Użytkownik o nazwie Gość jest częścią grupy Goście, która z kolei należy do grupy Wszyscy. Jakie uprawnienia do folderu test1 ma użytkownik Gość?

Jakie oprogramowanie jest zabronione do użytku na sprzęcie instytucji rządowych lub edukacyjnych?

Liczba 5110 w zapisie binarnym wygląda jak

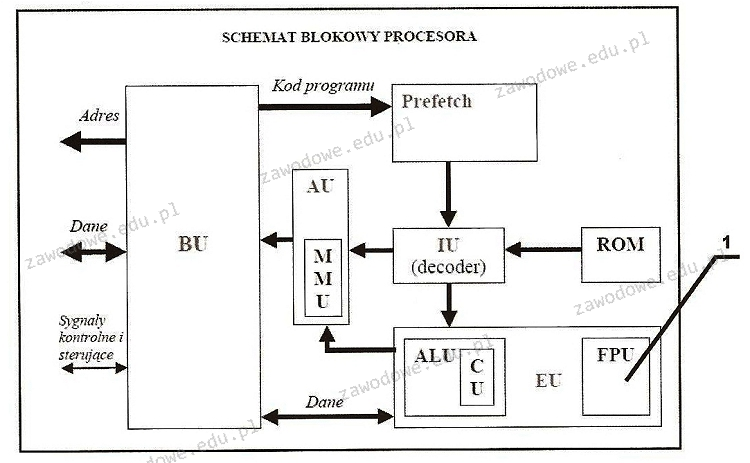

Element oznaczony numerem 1 w schemacie blokowym procesora pełni funkcję

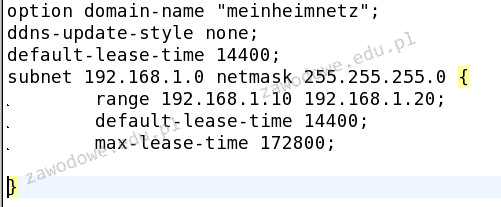

Poniżej zaprezentowano fragment pliku konfiguracyjnego serwera w systemie Linux. Jaką usługi dotyczy ten fragment?

Jaka jest równoważna forma 232 bajtów?

Obrazek ilustruje rezultat działania programu