Pytanie 1

Na których urządzeniach do przechowywania danych uszkodzenia mechaniczne są najczęściej spotykane?

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

Na których urządzeniach do przechowywania danych uszkodzenia mechaniczne są najczęściej spotykane?

W tabeli przedstawiono dane katalogowe procesora AMD Athlon 1333 Model 4 Thunderbird. Jaka jest częstotliwość przesyłania danych między rejestrami?

| General information | |

|---|---|

| Type | CPU / Microprocessor |

| Market segment | Desktop |

| Family | AMD Athlon |

| CPU part number | A1333AMS3C |

| Stepping codes | AYHJA AYHJAR |

| Frequency (MHz) | 1333 |

| Bus speed (MHz) | 266 |

| Clock multiplier | 10 |

| Gniazdo | Socket A (Socket 462) |

| Notes on AMD A1333AMS3C | |

| ○ Actual bus frequency is 133 MHz. Because the processor uses Double Data Rate bus the effective bus speed is 266 MHz. | |

Aby wymienić uszkodzony moduł pamięci RAM, najpierw trzeba

Adres komórki pamięci został podany w kodzie binarnym 1110001110010100. Jak zapisuje się ten adres w systemie szesnastkowym?

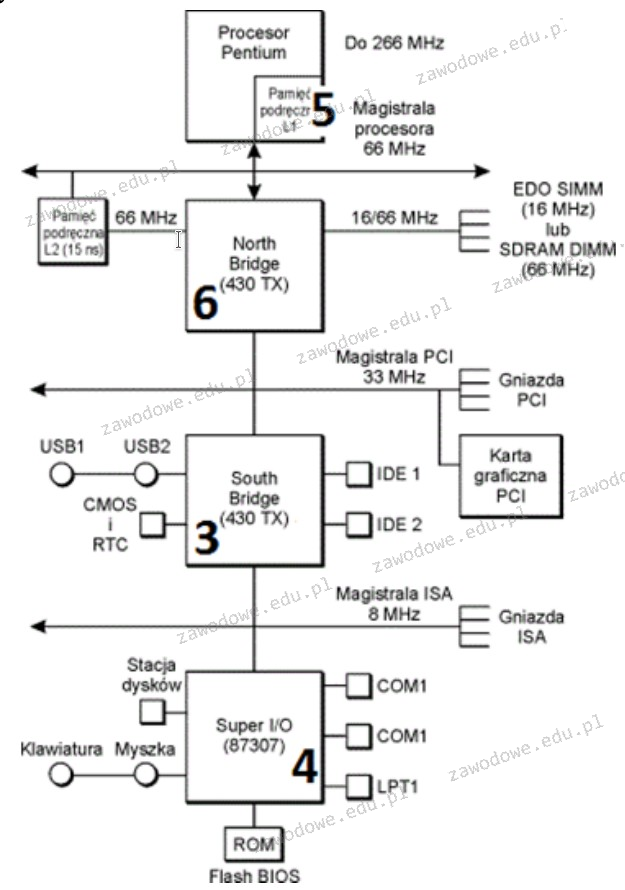

Część płyty głównej, która odpowiada za transmisję danych pomiędzy mikroprocesorem a pamięcią operacyjną RAM oraz magistralą karty graficznej, jest oznaczona na rysunku numerem

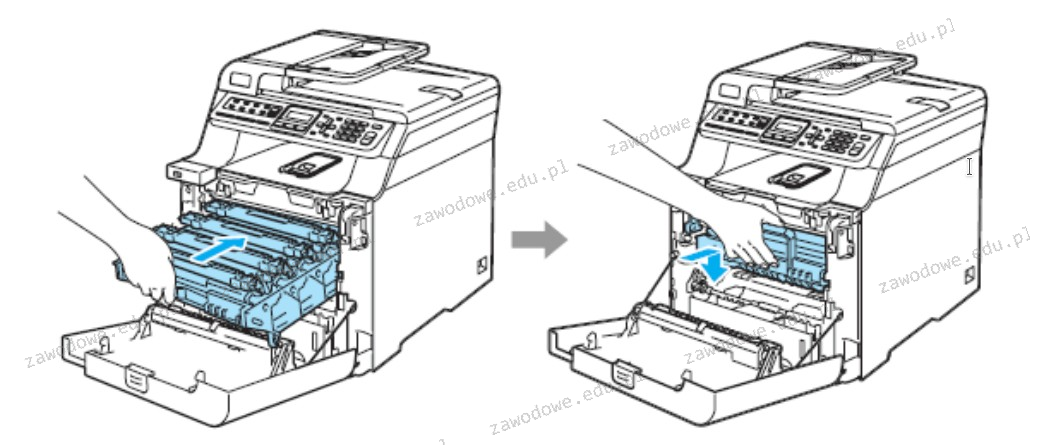

Czynność przedstawiona na ilustracjach dotyczy mocowania

Zgodnie z normą PN-EN 50174, maksymalna długość kabla poziomego kategorii 6 pomiędzy punktem abonenckim a punktem dystrybucji w panelu krosowym wynosi

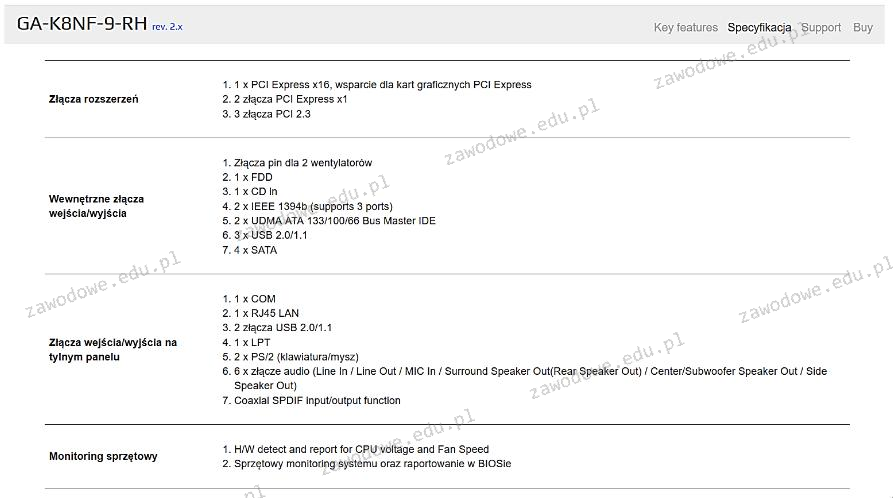

Na przedstawionym rysunku znajduje się fragment dokumentacji technicznej płyty głównej GA-K8NF-9-RH rev. 2.x. Z tego wynika, że maksymalna liczba kart rozszerzeń, które można zamontować (pomijając interfejs USB), wynosi

Jakie liczby należy wprowadzić na klawiaturze telefonu podłączonego do bramki VoIP po wcześniejszym wpisaniu *** w celu ustawienia adresu bramy domyślnej sieci?

W dwóch sąsiadujących pomieszczeniach pewnej firmy występują znaczne zakłócenia elektromagnetyczne. Aby zapewnić maksymalną przepustowość w istniejącej sieci LAN, jakie medium transmisyjne powinno być użyte?

Jakie urządzenie jest używane do pomiaru napięcia w zasilaczu?

W systemie Windows uruchomiono plik wsadowy z dwoma argumentami. Uzyskanie dostępu do wartości drugiego argumentu w pliku wsadowym jest możliwe przez

Jakie oznaczenie potwierdza oszczędność energii urządzenia?

Jakie czynniki nie powodują utraty danych z dysku twardego HDD?

Podaj nazwę funkcji przełącznika, która pozwala na przypisanie wyższego priorytetu dla transmisji VoIP?

Aby podłączyć dysk z interfejsem SAS, konieczne jest użycie kabla przedstawionego na ilustracji

Skrypt o nazwie wykonaj w systemie Linux zawiera: echo -n "To jest pewien parametr " echo $? Wykonanie poleceń znajdujących się w pliku spowoduje wyświetlenie podanego tekstu oraz

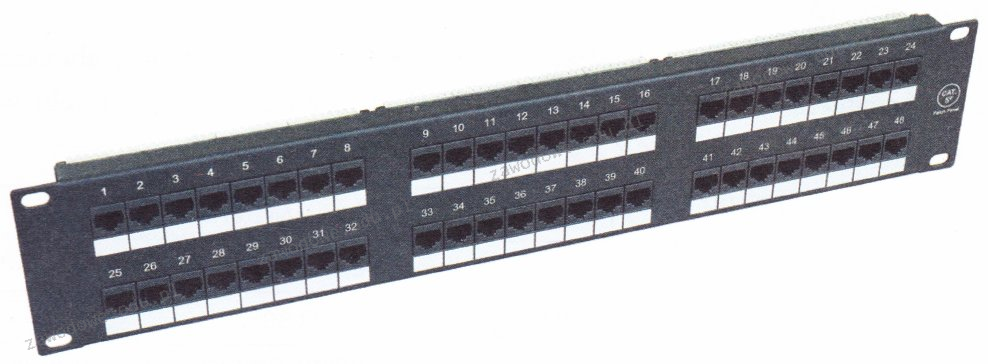

Na ilustracji widoczny jest

W celu poprawy efektywności procesora Intel można wykorzystać procesor oznaczony literą

W układzie SI jednostką, która mierzy napięcie, jest

Gdy użytkownik wpisuje w przeglądarkę internetową adres www.egzamin.pl, nie ma możliwości otwarcia strony WWW, natomiast wprowadzenie adresu 211.0.12.41 umożliwia dostęp do niej. Problem ten spowodowany jest brakiem skonfigurowanego serwera

Który z podanych adresów IP należy do kategorii adresów prywatnych?

Jakim materiałem eksploatacyjnym dysponuje ploter solwentowy?

Dane dotyczące kont użytkowników w systemie LINUX są zapisane w pliku

Jaki typ matrycy powinien być zastosowany w monitorze modernizowanego komputera, aby zapewnić wysoką jakość obrazu oraz szerokie kąty widzenia zarówno w poziomie, jak i w pionie?

Możliwości zmiany uprawnień dostępu do plików w systemie Windows 10 można uzyskać za pomocą komendy

Drukarka, która zapewnia zdjęcia o wysokiej jakości to drukarka

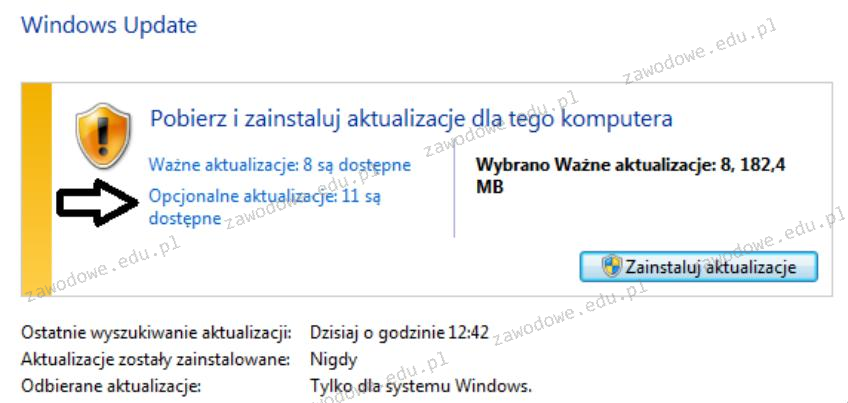

Jeżeli użytkownik zdecyduje się na pozycję wskazaną przez strzałkę, uzyska możliwość zainstalowania aktualizacji?

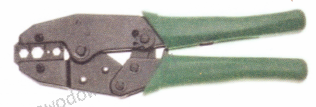

Do jakiego typu wtyków przeznaczona jest zaciskarka pokazana na ilustracji?

Użycie polecenia net accounts w Wierszu poleceń systemu Windows, które ustawia maksymalny czas ważności hasła, wymaga zastosowania opcji

Jakim poleceniem w systemie Linux można ustalić trasę pakietu do celu?

Technologia procesorów z serii Intel Core, wykorzystywana w układach i5, i7 oraz i9, umożliwiająca podniesienie częstotliwości w sytuacji, gdy komputer potrzebuje większej mocy obliczeniowej, to

Jaką rolę pełni protokół DNS?

W której fizycznej topologii awaria jednego komputera powoduje przerwanie pracy całej sieci?

Licencja CAL (Client Access License) uprawnia użytkownika do

Komputer z BIOS-em firmy Award wyświetlił komunikat o treści Primary/Secondary master/slave hard disk fail. Co taki komunikat może sugerować w kontekście konieczności wymiany?

Korzystając z podanego urządzenia, możliwe jest przeprowadzenie analizy działania

Jaką operację można wykonać podczas konfiguracji przełącznika CISCO w interfejsie CLI, nie przechodząc do trybu uprzywilejowanego, w zakresie dostępu widocznym w ramce?

| Switch> |

W systemach operacyjnych z rodziny Windows odpowiednikiem programu fsck z systemu Linux jest aplikacja

Do weryfikacji integralności systemu plików w środowisku Linux trzeba zastosować polecenie