Pytanie 1

Do czego służy narzędzie 'ping' w sieciach komputerowych?

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

Do czego służy narzędzie 'ping' w sieciach komputerowych?

Pierwsze trzy bity adresu IP w formacie binarnym mają wartość 010. Jaką klasę reprezentuje ten adres?

Zasilacz UPS o mocy rzeczywistej 480 W nie jest przeznaczony do podłączenia

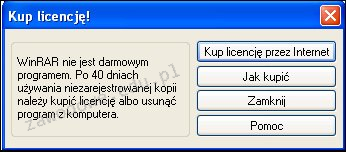

Program WinRaR zaprezentował okno informacyjne widoczne na ilustracji. Jakiego rodzaju licencji na program używał do tej pory użytkownik?

Wskaż błędny sposób podziału dysku MBR na partycje?

Oprogramowanie, które często przerywa działanie przez wyświetlanie komunikatu o konieczności dokonania zapłaty, a które spowoduje zniknięcie tego komunikatu, jest dystrybuowane na podstawie licencji

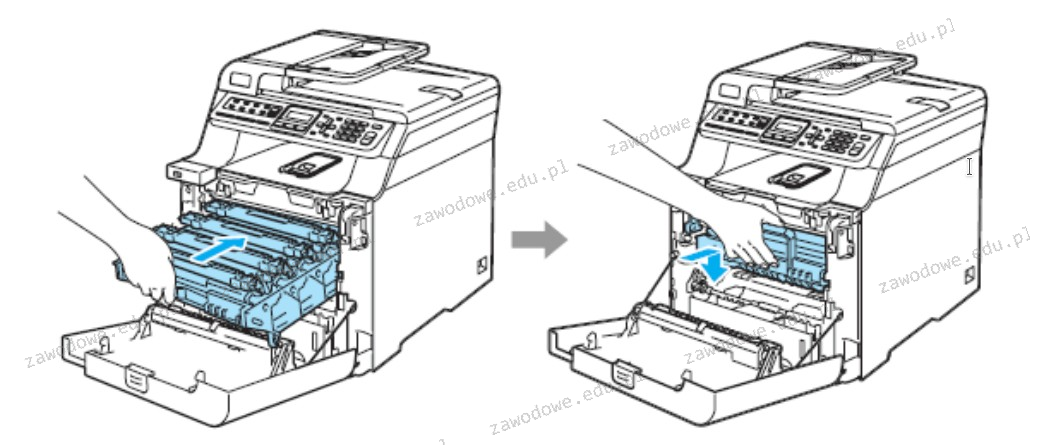

Czynność przedstawiona na ilustracjach dotyczy mocowania

Podczas konserwacji i czyszczenia drukarki laserowej, która jest odłączona od zasilania, pracownik serwisu komputerowego może zastosować jako środek ochrony indywidualnej

Która z poniższych czynności NIE przyczynia się do personalizacji systemu operacyjnego Windows?

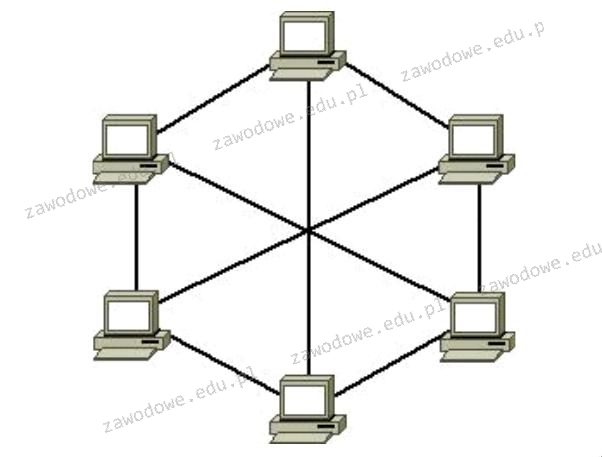

Jaką topologię sieci przedstawia rysunek?

Konwencja zapisu ścieżki do udziału sieciowego zgodna z UNC (Universal Naming Convention) ma postać

Jakie narzędzie jest używane do zakończenia skrętki wtykiem 8P8C?

Co oznacza oznaczenie kabla skrętkowego U/FTP?

W hierarchicznym modelu sieci, komputery należące do użytkowników są składnikami warstwy

Co umożliwia zachowanie jednolitego rozkładu temperatury pomiędzy procesorem a radiatorem?

Na ilustracji zaprezentowano graficzny symbol

Która z usług umożliwia rejestrowanie oraz identyfikowanie nazw NetBIOS jako adresów IP wykorzystywanych w sieci?

Interfejs HDMI w komputerze umożliwia transfer sygnału

W systemach operacyjnych z rodziny Windows odpowiednikiem programu fsck z systemu Linux jest aplikacja

Na podstawie specyfikacji płyty głównej przedstawionej w tabeli, wskaż największą liczbę kart rozszerzeń, które mogą być podłączone do magistrali Peripheral Component Interconnect?

| BIOS Type | AWARD |

| BIOS Version | 1.8 |

| Memory Sockets | 3 |

| Expansion Slots | 1 AGP/5 PCI |

| AGP 8X | Yes |

| AGP Pro | No |

| NorthbridgeCooling Fan | Yes |

| Northbridge | nForce2 SPP |

| Southbridge | nForce2 MCP-T |

| FSB Speeds | 100-300 1 MHz |

| MultiplierSelection | Yes – BIOS |

| CoreVoltages | 1.1V-2.3V |

| DDR Voltages | 2.5V-2.9V |

| AGP Voltages | 1.5V-1.8V |

| Chipset Voltages | 1.4V-1.7V |

| AGP/PCI Divider in BIOS | Yes (AGP) |

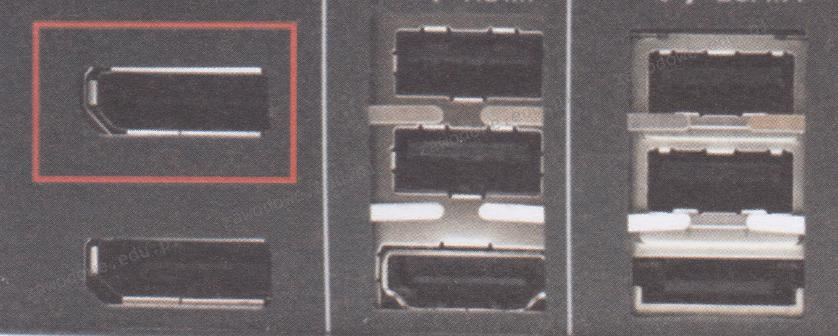

Na ilustracji zaprezentowano porty, które są częścią karty

Serwer WWW o otwartym kodzie źródłowym, który działa na różnych systemach operacyjnych, to

Do bezprzewodowej transmisji danych pomiędzy dwiema jednostkami, z wykorzystaniem fal radiowych w zakresie ISM 2,4 GHz, przeznaczony jest interfejs

Jakie są wartości zakresu częstotliwości oraz maksymalnej prędkości przesyłu danych w standardzie 802.11g WiFi?

Aby poprawić wydajność procesora serii Intel za pomocą 'podkręcania' (ang. overclocking), należy użyć procesora oznaczonego

Na ilustracji, złącze monitora zaznaczone czerwoną ramką, będzie kompatybilne z płytą główną, która ma interfejs

Poprzez użycie opisanego urządzenia możliwe jest wykonanie diagnostyki działania

Jednym z typowych symptomów mogących świadczyć o nadchodzącej awarii dysku twardego jest wystąpienie

/dev/sda: Czas odczytu z pamięci podręcznej: 18100 MB w 2.00 sekundy = 9056.95 MB/sek. Przedstawiony wynik wykonania polecenia systemu Linux jest używany do diagnostyki

Aby bezpiecznie połączyć się z firmowym serwerem przez Internet i mieć dostęp do zasobów firmy, należy wykorzystać odpowiednie oprogramowanie klienckie

Jeżeli podczas uruchamiania systemu BIOS od AWARD komputer wydał długi sygnał oraz dwa krótkie, co to oznacza?

W systemie Blu-ray nośnik przeznaczony do jednokrotnego zapisu jest oznaczany jako

Pierwszą usługą, która jest instalowana na serwerze, to usługa domenowa w Active Directory. W trakcie instalacji kreator automatycznie poprosi o zainstalowanie usługi serwera.

Adapter USB do LPT może być użyty w przypadku braku kompatybilności złączy podczas podłączania starszych urządzeń

Brak informacji o parzystości liczby lub o znaku wyniku operacji w ALU może sugerować problemy z funkcjonowaniem

Zasady dotyczące filtracji ruchu w firewallu są ustalane w postaci

Litera S w protokole FTPS oznacza zabezpieczenie danych podczas ich przesyłania poprzez

Dostarczanie błędnych napięć do płyty głównej może spowodować

Przerzutnik bistabilny pozwala na przechowywanie bitu danych w pamięci

Jakie znaczenie ma termin "wykonanie kopii zapasowej systemu"?