Pytanie 1

Na ilustracji zaprezentowano końcówkę wkrętaka typu

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

Na ilustracji zaprezentowano końcówkę wkrętaka typu

Określ zakres adresów IP z klasy A, który wykorzystywany jest do adresacji prywatnej w sieciach komputerowych?

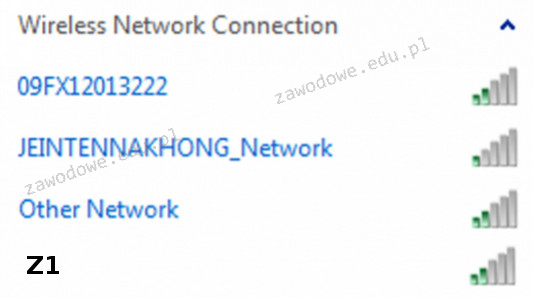

Użytkownik laptopa z systemem Windows 7 widzi dostępne sieci Wi-Fi przedstawione na rysunku. Przy konfiguracji połączenia z siecią Z1 musi określić dla tej sieci

Jak zapisuje się liczbę siedem w systemie ósemkowym?

Liczba 10101110110(2) w systemie szesnastkowym przedstawia się jako

Jakim portem domyślnie odbywa się przesyłanie poleceń (command) serwera FTP?

Które polecenie pozwala na mapowanie zasobów sieciowych w systemie Windows Serwer?

W systemie Linux plik posiada uprawnienia ustawione na 541. Właściciel ma możliwość pliku

Jaką maksymalną ilość GB pamięci RAM może obsłużyć 32-bitowa edycja systemu Windows?

SuperPi to aplikacja używana do oceniania

Jakim modułem pamięci RAM, który jest zgodny z płytą główną GIGABYTE GA-X99-ULTRA GAMING/ X99/8xDDR4 2133, ECC, maksymalnie 128GB/ 4x PCI-E 16x/ RAID/ USB 3.1/ S-2011-V3/ATX, jest pamięć?

Substancją używaną w drukarkach 3D jest

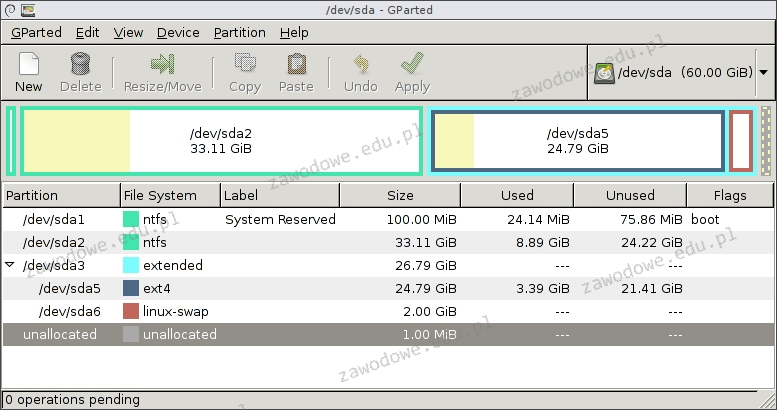

Badanie danych przedstawionych przez program umożliwia dojście do wniosku, że

W bezprzewodowej sieci firmowej aktywowano usługę, która zajmuje się tłumaczeniem nazw mnemonicznych. Co to za usługa?

Jakie polecenie należy wykorzystać w systemie Linux, aby zlokalizować wszystkie pliki z rozszerzeniem txt, które znajdują się w katalogu /home/user i mają w nazwie ciąg znaków abc?

Zadania systemu operacyjnego nie obejmują

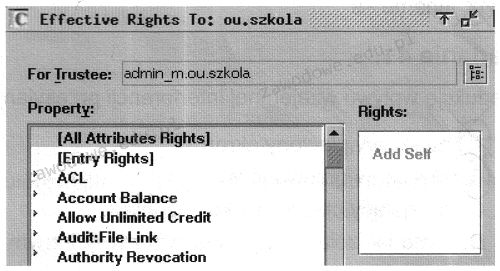

Technik serwisowy, po przeprowadzeniu testu na serwerze NetWare, otrzymał informację, że obiekt dysponuje prawem

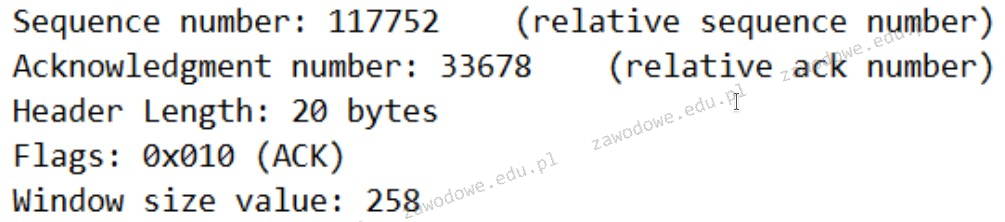

Jakie pojęcia wiążą się z terminami „sequence number” oraz „acknowledgment number”?

Aktywacja opcji Udostępnienie połączenia internetowego w systemie Windows powoduje automatyczne przydzielanie adresów IP dla komputerów (hostów) z niej korzystających. W tym celu używana jest usługa

Na rysunku można zobaczyć schemat topologii fizycznej, która jest kombinacją topologii

Nie można uruchomić systemu Windows z powodu błędu oprogramowania. Jak można przeprowadzić diagnozę i usunąć ten błąd w jak najmniej inwazyjny sposób?

Emisja przez BIOS firmy AMI jednego długiego oraz dwóch krótkich sygnałów dźwiękowych oznacza

Dane z twardego dysku HDD, którego sterownik silnika SM jest uszkodzony, można odzyskać

W systemie Windows można zweryfikować parametry karty graficznej, używając następującego polecenia

Jakie polecenie w systemie Linux służy do przypisania adresu IP oraz maski podsieci dla interfejsu eth0?

Aby uruchomić edytor rejestru w systemie Windows, należy skorzystać z narzędzia

Znak przedstawiony na ilustracji, zgodny z normą Energy Star, wskazuje na urządzenie

Taśma drukarska stanowi kluczowy materiał eksploatacyjny w przypadku drukarki

W systemie Linux, aby przejść do głównego katalogu w strukturze drzewiastej, używa się komendy

NOWY, GOTOWY, OCZEKUJĄCY oraz AKTYWNY to

Użycie polecenia net accounts w Wierszu poleceń systemu Windows, które ustawia maksymalny czas ważności hasła, wymaga zastosowania opcji

Prawo majątkowe twórcy dotyczące oprogramowania komputerowego

Złącze umieszczone na płycie głównej, które umożliwia podłączanie kart rozszerzeń o różnych ilościach pinów, w zależności od wersji, nazywane jest

Wykonanie na komputerze z systemem Windows kolejno poleceń ```ipconfig /release``` oraz ```ipconfig /renew``` umożliwi zweryfikowanie, czy usługa w sieci funkcjonuje poprawnie

Jednym z metod ograniczenia dostępu do sieci bezprzewodowej dla osób nieuprawnionych jest

W przedsiębiorstwie zainstalowano pięć komputerów z adresami kart sieciowych zawartymi w tabeli. W związku z tym można wyróżnić

| Adres IP | Maska |

|---|---|

| 10.1.61.10 | 255.255.0.0 |

| 10.1.61.11 | 255.255.0.0 |

| 10.3.63.20 | 255.255.0.0 |

| 10.3.63.21 | 255.255.0.0 |

| 10.5.63.10 | 255.255.0.0 |

Metoda zwana rytownictwem dotyczy zasady działania plotera

Jakie narzędzie chroni komputer przed niechcianym oprogramowaniem pochodzącym z sieci?

W sieciach bezprzewodowych typu Ad-Hoc IBSS (Independent Basic Service Set) wykorzystywana jest topologia fizyczna

Aby naprawić wskazaną awarię, należy

|