Pytanie 1

Jakie środowisko powinien wybrać administrator sieci, aby zainstalować serwer dla stron WWW w systemie Linux?

Wynik: 37/40 punktów (92,5%)

Wymagane minimum: 20 punktów (50%)

Jakie środowisko powinien wybrać administrator sieci, aby zainstalować serwer dla stron WWW w systemie Linux?

Urządzeniem w zestawie komputerowym, które obsługuje zarówno dane wejściowe, jak i wyjściowe, jest

Jaką maksymalną prędkość transferu danych pozwala osiągnąć interfejs USB 3.0?

Symbol przedstawiony na ilustracji oznacza produkt

Który typ drukarki stosuje metodę przenoszenia stałego pigmentu z taśmy na papier odporny na wysoką temperaturę?

W którym systemie operacyjnym może pojawić się komunikat podczas instalacji sterowników dla nowego urządzenia?

| System.......nie może zweryfikować wydawcy tego sterownika. Ten sterownik nie ma podpisu cyfrowego albo podpis nie został zweryfikowany przez urząd certyfikacji. Nie należy instalować tego sterownika, jeżeli nie pochodzi z oryginalnego dysku producenta lub od administratora systemu. |

Jaka jest maksymalna prędkość przesyłania danych w sieci lokalnej, w której wykorzystano przewód UTP kat.5e do budowy infrastruktury kablowej?

Jak wygląda maska dla adresu IP 92.168.1.10/8?

Podaj właściwy sposób zapisu liczby -1210 w metodzie znak-moduł na ośmiobitowej liczbie binarnej.

Jakiego protokołu używa polecenie ping?

Adware to program komputerowy

Jakiego narzędzia należy użyć do montażu końcówek kabla UTP w gnieździe keystone z zaciskami typu 110?

Minimalna odległość toru nieekranowanego kabla sieciowego od instalacji elektrycznej oświetlenia powinna wynosić

Jakie polecenie w systemie Windows dedykowane dla stacji roboczej, umożliwia skonfigurowanie wymagań dotyczących logowania dla wszystkich użytkowników tej stacji roboczej?

Jak nazywa się pamięć podręczna?

Analiza tłumienia w torze transmisyjnym na kablu umożliwia ustalenie

Który kolor żyły nie występuje w kablu typu skrętka?

Który procesor będzie działał z płytą główną o zaprezentowanej specyfikacji?

Serwer DNS pełni rolę

Przyczyną niekontrolowanego wypełnienia przestrzeni na dysku może być

Aby utworzyć kontroler domeny w systemach z rodziny Windows Server na serwerze lokalnym, konieczne jest zainstalowanie roli

Aby zweryfikować adresy MAC komputerów, które są połączone z przełącznikiem, można zastosować następujące polecenie

Podczas skanowania reprodukcji obrazu z magazynu, na skanie pojawiły się regularne wzory, zwane morą. Jaką funkcję skanera należy zastosować, aby pozbyć się mory?

Do czynności konserwacyjnych związanych z użytkowaniem skanera płaskiego należy

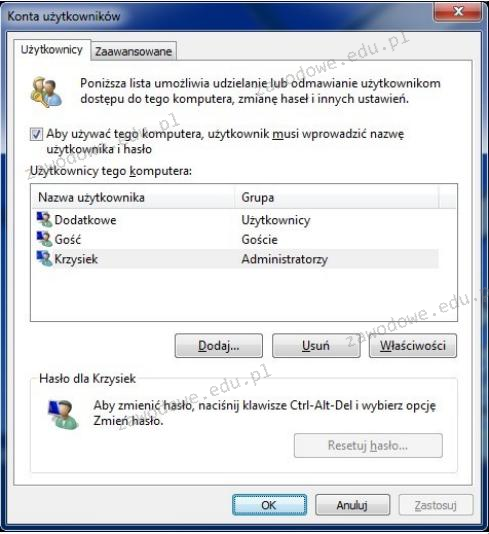

Aby aktywować zaprezentowane narzędzie systemu Windows, konieczne jest użycie komendy

Jaki protokół komunikacyjny jest używany do przesyłania plików w modelu klient-serwer oraz może funkcjonować w dwóch trybach: aktywnym i pasywnym?

Jakie polecenie uruchamia edytor polityk grup w systemach z rodziny Windows Server?

Czym jest mapowanie dysków?

W sieciach komputerowych miarą prędkości przesyłu danych jest

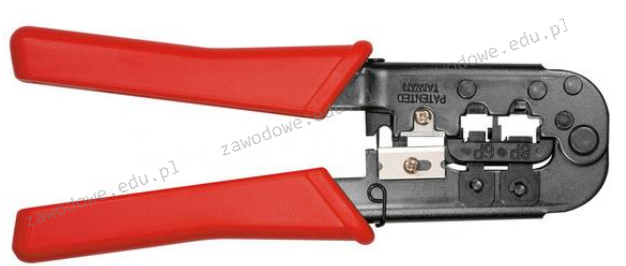

Jakie kable powinny być używane z narzędziem pokazanym na fotografii?

Jakie adresy mieszczą się w zakresie klasy C?

Aby zwiększyć lub zmniejszyć rozmiar ikony na pulpicie, trzeba obracać kółkiem myszy, jednocześnie trzymając klawisz

Awaria drukarki igłowej może być spowodowana uszkodzeniem

Protokół, który pozwala na bezpieczną, zdalną obsługę serwera, to

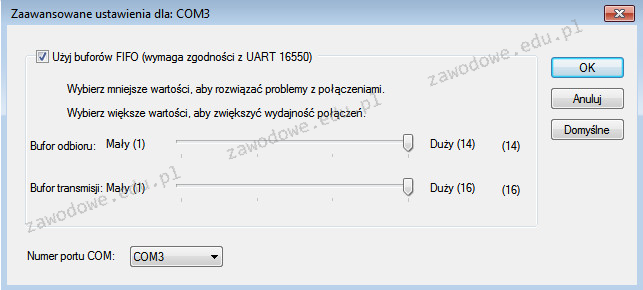

Ustawienia przedstawione na diagramie dotyczą

W systemie Linux prawa dostępu do katalogu są ustawione w formacie rwx--x--x. Jaką liczbę odpowiadają tę konfigurację praw?

W sieci lokalnej, aby chronić urządzenia sieciowe przed przepięciami oraz różnicami napięć, które mogą wystąpić w trakcie burzy lub innych wyładowań atmosferycznych, należy zastosować

Jak w systemie Windows Professional można ustalić czas działania drukarki oraz jej uprawnienia do drukowania?

Funkcja "Mostek sieciowy" w Windows XP Professional umożliwia łączenie różnych

W systemie Windows Professional aby ustawić czas dostępności dla drukarki, należy skorzystać z zakładki