Pytanie 1

Administrator sieci komputerowej z adresem 192.168.1.0/24 podzielił ją na 8 równych podsieci. Ile adresów hostów będzie dostępnych w każdej z nich?

Wynik: 19/40 punktów (47,5%)

Wymagane minimum: 20 punktów (50%)

Administrator sieci komputerowej z adresem 192.168.1.0/24 podzielił ją na 8 równych podsieci. Ile adresów hostów będzie dostępnych w każdej z nich?

Jakie złącze jest przypisane do kategorii 7?

Zastąpienie koncentratorów przełącznikami w sieci Ethernet doprowadzi do

Jaki protokół posługuje się portami 20 oraz 21?

Aby zrealizować alternatywę logiczną z negacją, konieczne jest zastosowanie funktora

Komputer z adresem IP 192.168.5.165 oraz maską podsieci 255.255.255.192 funkcjonuje w sieci o adresie

Analiza tłumienia w torze transmisyjnym na kablu umożliwia ustalenie

W systemie Windows do wyświetlenia treści pliku tekstowego służy polecenie

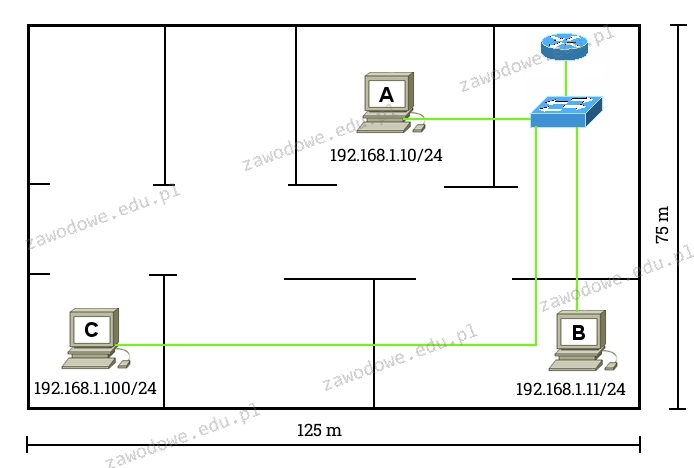

Na schemacie pokazano sieć LAN wykorzystującą okablowanie kategorii 6. Stacja robocza C nie może nawiązać połączenia z siecią. Jaki problem warstwy fizycznej może być przyczyną braku komunikacji?

Jeżeli podczas uruchamiania systemu BIOS od AWARD komputer wydał długi sygnał oraz dwa krótkie, co to oznacza?

Którego wbudowanego narzędzia w systemie Windows 8 Pro można użyć do szyfrowania danych?

Partycja w systemie Linux, która tymczasowo przechowuje dane w przypadku niedoboru pamięci RAM, to

Podczas analizy ruchu sieciowego przy użyciu sniffera zauważono, że urządzenia przesyłają dane na portach 20 oraz 21. Przyjmując standardową konfigurację, oznacza to, że analizowanym protokołem jest protokół

Trudności w systemie operacyjnym Windows wynikające z konfliktów dotyczących zasobów sprzętowych, takich jak przydział pamięci, przerwań IRQ oraz kanałów DMA, najłatwiej zidentyfikować za pomocą narzędzia

Na zamieszczonym zdjęciu widać

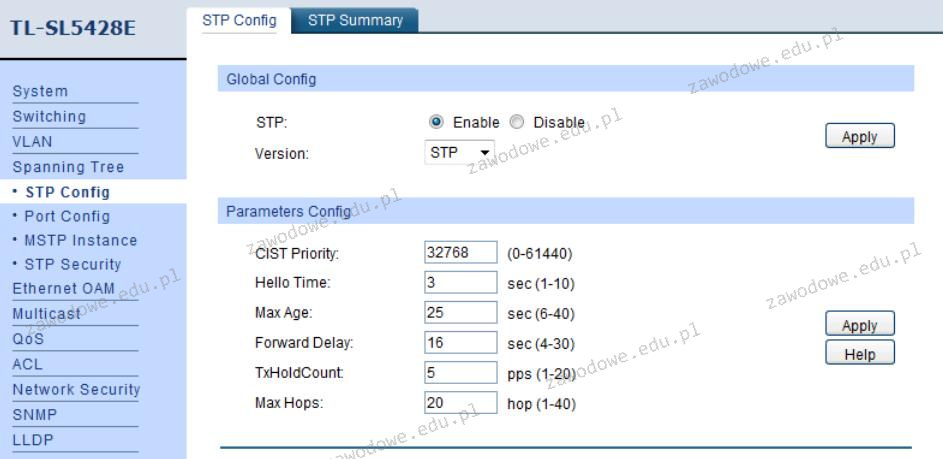

Na podstawie zrzutu ekranu ilustrującego ustawienia przełącznika można wnioskować, że

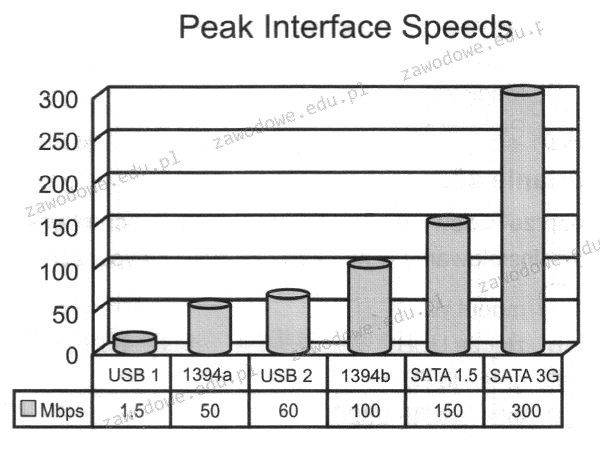

Przy zgrywaniu filmu kamera cyfrowa przesyła na dysk 220 MB na minutę. Wybierz z diagramu interfejs o najniższej prędkości transferu, który umożliwia taką transmisję

Która usługa pozwala na zdalne logowanie do komputerów, wykonywanie poleceń systemowych oraz zarządzanie siecią?

Jak nazywa się pamięć podręczna?

Usługa odpowiedzialna za konwersję nazw domen na adresy sieciowe to

Kiedy podczas startu systemu z BIOSu firmy AWARD komputer wyemitował długi dźwięk oraz dwa krótkie, to oznacza, że wystąpił błąd?

Na wydruku z drukarki laserowej występują jasne i ciemne fragmenty. Jakie działania należy podjąć, by poprawić jakość druku oraz usunąć problemy z nieciągłością?

Który z trybów nie jest oferowany przez narzędzie lupa w systemie Windows?

Jaki protokół mailowy pozwala między innymi na przechowywanie odbieranych wiadomości e-mail na serwerze, zarządzanie wieloma katalogami, usuwanie wiadomości oraz przenoszenie ich pomiędzy katalogami?

Które z poniższych stwierdzeń dotyczących konta użytkownika Active Directory w systemie Windows jest prawdziwe?

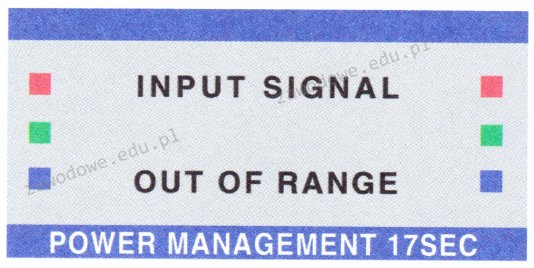

Gdy podłączono sprawny monitor do innego komputera, na ekranie pojawił się komunikat widoczny na rysunku. Co mogło spowodować ten komunikat?

Do czynności konserwacyjnych związanych z użytkowaniem skanera płaskiego należy

Jakie urządzenie sieciowe reprezentuje ten symbol graficzny?

ARP (Address Resolution Protocol) to protokół, który pozwala na konwersję

Który z poniższych protokołów służy do zarządzania urządzeniami w sieciach?

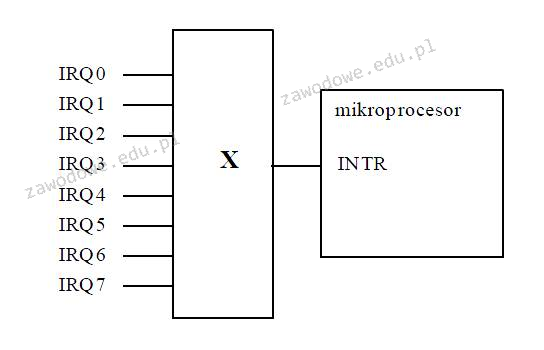

Na podstawie nazw sygnałów sterujących zidentyfikuj funkcję komponentu komputera oznaczonego na schemacie symbolem X?

Aby możliwe było skierowanie wydruku na twardy dysk, konieczne jest w ustawieniach drukarki wybranie opcji drukowania do portu

Który protokół służy do wymiany danych o trasach oraz dostępności sieci pomiędzy routerami w ramach tego samego systemu autonomicznego?

W systemie oktalnym liczba heksadecymalna 1E2F16 ma zapis w postaci

W systemie Linux, polecenie usermod -s dla danego użytkownika umożliwia

Aby monitorować stan dysków twardych w serwerach, komputerach osobistych i laptopach, można użyć programu

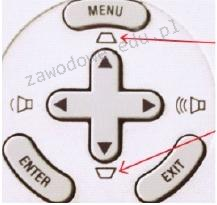

Na przedstawionym obrazku zaznaczone są strzałkami funkcje przycisków umieszczonych na obudowie projektora multimedialnego. Dzięki tym przyciskom można

Która z wymienionych właściwości kabla koncentrycznego RG-58 sprawia, że nie jest on obecnie używany do tworzenia lokalnych sieci komputerowych?

W jakiej topologii fizycznej sieci każde urządzenie ma dokładnie dwa połączenia, jedno z najbliższymi sąsiadami, a dane są przesyłane z jednego komputera do kolejnego w formie pętli?

Na ilustracji przedstawiono sieć komputerową w danej topologii