Pytanie 1

Jeżeli szybkość pobierania danych z sieci wynosi 8 Mb/s, to w ciągu 6 s możliwe jest pobranie pliku o maksymalnej wielkości równej

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

Jeżeli szybkość pobierania danych z sieci wynosi 8 Mb/s, to w ciągu 6 s możliwe jest pobranie pliku o maksymalnej wielkości równej

Sieć lokalna posiada adres IP 192.168.0.0/25. Który adres IP odpowiada stacji roboczej w tej sieci?

Technika określana jako rytownictwo dotyczy zasady funkcjonowania plotera

Narzędzie chroniące przed nieautoryzowanym dostępem do lokalnej sieci, to

Na ilustracji zaprezentowane jest urządzenie, które to

Z jakiego oprogramowania NIE można skorzystać, aby przywrócić dane w systemie Windows na podstawie wcześniej wykonanej kopii?

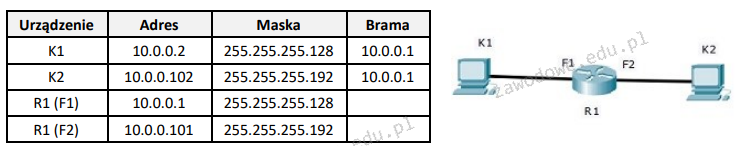

Komputery K1 i K2 nie są w stanie nawiązać komunikacji. Adresy urządzeń zostały przedstawione w tabeli. Co należy zmienić, aby przywrócić połączenie w sieci?

Podaj domyślny port używany do przesyłania poleceń (command) w serwerze FTP

Jakie polecenie w systemie Linux umożliwia wyświetlenie zawartości katalogu?

W systemie Windows za pomocą komendy assoc można

Jaki rodzaj routingu jest najbardziej odpowiedni w dużych, szybko zmieniających się sieciach?

Na którym z zewnętrznych nośników danych nie dojdzie do przeniknięcia wirusa podczas przeglądania jego zawartości?

Aby mieć możliwość tworzenia kont użytkowników, komputerów oraz innych obiektów, a także centralnego przechowywania informacji o nich, konieczne jest zainstalowanie na serwerze Windows roli

W komputerach obsługujących wysokowydajne zadania serwerowe, konieczne jest użycie dysku z interfejsem

Jakie urządzenie jest używane do pomiaru wartości rezystancji?

W systemie Linux, jakie polecenie służy do zmiany hasła użytkownika?

passwd w systemie Linux jest podstawowym narzędziem do zmiany hasła użytkownika. Działa ono zarówno dla aktualnie zalogowanego użytkownika, jak i dla innych użytkowników, jeżeli mamy odpowiednie uprawnienia (zazwyczaj poprzez konto root). Gdy użytkownik wpisze passwd, system poprosi o nowe hasło i jego potwierdzenie. Ważne jest, by hasło było mocne, co oznacza, że powinno zawierać kombinację liter, cyfr oraz znaków specjalnych. Dobre praktyki branżowe zalecają regularną zmianę haseł, aby zwiększyć bezpieczeństwo systemu. Polecenie passwd jest integralną częścią systemów uniksowych i jest dostępne w większości dystrybucji Linuxa. Może być używane także w skryptach do automatyzacji administracji systemem. Moim zdaniem, znajomość tego polecenia jest kluczowa dla każdego administratora systemu, ponieważ hasła są podstawą bezpieczeństwa w sieci komputerowej.Jak nazywa się proces dodawania do danych z warstwy aplikacji informacji powiązanych z protokołami funkcjonującymi na różnych poziomach modelu sieciowego?

Jaki typ routingu jest najbardziej odpowiedni w złożonych, szybko ewoluujących sieciach?

Partycja w systemie Linux, która tymczasowo przechowuje dane w przypadku niedoboru pamięci RAM, to

Program w wierszu poleceń systemu Windows, który pozwala na konwersję tablicy partycji z GPT na MBR, to

Jakie polecenie w systemie Linux umożliwia wyświetlenie identyfikatora użytkownika?

Rekord startowy dysku twardego w komputerze to

Jakie oprogramowanie pełni rolę serwera DNS w systemie Linux?

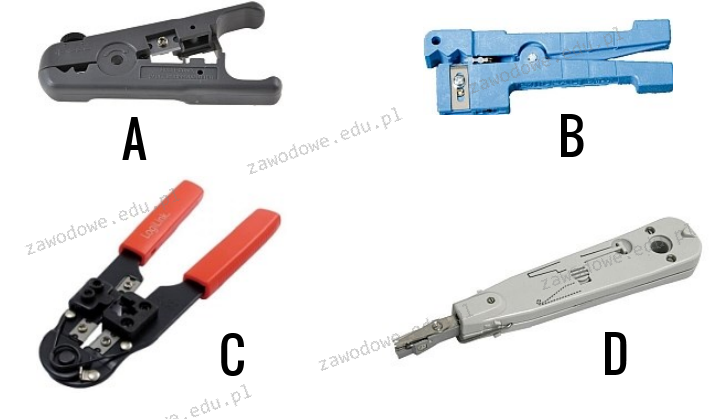

Jakie narzędzie wykorzystuje się do przytwierdzania kabla w module Keystone?

Po włączeniu komputera wyświetlił się komunikat "Non-system disk or disk error. Replace and strike any key when ready". Może to być spowodowane

Farad to jednostka

Jakie oprogramowanie powinno być zainstalowane, aby umożliwić skanowanie tekstu z drukowanego dokumentu do edytora tekstu?

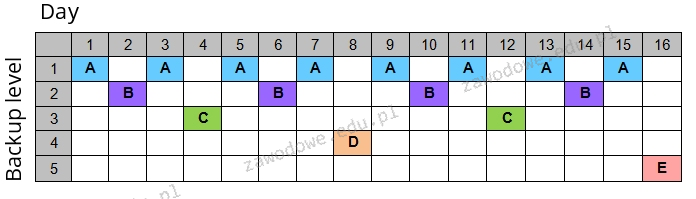

Strategia przedstawiona w diagramie dla tworzenia kopii zapasowych na nośnikach jest znana jako

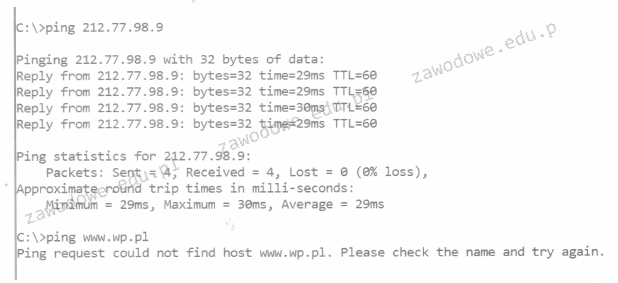

Jaki jest powód sytuacji widocznej na przedstawionym zrzucie ekranu, mając na uwadze adres IP serwera, na którym umieszczona jest domena www.wp.pl, wynoszący 212.77.98.9?

Podaj maksymalną liczbę hostów, które można przypisać w każdej z 8 równych podsieci, utworzonych z sieci o adresie 10.10.10.0/24.

Magistrala PCI-Express stosuje do przesyłania danych metodę komunikacji

Który z protokołów nie działa w warstwie aplikacji modelu ISO/OSI?

Urządzenie zaprezentowane na ilustracji jest wykorzystywane do zaciskania wtyków:

Jaką usługę można wykorzystać do zdalnej pracy na komputerze z systemem Windows, korzystając z innego komputera z tym samym systemem, który jest podłączony do tej samej sieci lub do Internetu?

W systemie Blu-ray nośnik przeznaczony do jednokrotnego zapisu jest oznaczany jako

Komenda msconfig uruchamia w systemie Windows:

Jakie medium transmisyjne jest związane z adapterem przedstawionym na ilustracji?

Komputer jest połączony z myszą bezprzewodową, a kursor w trakcie używania nie porusza się płynnie, tylko "skacze" po ekranie. Możliwą przyczyną awarii urządzenia może być

Jakie polecenie w systemie Linux jest potrzebne do stworzenia archiwum danych?

Aby możliwe było skierowanie wydruku na twardy dysk, konieczne jest w ustawieniach drukarki wybranie opcji drukowania do portu