Pytanie 1

Dodatkowe właściwości rezultatu operacji przeprowadzanej przez jednostkę arytmetyczno-logiczne ALU obejmują

Wynik: 16/40 punktów (40,0%)

Wymagane minimum: 20 punktów (50%)

Dodatkowe właściwości rezultatu operacji przeprowadzanej przez jednostkę arytmetyczno-logiczne ALU obejmują

W technologii Ethernet, protokół CSMA/CD do dostępu do medium działa na zasadzie

Norma TIA/EIA-568-B.2 definiuje szczegóły dotyczące parametrów transmisji

W trakcie normalnego funkcjonowania systemu operacyjnego w laptopie zjawia się informacja o potrzebie sformatowania wewnętrznego dysku twardego. Co to oznacza?

W systemie binarnym liczba 51(10) przyjmuje formę

Aby zweryfikować indeks stabilności systemu Windows Server, należy zastosować narzędzie

Jakie polecenie jest używane do monitorowania statystyk protokołów TCP/IP oraz bieżących połączeń sieciowych w systemach operacyjnych z rodziny Windows?

Jakie napięcie zasilające mogą mieć urządzenia wykorzystujące port USB 2.0?

Komunikat "BIOS checksum error" pojawiający się podczas uruchamiania komputera zazwyczaj wskazuje na

Zestaw narzędzi niezbędnych do instalacji okablowania miedzianego typu "skrętka" w lokalnej sieci powinien obejmować

Jakie jest odpowiednik maski 255.255.252.0 w postaci prefiksu?

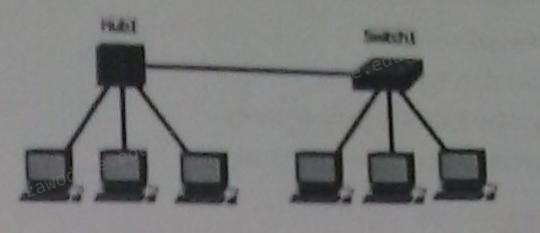

Ile domen kolizyjnych znajduje się w sieci przedstawionej na rysunku?

Podczas testowania kabla sieciowego zakończonego wtykami RJ45 przy użyciu diodowego testera okablowania, diody LED zapalały się w odpowiedniej kolejności, z wyjątkiem diod oznaczonych numerami 2 i 3, które świeciły równocześnie na jednostce głównej testera, natomiast na jednostce zdalnej nie świeciły wcale. Jaka mogła być tego przyczyna?

Który protokół jest wykorzystywany do konwersji między adresami IP publicznymi a prywatnymi?

Adres fizyczny karty sieciowej AC-72-89-17-6E-B2 jest zapisany w formacie

Jakie polecenie należy zastosować w systemach operacyjnych z rodziny Windows, aby zmienić właściwość pliku na tylko do odczytu?

Jakie narzędzie jest używane do zakończenia skrętki wtykiem 8P8C?

Nowe komponenty komputerowe, takie jak dyski twarde czy karty graficzne, są umieszczane w metalizowanych opakowaniach foliowych, których głównym celem jest zabezpieczenie

Moduł funkcjonalny, który nie znajduje się w kartach dźwiękowych, to skrót

Co oznacza skrót "DNS" w kontekście sieci komputerowych?

Podstawowym zadaniem mechanizmu Plug and Play jest:

Jakiego rodzaju złącze powinna mieć płyta główna, aby umożliwić zainstalowanie karty graficznej przedstawionej na rysunku?

Jakie informacje można uzyskać za pomocą polecenia uname -s w systemie Linux?

Która kopia w procesie archiwizacji plików pozostawia oznaczenie archiwizacji?

Poprzez użycie polecenia ipconfig /flushdns można przeprowadzić konserwację urządzenia sieciowego, która polega na

Aby zapewnić bezpieczną komunikację terminalową z serwerem, powinno się skorzystać z połączenia z użyciem protokołu

Jakie polecenie używa się do tworzenia kopii danych na pamięci USB w systemie Linux?

Jakie urządzenie sieciowe funkcjonuje w warstwie fizycznej modelu ISO/OSI, transmitując sygnał z jednego portu do wszystkich pozostałych portów?

Wynikiem mnożenia dwóch liczb binarnych 11100110 oraz 00011110 jest liczba

Na schemacie przedstawiono podstawowe informacje dotyczące ustawień karty sieciowej. Do jakiej klasy należy adres IP przypisany do tej karty?

W systemach Windows, aby określić, w którym miejscu w sieci zatrzymał się pakiet, stosuje się komendę

W systemach Windows XP Pro/Windows Vista Business/Windows 7 Pro/Windows 8 Pro, funkcją zapewniającą ochronę danych dla użytkowników dzielących ten sam komputer, których informacje mogą być wykorzystywane wyłącznie przez nich, jest

Interfejs SLI (ang. Scalable Link Interface) jest używany do łączenia

Toner stanowi materiał eksploatacyjny w drukarce

Z jakiego typu pamięci korzysta dysk SSD?

Jakie medium transmisyjne stosują myszki bluetooth do łączności z komputerem?

Jakie polecenie powinien wydać root w systemie Ubuntu Linux, aby zaktualizować wszystkie pakiety (cały system) do najnowszej wersji, łącznie z nowym jądrem?

Wydanie komendy chmod 400 nazwa_pliku w systemie Linux spowoduje, że właściciel pliku

Jakie będą całkowite wydatki na materiały potrzebne do wyprodukowania 20 kabli połączeniowych typu patchcord o długości 1,5 m każdy, jeżeli koszt jednego metra kabla wynosi 1 zł, a wtyk to 50 gr?

Jakie rodzaje partycji mogą występować w systemie Windows?