Pytanie 1

Użytkownik systemu Windows może korzystając z programu Cipher

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

Użytkownik systemu Windows może korzystając z programu Cipher

Użytkownik systemu Windows napotyka komunikaty o niewystarczającej pamięci wirtualnej. Jak można rozwiązać ten problem?

Przed dokonaniem zakupu komponentu komputera lub urządzenia peryferyjnego na platformach aukcyjnych, warto zweryfikować, czy nabywane urządzenie ma wymagany w Polsce certyfikat

Które z tych określeń nie odpowiada charakterystyce kabla światłowodowego?

To narzędzie może być wykorzystane do

Komunikat tekstowy BIOS POST od firmy Award o treści "Display switch is set incorrectly" sugeruje

Którą kartę rozszerzeń w komputerze przedstawia to zdjęcie?

Jaką usługę serwerową wykorzystuje się do automatycznej konfiguracji interfejsów sieciowych urządzeń klienckich?

Aby serwer mógł przesyłać dane w zakresach częstotliwości 2,4 GHz oraz 5 GHz, konieczne jest zainstalowanie w nim karty sieciowej działającej w standardzie

Która para: protokół – warstwa, w której funkcjonuje protokół, jest prawidłowo zestawiona według modelu TCP/IP?

Czym jest prefetching?

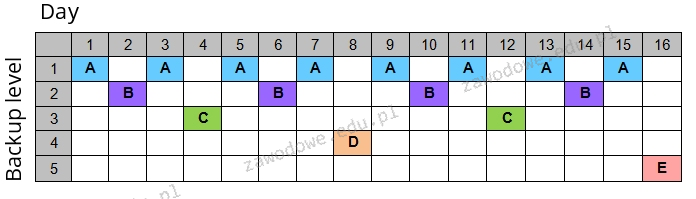

Strategia przedstawiona w diagramie dla tworzenia kopii zapasowych na nośnikach jest znana jako

Aby zapewnić maksymalną ochronę danych przy użyciu dokładnie 3 dysków, powinny one być przechowywane w macierzy RAID

Liczba 10011001100 w systemie heksadecymalnym przedstawia się jako

Najlepszym sposobem na zabezpieczenie domowej sieci Wi-Fi jest

W schemacie logicznym struktury okablowania, zgodnie z polską terminologią zawartą w normie PN-EN 50174, cechą kondygnacyjnego punktu dystrybucyjnego jest to, że

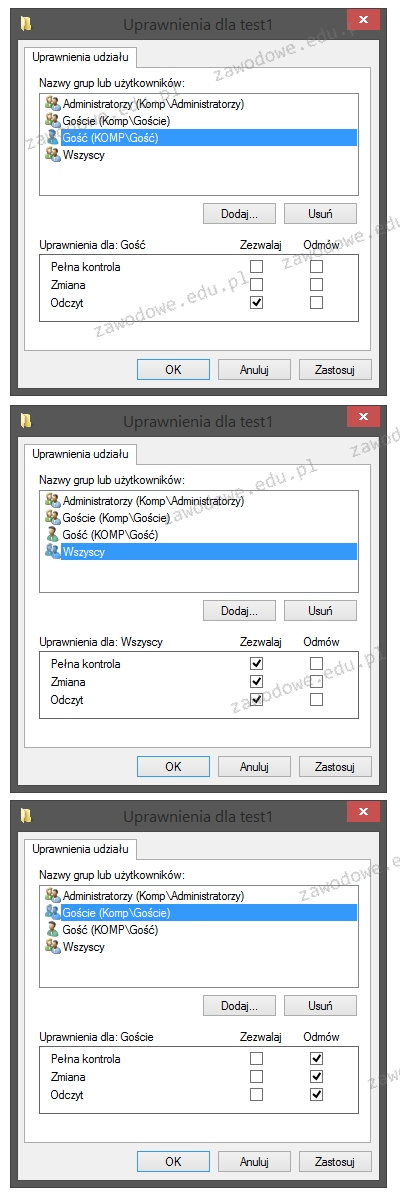

Użytkownik o nazwie Gość jest częścią grupy Goście, która z kolei należy do grupy Wszyscy. Jakie uprawnienia do folderu test1 ma użytkownik Gość?

Element trwale zamontowany, w którym znajduje się zakończenie okablowania strukturalnego poziomego dla abonenta, to

Polecenie uname -s w systemie Linux służy do identyfikacji

Thunderbolt jest typem interfejsu:

W metodzie archiwizacji danych nazwanej Dziadek – Ojciec – Syn na poziomie Dziadek przeprowadza się kopię danych na koniec

Jakie urządzenie ilustruje zamieszczony rysunek?

Który standard złącza DVI pozwala na przesyłanie wyłącznie sygnałów analogowych?

Zestaw komputerowy, który został przedstawiony, jest niepełny. Który z elementów nie został wymieniony w tabeli, a jest kluczowy dla prawidłowego funkcjonowania zestawu?

| Lp. | Nazwa podzespołu |

|---|---|

| 1. | Zalman Obudowa R1 Midi Tower bez PSU, USB 3.0 |

| 2. | Gigabyte GA-H110M-S2H, Realtek ALC887, DualDDR4-2133, SATA3, HDMI, DVI, D-Sub, LGA1151, mATX |

| 3. | Intel Core i5-6400, Quad Core, 2.70GHz, 6MB, LGA1151, 14nm, 65W, Intel HD Graphics, VGA, BOX |

| 4. | Patriot Signature DDR4 2x4GB 2133MHz |

| 5. | Seagate BarraCuda, 3.5", 1TB, SATA/600, 7200RPM, 64MB cache |

| 6. | LG SuperMulti SATA DVD+/-R24x,DVD+RW6x,DVD+R DL 8x, bare bulk (czarny) |

| 7. | Gembird Bezprzewodowy Zestaw Klawiatura i Mysz |

| 8. | Monitor Iiyama E2083HSD-B1 19.5inch, TN, HD+, DVI, głośniki |

| 9. | Microsoft OEM Win Home 10 64Bit Polish 1pk DVD |

Jakie są wartości zakresu częstotliwości oraz maksymalnej prędkości przesyłu danych w standardzie 802.11g WiFi?

W trakcie użytkowania przewodowej myszy optycznej wskaźnik nie reaguje na ruch urządzenia po podkładce, a kursor zmienia swoje położenie dopiero po właściwym ustawieniu myszy. Te symptomy sugerują uszkodzenie

Standard magistrali komunikacyjnej PCI w wersji 2.2 (Peripheral Component Interconnect) definiuje maksymalną szerokość szyny danych na

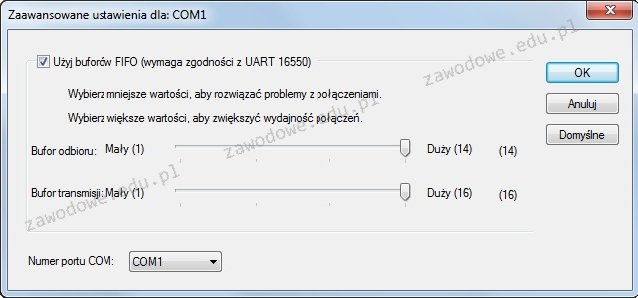

Ustawienia przedstawione na ilustracji odnoszą się do

Nowe komponenty komputerowe, takie jak dyski twarde czy karty graficzne, są umieszczane w metalizowanych opakowaniach foliowych, których głównym celem jest zabezpieczenie

Jednym z czynników, dla których zapis na dysku SSD jest szybszy niż na dysku HDD, jest

Atak DDoS (z ang. Distributed Denial of Service) na serwer może spowodować

Co oznacza standard 100Base-T?

Mechanizm, który pozwala na podłączenie urządzeń peryferyjnych do systemu komputerowego, w którym każde urządzenie jest identyfikowane przez przypisany mu numer, to

Standard zwany IEEE 802.11, używany w lokalnych sieciach komputerowych, określa typ sieci:

Podaj prefiks, który identyfikuje adresy globalne w protokole IPv6?

Urządzenie przedstawione na rysunku

Aby zweryfikować integralność systemu plików w systemie Linux, które polecenie powinno zostać użyte?

Aby zmienić profil na obowiązkowy, trzeba zmodyfikować rozszerzenie pliku ntuser.dat na

Wartość koloru RGB(255, 170, 129) odpowiada zapisie

Aby uruchomić edytor rejestru w systemie Windows, należy skorzystać z narzędzia