Pytanie 1

Jakie zastosowanie ma narzędzie tracert w systemach operacyjnych rodziny Windows?

Wynik: 29/40 punktów (72,5%)

Wymagane minimum: 20 punktów (50%)

Jakie zastosowanie ma narzędzie tracert w systemach operacyjnych rodziny Windows?

Jak zapisuje się liczbę siedem w systemie ósemkowym?

Który z poniższych zapisów reprezentuje adres strony internetowej oraz przypisany do niego port?

Polecenie grep w systemie Linux pozwala na

Na ilustracji ukazano port w komputerze, który służy do podłączenia

W systemie Linux, aby uzyskać informację o nazwie aktualnego katalogu roboczego, należy użyć polecenia

Jakiego typu rozbudowa serwera wymaga zainstalowania dodatkowych sterowników?

Jaką partycją w systemie Linux jest magazyn tymczasowych danych, gdy pamięć RAM jest niedostępna?

Termin określający wyrównanie tekstu do prawego i lewego marginesu to

Który standard w połączeniu z odpowiednią kategorią kabla skrętki jest skonfigurowany w taki sposób, aby umożliwiać maksymalny transfer danych?

Którego programu nie można użyć do przywrócenia danych w systemie Windows na podstawie wcześniej wykonanej kopii?

Jaką minimalną ilość pamięci RAM powinien posiadać komputer, aby możliwe było zainstalowanie 32-bitowego systemu operacyjnego Windows 7 i praca w trybie graficznym?

Oblicz całkowity koszt za realizację poniższych czynności serwisowych, przy założeniu, że stawka za jedną roboczogodzinę wynosi 120,00 zł netto, a podatek VAT wynosi 23%.

| LP | Zrealizowane czynności serwisowe | Ilość roboczogodzin |

|---|---|---|

| 1. | Diagnozowanie usterki | 0,2 |

| 2. | Wymiana zasilacza | 0,5 |

| 3. | Przygotowanie drukarki do eksploatacji | 0,6 |

| 4. | Konserwacja urządzenia drukującego | 1,0 |

| 5. | Sprawdzanie po zakończeniu naprawy | 0,2 |

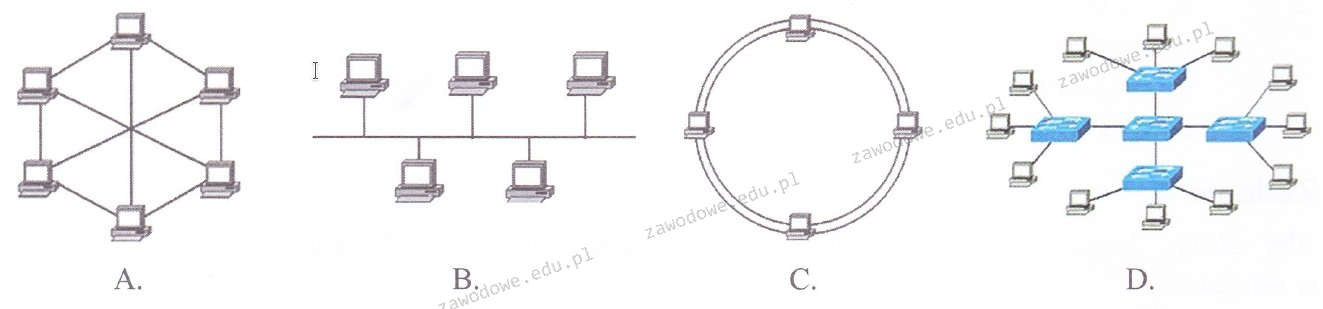

Na którym z przedstawionych rysunków ukazano topologię sieci typu magistrala?

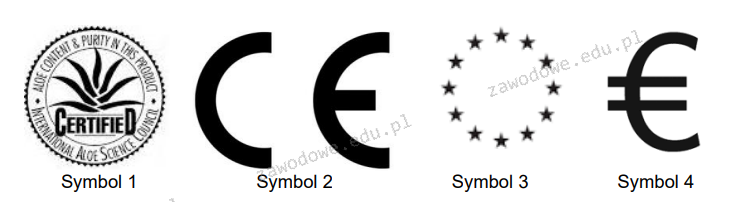

Jakim symbolem powinien być oznaczony sprzęt komputerowy, aby spełniał wymogi prawne konieczne do sprzedaży w Unii Europejskiej?

Administrator dostrzegł, że w sieci LAN występuje znaczna ilość kolizji. Jakie urządzenie powinien zainstalować, aby podzielić sieć lokalną na mniejsze domeny kolizji?

Jakie znaczenie ma termin "wykonanie kopii zapasowej systemu"?

Za przypisanie czasu procesora do wyznaczonych zadań odpowiada

Jaką komendę należy wykorzystać, aby uzyskać informację o rekordzie MX dla podanej domeny?

Które z urządzeń może powodować wzrost liczby kolizji pakietów w sieci?

Jaką usługą można pobierać i przesyłać pliki na serwer?

Wykonanie polecenia tar -xf dane.tar w systemie Linux spowoduje

Jak w systemie Windows zmienić port drukarki, która została zainstalowana?

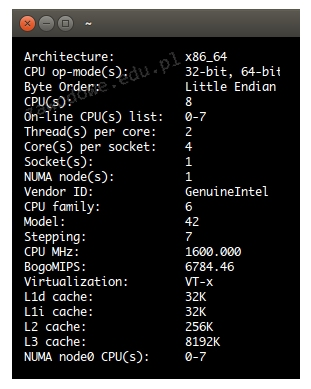

Na załączonym rysunku przedstawiono

Który z protokołów pełni rolę protokołu połączeniowego?

Czym jest skrót MAN w kontekście sieci?

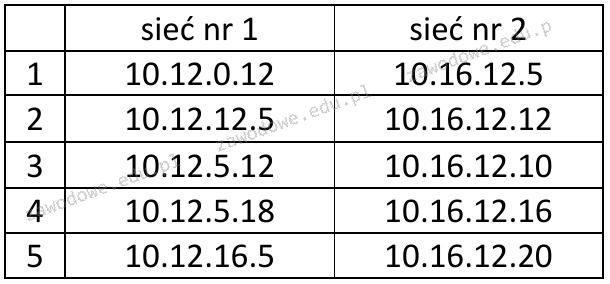

Jaką maskę podsieci należy wybrać dla sieci numer 1 oraz sieci numer 2, aby urządzenia z podanymi adresami mogły komunikować się w swoich podsieciach?

Ile adresów urządzeń w sieci jest dostępnych dzięki zastosowaniu klasy adresowej C w systemach opartych na protokołach TCP/IP?

Switch sieciowy w standardzie Fast Ethernet pozwala na przesył danych z maksymalną prędkością

Na stabilność wyświetlanego obrazu w monitorach CRT istotny wpływ ma

Aby stworzyć las w strukturze AD DS (Active Directory Domain Services), konieczne jest utworzenie przynajmniej

Diagnostykę systemu Linux można przeprowadzić używając polecenia

Który z podanych adresów IP jest adresem publicznym?

W przedsiębiorstwie trzeba było zreperować 5 komputerów i serwer. Czas potrzebny na naprawę każdego z komputerów wyniósł 1,5 godziny, a serwera 2,5 godziny. Stawka za usługę to 100,00 zł za roboczogodzinę, a do tego doliczany jest podatek VAT w wysokości 23%. Jaka kwota brutto będzie należna za tę usługę?

Zestaw narzędzi do instalacji okablowania miedzianego typu "skrętka" w sieci komputerowej powinien obejmować:

Komunikat "BIOS checksum error" pojawiający się w trakcie startu komputera zazwyczaj wskazuje na

W systemie Linux narzędzie do śledzenia zużycia CPU, pamięci, procesów oraz obciążenia systemu z poziomu terminala to

Do serwisu komputerowego przyniesiono laptopa, którego matryca wyświetla obraz w bardzo słabej jakości. Dodatkowo obraz jest znacząco ciemny i widoczny jedynie z niewielkiej odległości. Co może być przyczyną tej usterki?

Ustawa z dnia 14 grudnia 2012 roku dotycząca odpadów zobowiązuje

Jakie pole znajduje się w nagłówku protokołu UDP?