Pytanie 1

Dysk twardy IDE wewnętrzny jest zasilany przez połączenie typu

Wynik: 38/40 punktów (95,0%)

Wymagane minimum: 20 punktów (50%)

Dysk twardy IDE wewnętrzny jest zasilany przez połączenie typu

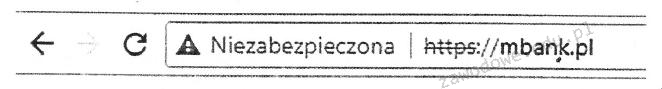

Zidentyfikuj powód pojawienia się komunikatu, który widoczny jest na ilustracji.

Po skompresowaniu adresu 2001:0012:0000:0000:0AAA:0000:0000:000B w protokole IPv6 otrzymujemy formę

Czym jest klaster komputerowy?

Jakie polecenie jest wykorzystywane do odzyskiwania struktury kluczy rejestru z kopii zapasowej w systemie Windows?

Ile pinów znajduje się w wtyczce SATA?

Wydanie w systemie Windows komendy ```ATTRIB -S +H TEST.TXT``` spowoduje

W laserowej drukarce do utrwalania wydruku na papierze stosuje się

Zgodnie z KNR (katalogiem nakładów rzeczowych), montaż na skrętce 4-parowej modułu RJ45 oraz złącza krawędziowego wynosi 0,07 r-g, a montaż gniazd abonenckich natynkowych to 0,30 r-g. Jaki będzie całkowity koszt robocizny za zamontowanie 10 pojedynczych gniazd natynkowych z modułami RJ45, jeśli wynagrodzenie godzinowe montera-instalatora wynosi 20,00 zł?

Administrator Active Directory w domenie firma.local pragnie skonfigurować mobilny profil dla wszystkich użytkowników. Ma on być przechowywany na serwerze serwer1, w folderze pliki, który jest udostępniony w sieci jako dane$. Który z parametrów w ustawieniach profilu użytkownika spełnia opisane wymagania?

Który interfejs pozwala na korzystanie ze sterowników oraz oprogramowania systemu operacyjnego, umożliwiając m.in. przesył danych pomiędzy pamięcią systemową a dyskiem SATA?

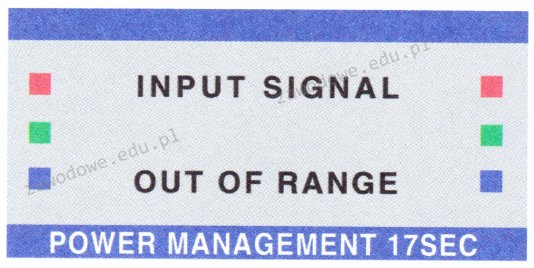

Gdy podłączono sprawny monitor do innego komputera, na ekranie pojawił się komunikat widoczny na rysunku. Co mogło spowodować ten komunikat?

Jaki akronim oznacza wydajność sieci oraz usługi, które mają na celu między innymi priorytetyzację przesyłanych pakietów?

SuperPi to aplikacja używana do testowania

Jak nazywa się serwer Windows, na którym zainstalowano usługę Active Directory?

Która z kopii w trakcie archiwizacji plików pozostawia ślad archiwizacji?

Jednym z czynników, dla których zapis na dysku SSD jest szybszy niż na dysku HDD, jest

Aby kontrolować ilość transferu w sieci, administrator powinien zastosować program rodzaju

Jaka jest binarna reprezentacja adresu IP 192.168.1.12?

Jakie zagrożenia eliminują programy antyspyware?

Obniżenie ilości jedynek w masce pozwala na zaadresowanie

Firma świadcząca usługi sprzątania potrzebuje drukować faktury tekstowe w czterech kopiach równocześnie, na papierze samokopiującym. Jaką drukarkę powinna wybrać?

Który z wymienionych protokołów umożliwia nawiązanie szyfrowanego połączenia z witryną internetową?

Jaka będzie suma liczb binarnych 1010 oraz 111, gdy przeliczymy ją na system dziesiętny?

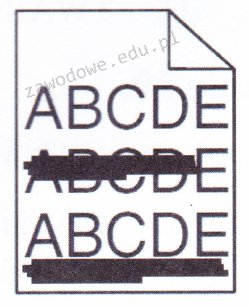

Co może być przyczyną problemów z wydrukiem z drukarki laserowej przedstawionych na ilustracji?

Do jakiej grupy w systemie Windows Server 2008 powinien być przypisany użytkownik odpowiedzialny jedynie za archiwizację danych zgromadzonych na dysku serwera?

W systemie Linux, polecenie usermod -s dla danego użytkownika umożliwia

Który z protokołów jest wykorzystywany w telefonii VoIP?

Transmisja danych typu półduplex to transmisja

Jakim adresem IPv6 charakteryzuje się autokonfiguracja łącza?

Jak ustawić w systemie Windows Server 2008 parametry protokołu TCP/IP karty sieciowej, aby komputer mógł jednocześnie funkcjonować w dwóch sieciach lokalnych o różnych adresach IP?

Drukarka ma przypisany stały adres IP 172.16.0.101 oraz maskę 255.255.255.0. Jaki adres IP powinien być ustawiony dla komputera, aby nawiązać komunikację z drukarką w lokalnej sieci?

Użytkownik systemu Windows może skorzystać z polecenia taskmgr, aby

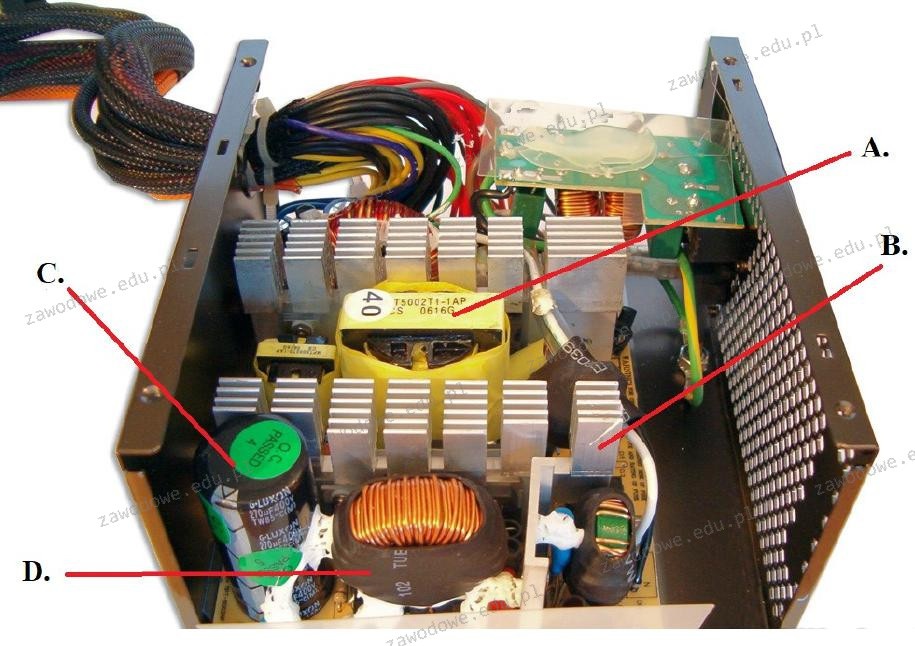

W przedstawionym zasilaczu transformator impulsowy oznaczono symbolami

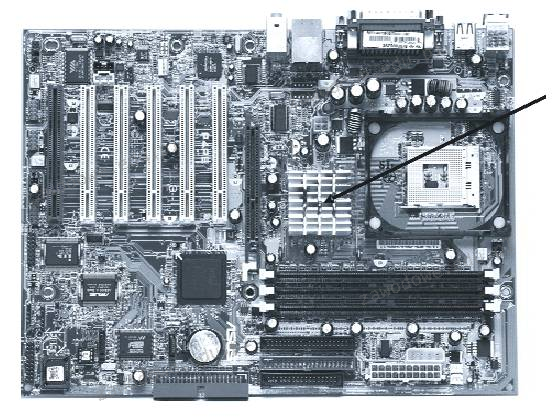

Na ilustracji pokazano płytę główną komputera. Strzałką wskazano

W którym systemie operacyjnym może pojawić się komunikat podczas instalacji sterowników dla nowego urządzenia?

| System.......nie może zweryfikować wydawcy tego sterownika. Ten sterownik nie ma podpisu cyfrowego albo podpis nie został zweryfikowany przez urząd certyfikacji. Nie należy instalować tego sterownika, jeżeli nie pochodzi z oryginalnego dysku producenta lub od administratora systemu. |

Który procesor będzie działał z płytą główną o zaprezentowanej specyfikacji?

Aby ustalić fizyczny adres karty sieciowej, w terminalu systemu Microsoft Windows należy wpisać komendę

Aby zweryfikować poprawność przebiegów oraz wartości napięć w układzie urządzenia elektronicznego, można zastosować

Najwyższy stopień zabezpieczenia sieci bezprzewodowej zapewnia szyfrowanie