Pytanie 1

Jaką rolę pełni element statyczny w klasie?

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

Jaką rolę pełni element statyczny w klasie?

Które z wymienionych stwierdzeń najtrafniej charakteryzuje klasę bazową?

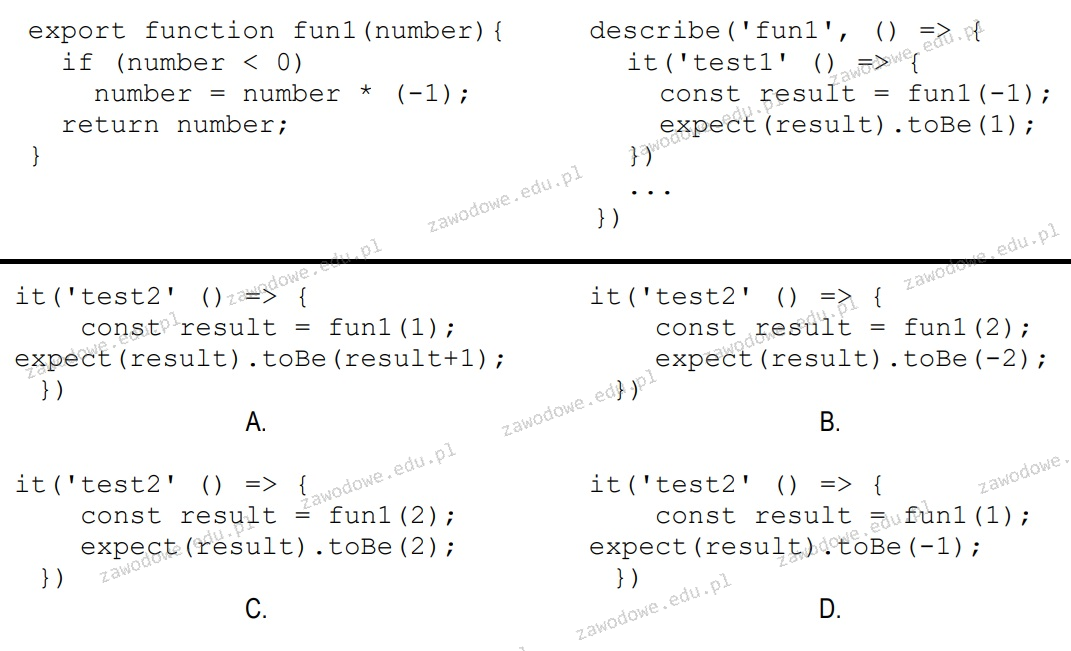

Przedstawione kody zawierają realizację funkcji oraz jeden zdefiniowany test automatyczny, który weryfikuje działanie funkcji w przypadku, gdy argumentem jest liczba ujemna. W miejscu kropek trzeba dodać drugi test, który sprawdzi funkcjonalność funkcji, kiedy argumentem jest liczba dodatnia. Który z poniższych kodów jest odpowiedni do tego testu?

Zapisany fragment w C# wskazuje na definicję klasy Car, która

Który z wymienionych poniżej przykładów ilustruje prawidłowy szkielet zarządzania wyjątkami w języku C++?

Jaką rolę odgrywa interpreter w kontekście programowania?

W jakim modelu Cyklu Życia Projektu Informatycznego znajduje się etap analizy ryzyka?

Jakie jest główne zadanie debuggera w środowisku programowania?

Który z języków programowania jest najczęściej wykorzystywany do budowania aplikacji internetowych po stronie serwera?

Jakie jest fundamentalne zagadnienie w projektowaniu aplikacji w architekturze klient-serwer?

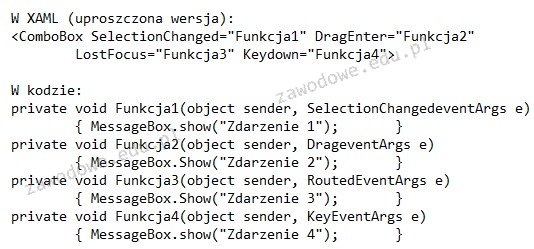

W programie desktopowym stworzono rozwijaną listę oraz przypisano cztery funkcje do obsługi zdarzeń tej kontrolki. Jaki komunikat pojawi się po dokonaniu wyboru w tej liście?

Jak najlepiej przełożyć oczekiwania klienta na dokumentację techniczną dla programistów?

Jakie elementy powinny być ujęte w dokumentacji programu?

Jakie środowisko deweloperskie jest powszechnie wykorzystywane do produkcji aplikacji webowych w języku Java?

Która z poniższych informacji o pojęciu obiekt jest prawdziwa?

Który z wymienionych typów kolekcji pozwala na dostęp do ostatnio dodanego elementu w pierwszej kolejności?

Programista może wykorzystać framework Angular do realizacji aplikacji

Termin ryzyko zawodowe odnosi się do

Który z poniższych elementów UI umożliwia graficzną nawigację pomiędzy różnymi sekcjami aplikacji?

W jakiej sytuacji należy umieścić poszkodowanego w bezpiecznej pozycji bocznej?

Który z wymienionych poniżej wzorców projektowych można zakwalifikować jako wzorzec strukturalny?

Diagramem, który służy do śledzenia realizacji zadań przez członków zespołu projektowego, może być

Jakie narzędzie najlepiej sprawdza się w przekształcaniu liczby szesnastkowej na binarną?

W zestawieniu zaprezentowano doświadczenie zawodowe pracowników firmy IT. Do stworzenia aplikacji front-end powinien/powinna zostać wyznaczony/a

| Pracownik | Znajomość technologii lub programów |

|---|---|

| Anna | Inkscape, Corel Draw |

| Krzysztof | Angular |

| Patryk | HTML, CSS |

| Ewa | Django, .NET |

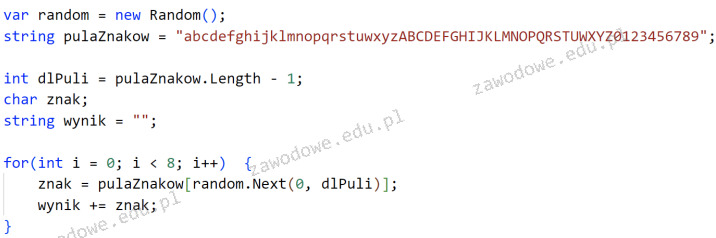

Zaprezentowany fragment kodu w języku C# tworzy hasło. Wskaż zdanie PRAWDZIWE dotyczące charakterystyki tego hasła:

Programem służącym do monitorowania błędów oraz organizacji projektów jest:

Jakie znaczenie ma określenie "klasa zaprzyjaźniona" w kontekście programowania obiektowego?

Jaką cechę powinien posiadać dobry negocjator?

Jakie jest znaczenie klasy abstrakcyjnej?

Które słowo kluczowe w C++ służy do definiowania klasy nadrzędnej?

Wykorzystanie typu DECIMAL w MySQL wymaga wcześniejszego określenia długości (liczby cyfr) przed oraz po przecinku. Jak należy to zapisać?

Jakie narzędzie jest wykorzystywane do zgłaszania błędów w projektach IT?

Która z poniższych struktur danych jest najbardziej odpowiednia do przechowywania unikalnych elementów?

Algorytm wyszukiwania sekwencyjnego z wykorzystaniem wartownika opiera się na założeniu, że

Złośliwe oprogramowanie stworzone w celu przyznania hakerom uprawnień administracyjnych do komputera ofiary bez jej świadomości, to

Jaką cechą charakteryzuje się sieć asynchroniczna?

Która z wymienionych metod jest najodpowiedniejsza do wizualizacji procesu podejmowania decyzji?

Jakie jest przeznaczenie komentarzy w kodzie źródłowym programu?

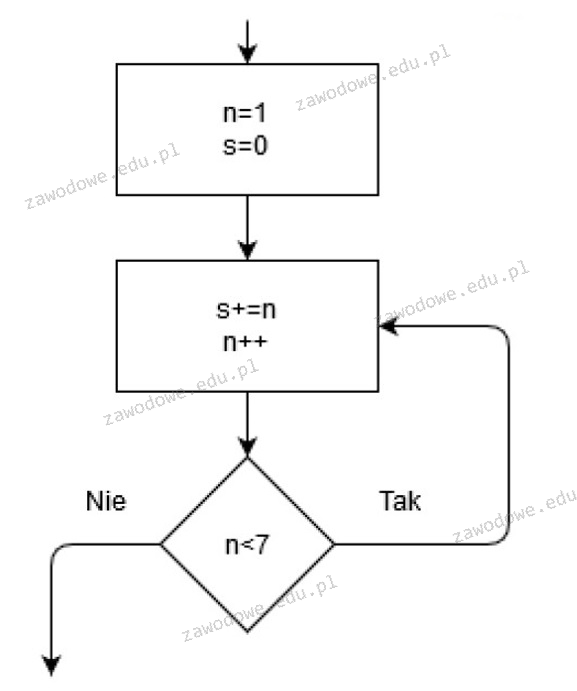

Na ilustracji pokazany jest fragment diagramu blokowego pewnego algorytmu. Ile razy warunek n<7 będzie badany?

Która metoda w obrębie klasy jest uruchamiana automatycznie podczas tworzenia kopii obiektu?