Pytanie 1

Jaki z wymienionych komponentów jest kluczowy do inicjalizacji pola klasy podczas tworzenia instancji obiektu?

Wynik: 37/40 punktów (92,5%)

Wymagane minimum: 20 punktów (50%)

Jaki z wymienionych komponentów jest kluczowy do inicjalizacji pola klasy podczas tworzenia instancji obiektu?

Co to jest wskaźnik w języku C?

Jakie są kluczowe różnice pomiędzy strukturą (struct) a unią (union) w języku C?

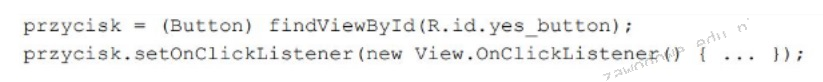

Zaproponowany fragment kodu w Android Studio realizuje metodę nasłuchującą do obsługi wydarzenia

Wskaż typy numeryczne o stałej precyzji

Która z wymienionych właściwości odnosi się do klasy pochodnej?

Celem mechanizmu obietnic (ang. promises) w języku JavaScript jest

Aby zdefiniować zmienną, która będzie działała jako licznik instancji danej klasy, należy wprowadzenie takiego zmiennej poprzedzić słowem kluczowym

Który z operatorów w Pythonie umożliwia sprawdzenie, czy dany element należy do listy?

Jakie wartości może przyjąć zmienna typu boolean?

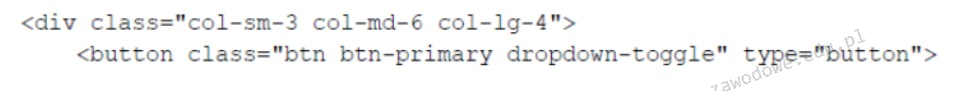

Jaką nazwę nosi framework CSS, który służy do definiowania wyglądu stron internetowych i którego klasy są użyte w przedstawionym przykładzie?

Który z wymienionych parametrów dysku twardego ma największy wpływ na jego wydajność?

Jaką cechą odznacza się framework w porównaniu do biblioteki?

Jaki jest wymagany sposób do realizacji algorytmu sortowania bąbelkowego na n-elementowej tablicy?

Który system informatyczny powinien być zastosowany do zarządzania sprzedażą w e-sklepie?

W jakiej sytuacji kolekcja typu lista okaże się bardziej wydajna niż tablica?

Podaj przykład incydentu w miejscu pracy?

Jakie jest przeznaczenie polecenia "git merge"?

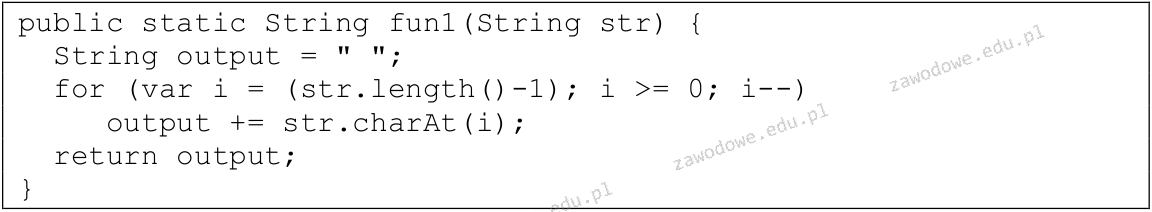

Prezentowana metoda jest realizacją algorytmu

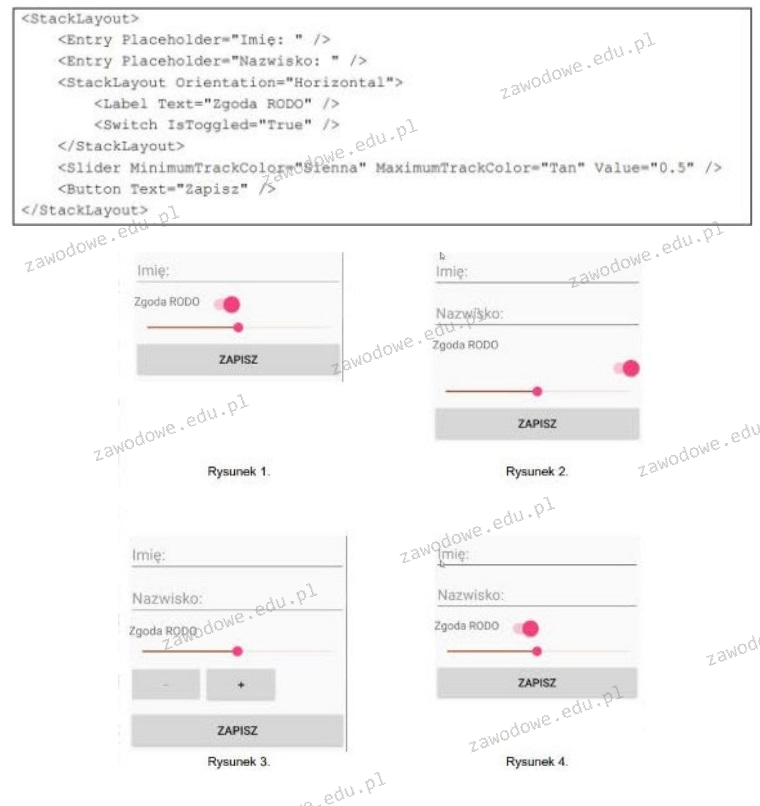

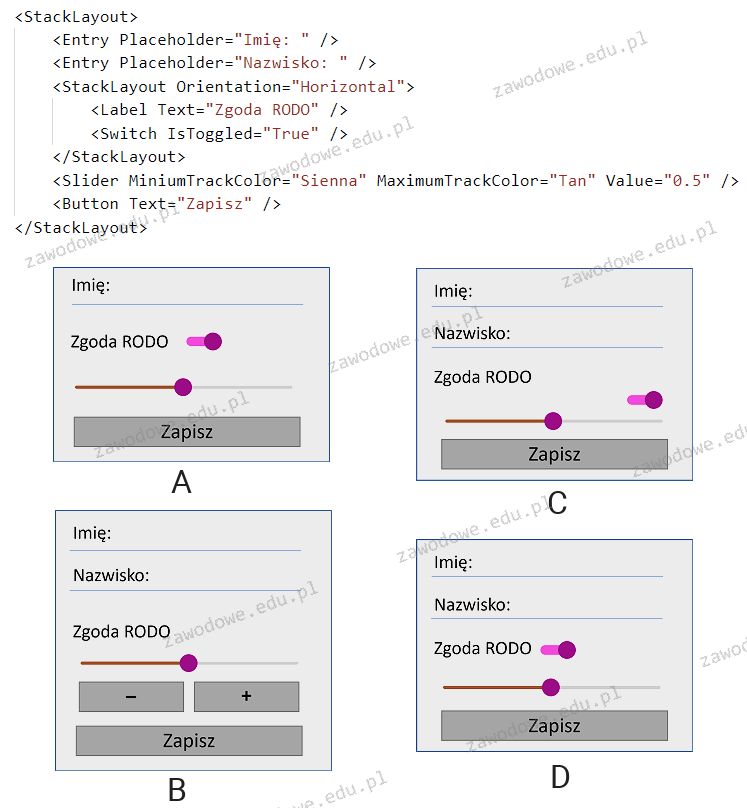

Jak zostanie przedstawiony poniższy kod XAML?

Jaką rolę pełni debugger w trakcie programowania?

Aplikacje funkcjonujące w systemach Android do komunikacji z użytkownikiem wykorzystują klasę

Która z wymienionych reguł należy do netykiety?

Które z wymienionych stwierdzeń najtrafniej charakteryzuje klasę dziedziczącą?

Jakie działanie wykonuje polecenie "git pull"?

W jaki sposób procesor nawiązuje komunikację z pamięcią podręczną (cache)?

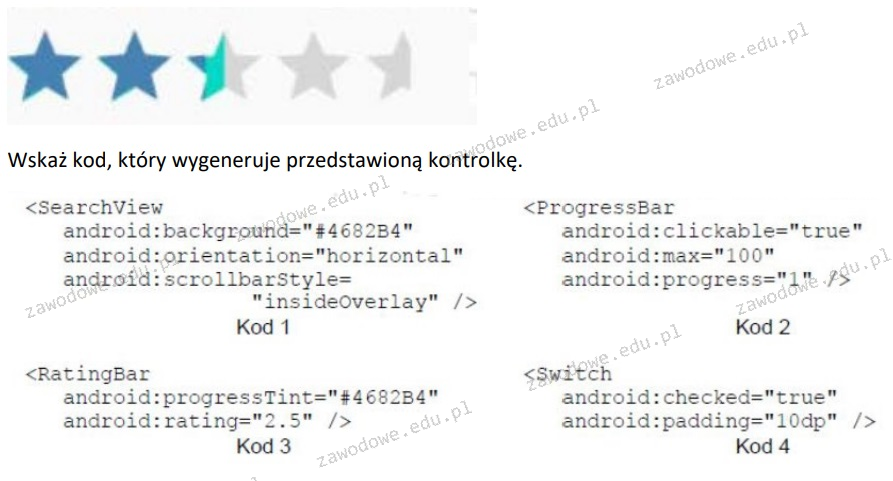

Wskaż fragment kodu, który wykreuje przedstawioną kontrolkę?

Kod XAML zaprezentowany powyżej zostanie wyświetlony jako:

Który z komponentów interfejsu użytkownika umożliwia użytkownikowi wprowadzanie danych tekstowych?

Co następuje, gdy błąd nie zostanie uchwycony przez blok catch?

Jakie działanie powinno się wykonać w pierwszym kroku, oceniając stan osoby poszkodowanej?

Jednym z kroków przy publikacji aplikacji mobilnej w sklepie Google Play są testy Beta, które charakteryzują się tym, że są one

Który z poniższych opisów najlepiej charakteryzuje system informatyczny?

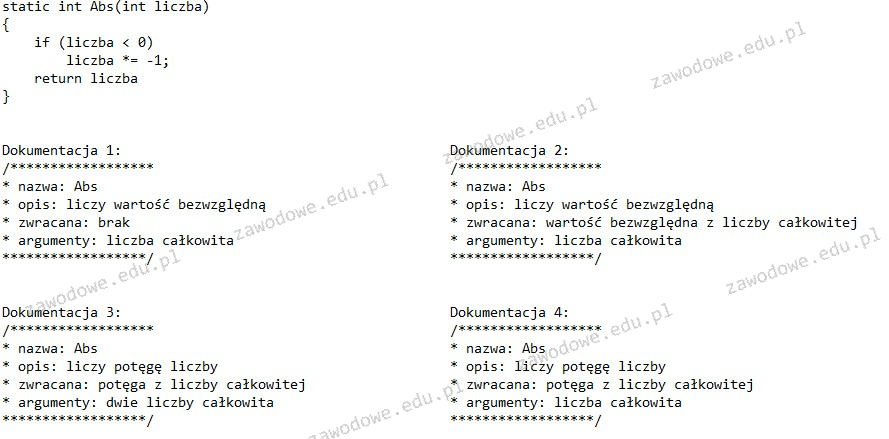

Która z dokumentacji funkcji odpowiada przedstawionemu kodowi źródłowemu?

Który aspekt projektu aplikacji jest kluczowy dla zabezpieczenia danych użytkowników?

Które z wymienionych stwierdzeń najtrafniej charakteryzuje WPF?

Jakie ma znaczenie "operacja wejścia" w kontekście programowania?

Która grupa typów zawiera wyłącznie typy złożone?

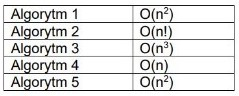

Programista pragnie wybrać algorytm, który najszybciej przetwarza dane w jego aplikacji. Na podstawie złożoności obliczeniowej przedstawionej w tabeli, należy wskazać algorytm numer

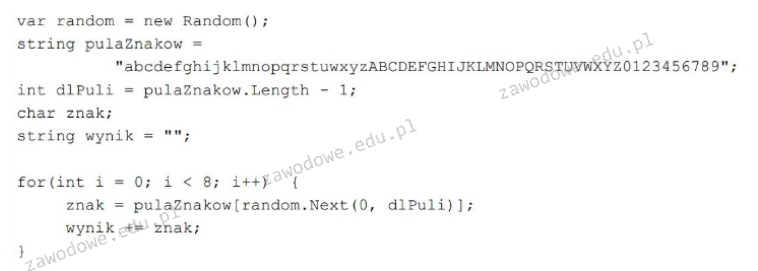

Zamieszczony kawałek kodu w języku C# tworzy hasło. Wskaż prawdziwe stwierdzenie dotyczące cech tego hasła?