Pytanie 1

Po wykonaniu podanego skryptu

| echo off |

| echo ola.txt >> ala.txt |

| pause |

Wynik: 33/40 punktów (82,5%)

Wymagane minimum: 20 punktów (50%)

Po wykonaniu podanego skryptu

| echo off |

| echo ola.txt >> ala.txt |

| pause |

Który z parametrów czasowych w pamięci RAM określany jest jako czas dostępu?

Który z trybów nie jest oferowany przez narzędzie lupa w systemie Windows?

Jakie narzędzie jest używane w systemie Windows do przywracania właściwych wersji plików systemowych?

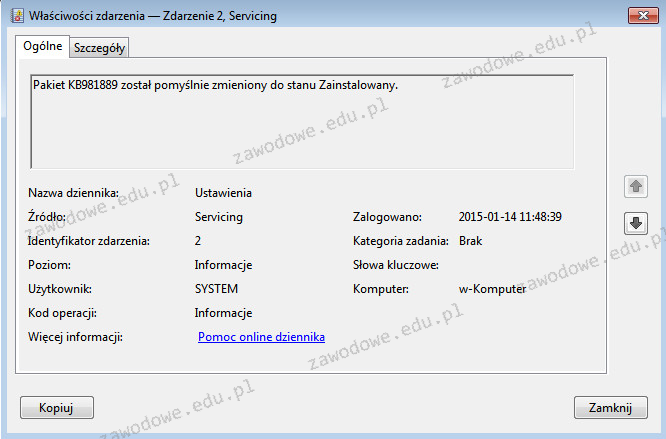

Wpis w dzienniku zdarzeń przedstawiony na ilustracji należy zakwalifikować do zdarzeń typu

Jaki protokół stosują komputery, aby informować router o zamiarze dołączenia lub opuszczenia konkretnej grupy rozgłoszeniowej?

Możliwą przyczyną usterki drukarki igłowej może być awaria

W systemie Windows, domyślne konto administratora po jego dezaktywowaniu oraz ponownym uruchomieniu komputera

Wskaż błędny podział dysku MBR na partycje?

Jakie polecenie powinno być użyte do obserwacji lokalnych połączeń?

Jednym z metod ograniczenia dostępu do sieci bezprzewodowej dla osób nieuprawnionych jest

Aplikacją, która umożliwia wyświetlenie listy aktywnych urządzeń w sieci LAN, jest

Którego z poniższych zadań nie wykonują serwery plików?

Wskaż urządzenie, które powinno być użyte do połączenia dwóch komputerów z siecią Internet poprzez lokalną sieć Ethernet, gdy dysponujemy jedynie jednym adresem IP

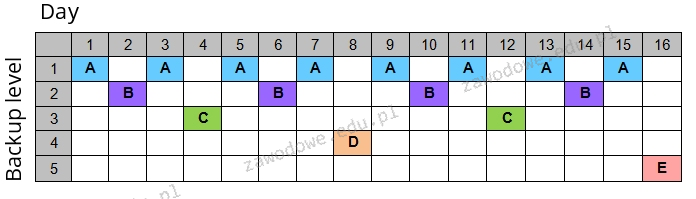

Strategia przedstawiona w diagramie dla tworzenia kopii zapasowych na nośnikach jest znana jako

Zastosowanie programu w różnych celach, badanie jego działania oraz wprowadzanie modyfikacji, a także możliwość publicznego udostępniania tych zmian, to charakterystyka licencji typu

Jaką maksymalną prędkość transferu danych umożliwia interfejs USB 3.0?

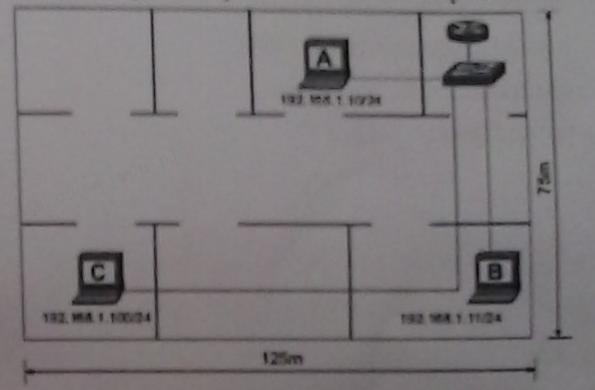

Na ilustracji przedstawiono sieć lokalną zbudowaną na kablach kat. 6. Stacja robocza "C" nie ma możliwości komunikacji z siecią. Jaki problem w warstwie fizycznej może powodować brak połączenia?

Każdy następny router IP na drodze pakietu

Aby umożliwić transfer danych między dwiema odmiennymi sieciami, należy zastosować

Jakie polecenie w systemie Windows przeznaczonym dla stacji roboczej umożliwia ustalenie wymagań logowania dla wszystkich użytkowników tej stacji?

Aby skutecznie zabezpieczyć system operacyjny przed atakami złośliwego oprogramowania, po zainstalowaniu programu antywirusowego konieczne jest

Który standard z rodziny IEEE 802 odnosi się do sieci bezprzewodowych, zwanych Wireless LAN?

Podstawowy rekord uruchamiający na dysku twardym to

Urządzenie elektryczne lub elektroniczne, które zostało zużyte i posiada znak widoczny na ilustracji, powinno być

Aby zablokować oraz usunąć złośliwe oprogramowanie, takie jak exploity, robaki i trojany, konieczne jest zainstalowanie oprogramowania

Wykonując polecenie ipconfig /flushdns, można przeprowadzić konserwację urządzenia sieciowego, która polega na

Kiedy użytkownik wpisuje w przeglądarkę adres www.egzamin.pl, nie ma on możliwości otwarcia strony WWW, natomiast wpisujący adres 211.0.12.41 zyskuje dostęp do tej strony. Problem ten wynika z nieprawidłowej konfiguracji serwera

Co robi polecenie Gpresult?

Wydanie komendy chmod 400 nazwa_pliku w systemie Linux spowoduje, że właściciel pliku

Które z poniższych stwierdzeń odnosi się do sieci P2P – peer to peer?

Urządzenie funkcjonujące w warstwie łącza danych, które umożliwia połączenie segmentów sieci o różnych architekturach, to

Jaki rodzaj kabla powinien być użyty do połączenia komputera w obszarze podlegającym wpływom zakłóceń elektromagnetycznych?

Dane dotyczące kont użytkowników w systemie LINUX są zapisane w pliku

Do właściwego funkcjonowania procesora konieczne jest podłączenie złącza zasilania 4-stykowego lub 8-stykowego o napięciu

W systemie Linux, aby uzyskać informację o nazwie aktualnego katalogu roboczego, należy użyć polecenia

Główny punkt, z którego odbywa się dystrybucja okablowania szkieletowego, to punkt

Aby umożliwić połączenie między urządzeniem mobilnym a komputerem za pomocą interfejsu Bluetooth, co należy zrobić?

Aby połączyć projektor multimedialny z komputerem, nie można zastosować złącza

Impulsator pozwala na testowanie uszkodzonych systemów logicznych w komputerze, między innymi poprzez