Pytanie 1

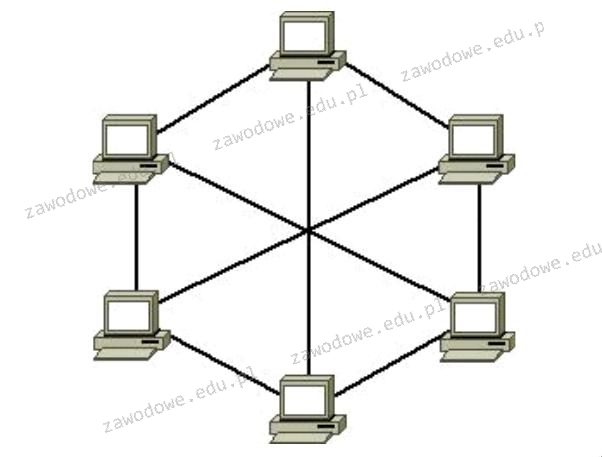

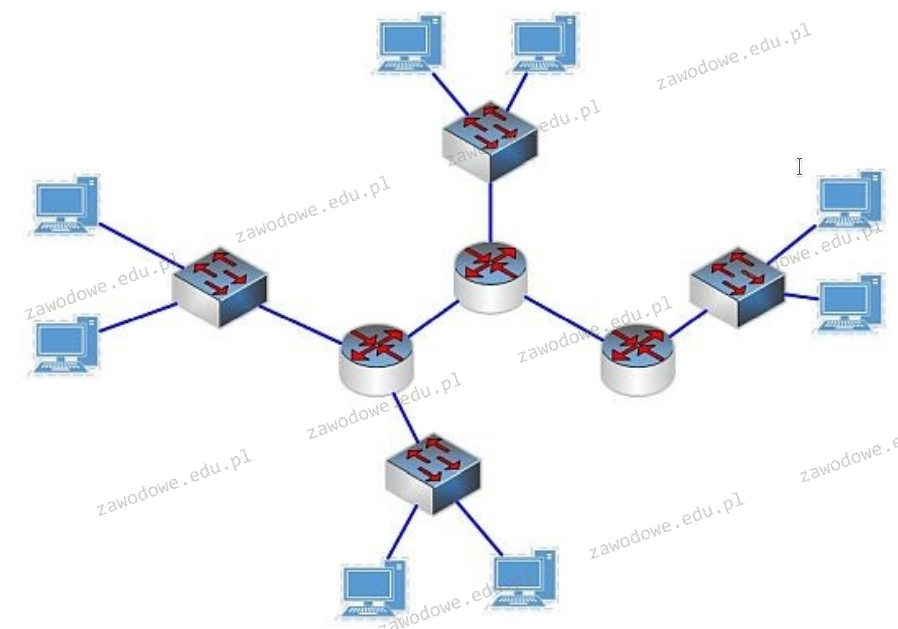

Jaką topologię sieci przedstawia rysunek?

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

Jaką topologię sieci przedstawia rysunek?

Urządzeniem w zestawie komputerowym, które obsługuje zarówno dane wejściowe, jak i wyjściowe, jest

Na którym standardowym porcie funkcjonuje serwer WWW wykorzystujący domyślny protokół HTTPS w typowym ustawieniu?

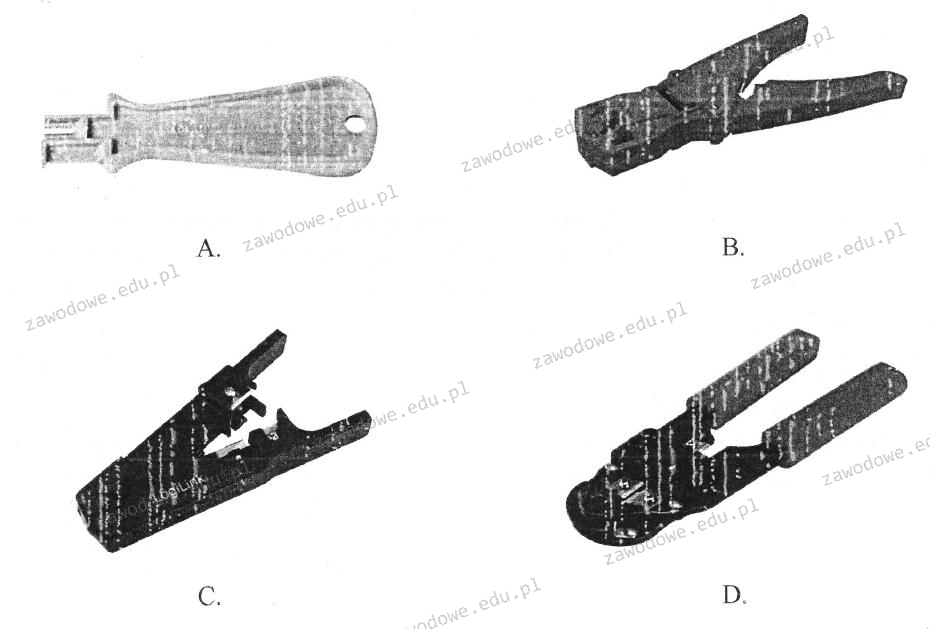

Jaki instrument jest używany do usuwania izolacji?

Jakie znaczenie ma skrót MBR w kontekście technologii komputerowej?

Program iftop działający w systemie Linux ma na celu

Która z grup w systemie Windows Server ma najniższe uprawnienia?

W jakiej logicznej topologii funkcjonuje sieć Ethernet?

Wykorzystane kasety od drukarek powinny być

Komenda "mmc" w systemach Windows 2000 oraz Windows XP uruchamia aplikację do tworzenia, zapisywania i otwierania

Jak nazywa się zestaw usług internetowych dla systemów operacyjnych z rodziny Microsoft Windows, który umożliwia działanie jako serwer FTP oraz serwer WWW?

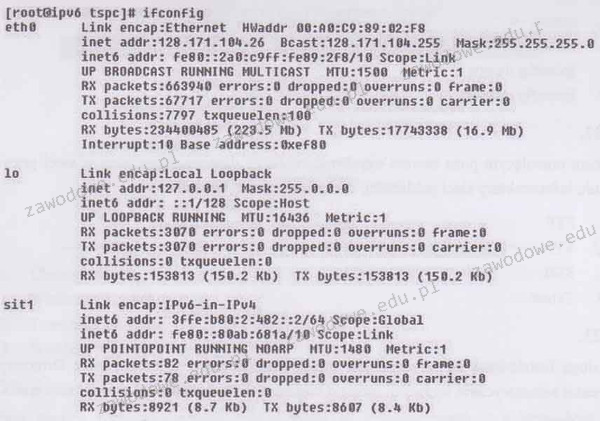

Jaki adres IP został przypisany do hosta na interfejsie sieciowym eth0?

Aby przywrócić zgubione dane w systemach z rodziny Windows, konieczne jest użycie polecenia

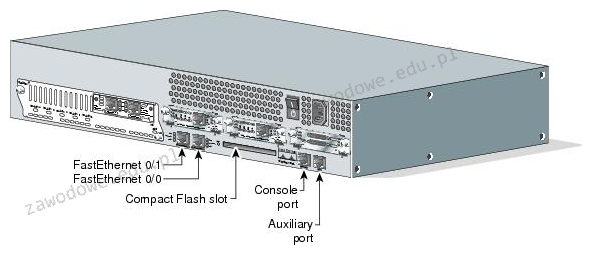

Urządzenie sieciowe, które widoczna jest na ilustracji, to

Wykonane polecenia, uruchomione w interfejsie CLI rutera marki CISCO, spowodują ```Router#configure terminal Router(config)#interface FastEthernet 0/0 Router(config-if)#ip address 10.0.0.1 255.255.255.0 Router(config-if)#ip nat inside```

Komputer zarejestrowany w domenie Active Directory nie ma możliwości połączenia się z kontrolerem domeny, na którym znajduje się profil użytkownika. Jaki rodzaj profilu użytkownika zostanie utworzony na tym urządzeniu?

Błąd typu STOP Error (Blue Screen) w systemie Windows, który wiąże się z odniesieniem się systemu do niepoprawnych danych w pamięci RAM, to

Jakie znaczenie ma termin "wykonanie kopii zapasowej systemu"?

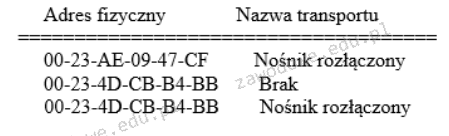

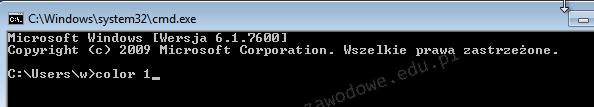

Jakie polecenie systemu Windows przedstawione jest na ilustracji?

Obudowa oraz wyświetlacz drukarki fotograficznej są bardzo zabrudzone. W celu ich oczyszczenia, należy zastosować

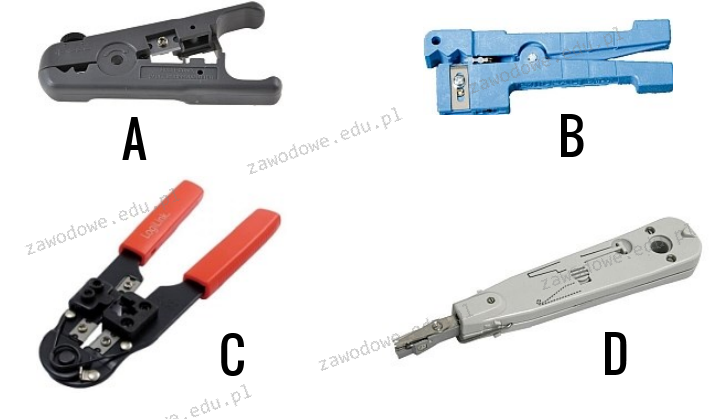

Jakie narzędzie wykorzystuje się do przytwierdzania kabla w module Keystone?

Jakie urządzenie powinno się zastosować do pomiaru topologii okablowania strukturalnego w sieci lokalnej?

Jaką usługę obsługuje port 3389?

Jak wygląda liczba 257 w systemie dziesiętnym?

W systemie Linux polecenie touch jest używane do

Sygnatura (ciąg bitów) 55AA (w systemie szesnastkowym) kończy tablicę partycji. Jaka jest odpowiadająca jej wartość w systemie binarnym?

Na diagramie przedstawione są symbole

Firma uzyskała zakres adresów 10.10.10.0/16. Po podzieleniu na podsieci zawierające 510 hostów, jakie są adresy podsieci z zastosowaną maską?

Które z poniższych stwierdzeń na temat protokołu DHCP jest poprawne?

Symbol graficzny przedstawiony na ilustracji oznacza złącze

Firma Dyn, której serwery DNS zostały zaatakowane, przyznała, że część tego ataku … miała miejsce z użyciem różnych urządzeń podłączonych do sieci. Ekosystem kamer, czujników i kontrolerów określany ogólnie jako 'Internet rzeczy' został wykorzystany przez cyberprzestępców jako botnet − sieć maszyn-zombie. Jakiego rodzaju atak jest opisany w tym cytacie?

Zadana jest sieć z adresem 172.16.0.0/16. Które z adresów w sieci 172.16.0.0/16 są poprawne, jeżeli zostaną utworzone cztery podsieci z maską 18 bitów?

Na stabilność obrazu w monitorach CRT istotny wpływ ma

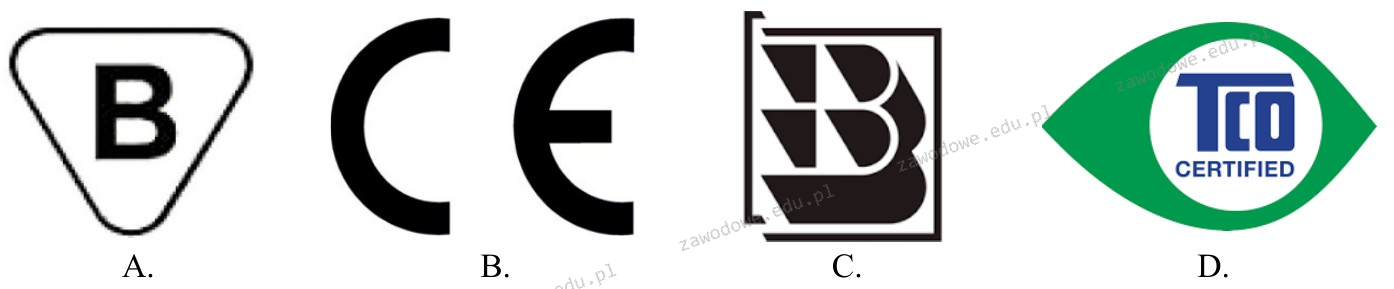

Wskaż symbol umieszczany na urządzeniach elektrycznych przeznaczonych do sprzedaży i obrotu w Unii Europejskiej?

Jaką rolę pełni usługa NAT działająca na ruterze?

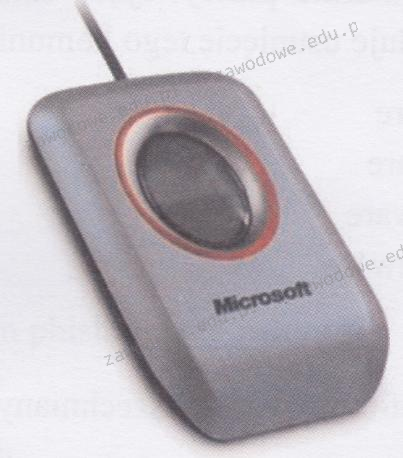

Urządzeniem peryferyjnym pokazanym na ilustracji jest skaner biometryczny, który wykorzystuje do identyfikacji

Który z podanych adresów należy do kategorii publicznych?

Które z poniższych twierdzeń nie odnosi się do pamięci cache L1?

W systemie Windows zastosowanie przedstawionego polecenia spowoduje chwilową zmianę koloru

Który z wymienionych parametrów procesora AMD APU A10 5700 3400 nie ma bezpośredniego wpływu na jego wydajność?

| Częstotliwość | 3400 MHz |

| Proces technologiczny | 32 nm |

| Architektura | 64 bit |

| Ilość rdzeni | 4 |

| Ilość wątków | 4 |

| Pojemność pamięci L1 (instrukcje) | 2x64 kB |

| Pojemność pamięci L1 (dane) | 4x16 kB |

| Pojemność Pamięci L2 | 2x2 MB |