Pytanie 1

Jakiego parametru wymaga konfiguracja serwera DHCP?

Wynik: 18/40 punktów (45,0%)

Wymagane minimum: 20 punktów (50%)

Jakiego parametru wymaga konfiguracja serwera DHCP?

Jakie są różnice pomiędzy poleceniem ps a poleceniem top w systemie Linux?

Medium transmisyjne oznaczone symbolem S/FTP to skrętka

Z jaką informacją wiąże się parametr TTL po wykonaniu polecenia ping?

Jakie narzędzie jest używane do zakończenia skrętki przy pomocy wtyku 8P8C?

W systemie Linux można uzyskać kopię danych przy użyciu komendy

W skanerze z systemem CIS źródłem światła oświetlającym skanowany dokument jest

W systemie Windows harmonogram zadań umożliwia przydzielenie

W sytuacji, gdy brakuje odpowiedniej ilości pamięci RAM do przeprowadzenia operacji, takiej jak uruchomienie aplikacji, system Windows pozwala na przeniesienie nieużywanych danych z pamięci RAM do pliku

Tester strukturalnego okablowania umożliwia weryfikację

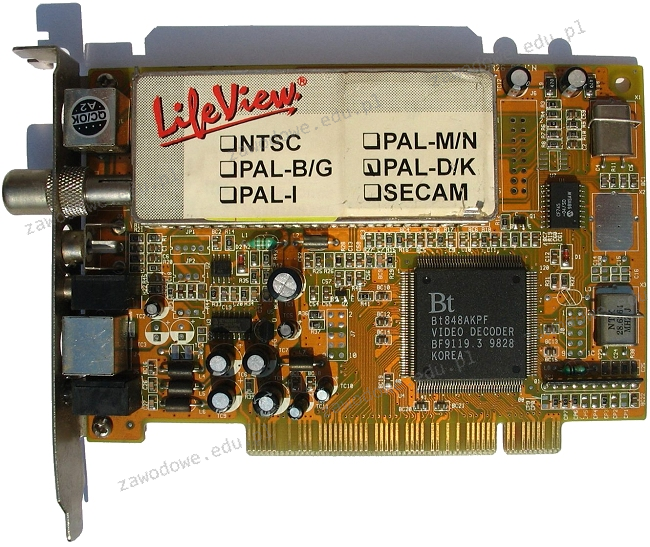

Zainstalowanie w komputerze przedstawionej karty pozwoli na

Jednym z metod ograniczenia dostępu do sieci bezprzewodowej dla osób nieuprawnionych jest

Podstawowy protokół stosowany do ustalania ścieżki oraz przesyłania pakietów danych w sieci komputerowej to

Przed dokonaniem zmian w rejestrze systemu Windows, w celu zapewnienia bezpieczeństwa pracy, należy najpierw

Jaki protokół stosują komputery, aby informować router o zamiarze dołączenia lub opuszczenia konkretnej grupy rozgłoszeniowej?

W komputerach stacjonarnych zamontowane są karty sieciowe Ethernet 10/100/1000 z gniazdem RJ45. Jakie medium transmisyjne powinno się zastosować w celu zbudowania sieci komputerowej zapewniającej najwyższą przepustowość?

W hierarchicznym modelu sieci, komputery należące do użytkowników są składnikami warstwy

Który protokół należy do bezpołączeniowych protokołów warstwy transportowej?

Jaką usługą można pobierać i przesyłać pliki na serwer?

Aby połączyć projektor multimedialny z komputerem, nie można zastosować złącza

Wskaź na błędny układ dysku z użyciem tablicy partycji MBR?

Granice dla obszaru kolizyjnego nie są określane przez porty urządzeń takich jak

Którego urządzenia z zakresu sieci komputerowych dotyczy symbol przedstawiony na ilustracji?

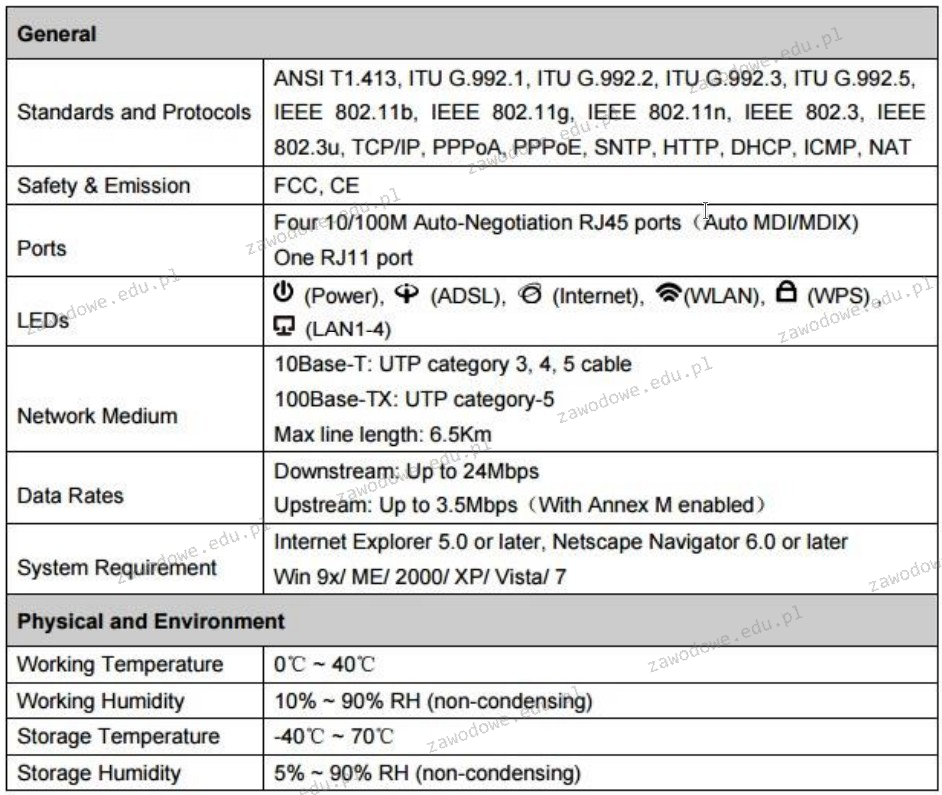

Przedstawiona specyfikacja techniczna odnosi się do

Topologia fizyczna, w której wszystkie urządzenia końcowe są bezpośrednio połączone z jednym punktem centralnym, takim jak koncentrator lub switch, to topologia

Które z poniższych stwierdzeń na temat protokołu DHCP jest poprawne?

Który procesor będzie działał z płytą główną o zaprezentowanej specyfikacji?

Przypisanie licencji oprogramowania do pojedynczego komputera lub jego komponentów stanowi charakterystykę licencji

Aby połączyć dwa przełączniki oddalone o 200 m i osiągnąć minimalną przepustowość 200 Mbit/s, jakie rozwiązanie należy zastosować?

Instalacja systemów Linuks oraz Windows 7 przebiegła bez żadnych problemów. Systemy zainstalowały się poprawnie z domyślnymi ustawieniami. Na tym samym komputerze, przy tej samej konfiguracji, podczas instalacji systemu Windows XP pojawił się komunikat o braku dysków twardych, co może sugerować

Które złącze w karcie graficznej nie stanowi interfejsu cyfrowego?

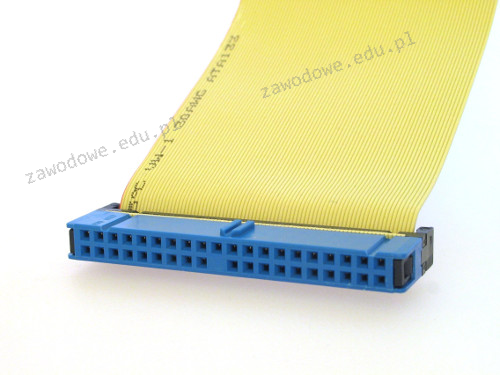

Na ilustracji pokazano wtyczkę taśmy kabel)

W jakim modelu płyty głównej można zainstalować procesor o wymienionych specyfikacjach?

| Intel Core i7-4790 3,6 GHz 8MB cache s. 1150 Box |

Ile maksymalnie podstawowych partycji możemy stworzyć na dysku twardym używając MBR?

W systemie binarnym liczba 3FC7 będzie zapisana w formie:

Protokół transportowy bez połączenia w modelu ISO/OSI to

Jakim sposobem zapisuje się dane na nośnikach BD-R?

Który adres IP jest powiązany z nazwą mnemoniczna localhost?

Administrator systemu Linux wyświetlił zawartość katalogu /home/szkoła w terminalu, uzyskując następujący rezultat -rwx –x r-x 1 admin admin 25 04-09 15:17 szkola.txt. Następnie wydał polecenie ```chmod ug=rw szkola.txt | Is``` Jaki będzie rezultat tego działania, pokazany w oknie terminala?

Jaki jest największy rozmiar pojedynczego datagramu IPv4, uwzględniając jego nagłówek?