Pytanie 1

Która z wymienionych zasad jest istotna dla bezpiecznego użytkowania portali społecznościowych?

Wynik: 37/40 punktów (92,5%)

Wymagane minimum: 20 punktów (50%)

Która z wymienionych zasad jest istotna dla bezpiecznego użytkowania portali społecznościowych?

Jaką wartość dziesiętną reprezentuje liczba binarna 1010?

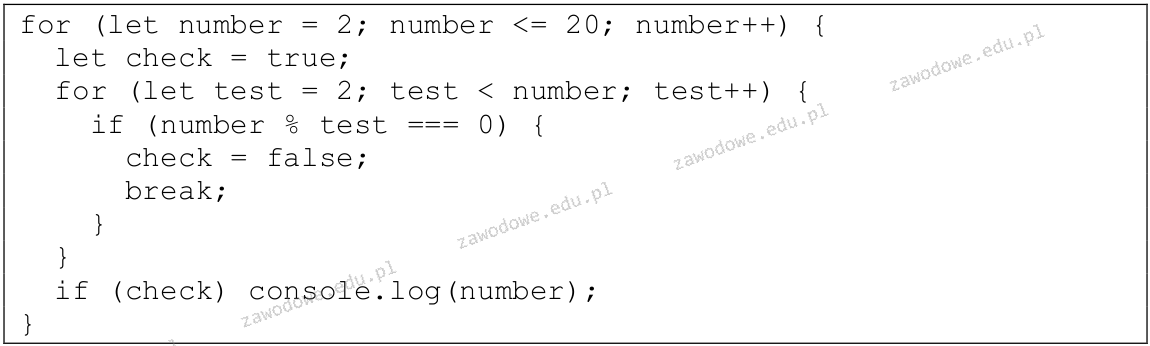

Wynikiem wykonania poniższego fragmentu kodu jest wyświetlenie liczb z zakresu od 2 do 20, które są

Wskaż typy numeryczne o stałej precyzji

Który z wymienionych elementów jest fundamentalny w architekturze klient-serwer?

Jaką funkcję pełni operator "|" w języku C++?

Jakie oprogramowanie służy jako przykład programu do komunikacji audio-wideo?

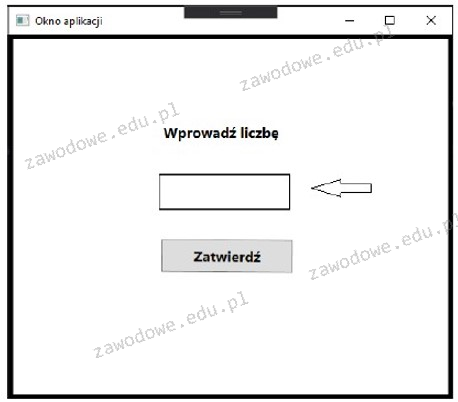

Z jakiego obiektu można skorzystać, aby stworzyć kontrolkę wskazaną strzałką na ilustracji?

Które z wymienionych stwierdzeń najtrafniej charakteryzuje klasę bazową?

Jedną z zasad standardu WCAG 2.0 jest

Który z frameworków pozwala na tworzenie aplikacji z graficznym interfejsem użytkownika oraz obsługą wydarzeń?

Która zasada zwiększa bezpieczeństwo w sieci?

Która z wymienionych metod najlepiej chroni komputer przed złośliwym oprogramowaniem?

Jak określa się proces transferu danych z lokalnego komputera na serwer?

W jakim języku programowania kod źródłowy musi być skompilowany do kodu maszynowego konkretnej architektury procesora przed jego uruchomieniem?

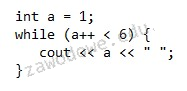

Po uruchomieniu podanego kodu w języku C++ w konsoli pojawi się ciąg liczb

Z analizy złożoności obliczeniowej różnych algorytmów sortowania na dużych zbiorach danych (przekraczających 100 elementów) wynika, że najefektywniejszą metodą jest algorytm sortowania

| sortowanie bąbelkowe | O(n2) |

| sortowanie przez wstawianie | O(n2) |

| sortowanie przez scalanie | O(n log n) |

| sortowanie przez zliczanie | O(n) |

| sortowanie kubełkowe | O(n2) |

Jaką technologię stosuje się do powiązania aplikacji internetowej z systemem baz danych?

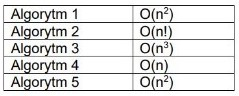

Programista pragnie wybrać algorytm, który najszybciej przetwarza dane w jego aplikacji. Na podstawie złożoności obliczeniowej przedstawionej w tabeli, należy wskazać algorytm numer

Zasada programowania obiektowego, która polega na ukrywaniu elementów klasy tak, aby były one dostępne wyłącznie dla metod tej klasy lub funkcji zaprzyjaźnionych, to

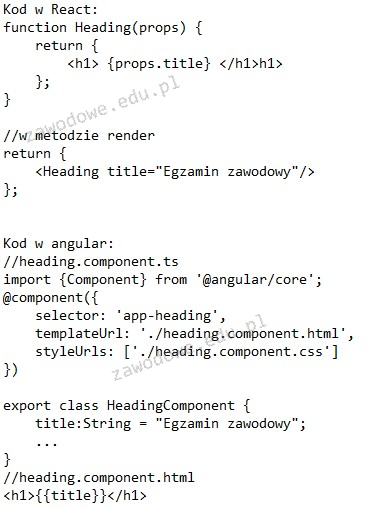

Jakie będzie działanie przedstawionych dwóch równoważnych fragmentów kodu źródłowego?

. Jeśli chodzi o tytuł strony, to on jest związany z sekcją