Pytanie 1

W drukarce laserowej do utrwalania obrazu na papierze stosuje się

Wynik: 36/40 punktów (90,0%)

Wymagane minimum: 20 punktów (50%)

W drukarce laserowej do utrwalania obrazu na papierze stosuje się

Pierwszym krokiem koniecznym do ochrony rutera przed nieautoryzowanym dostępem do jego panelu konfiguracyjnego jest

Która z wymienionych technologii pamięci RAM wykorzystuje oba zbocza sygnału zegarowego do przesyłania danych?

W jakim systemie występuje jądro hybrydowe (kernel)?

Sieć lokalna posiada adres IP 192.168.0.0/25. Który adres IP odpowiada stacji roboczej w tej sieci?

Jakim standardem posługuje się komunikacja między skanerem a aplikacją graficzną?

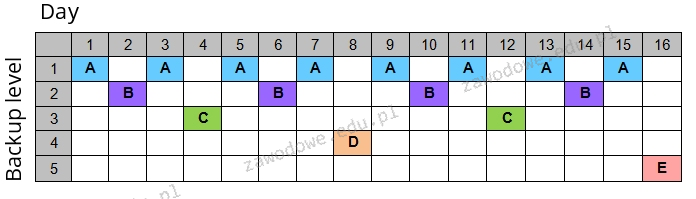

Strategia przedstawiona w diagramie dla tworzenia kopii zapasowych na nośnikach jest znana jako

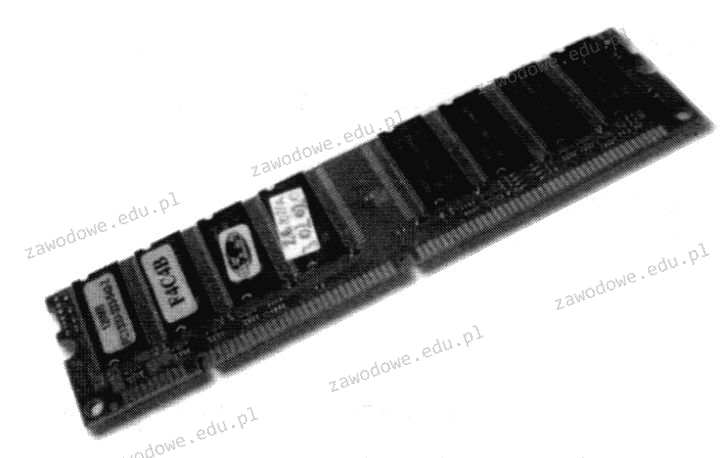

Na fotografii ukazana jest pamięć o 168 stykach

Który z poniższych programów NIE służy do testowania sieci komputerowej w celu wykrywania problemów?

Jakie urządzenie ilustruje ten rysunek?

Jakie polecenie w systemie Linux jest potrzebne do stworzenia archiwum danych?

Posiadacz notebooka pragnie zainstalować w nim dodatkowy dysk twardy. Urządzenie ma jedynie jedną zatokę na HDD. Możliwością rozwiązania tego wyzwania może być użycie dysku z interfejsem

Która licencja pozwala na darmowe korzystanie z programu, pod warunkiem, że użytkownik dba o środowisko naturalne?

W usłudze, jaką funkcję pełni protokół RDP?

Czym są programy GRUB, LILO, NTLDR?

Jak nazywa się materiał używany w drukarkach 3D?

Jakie jest tworzywo eksploatacyjne w drukarce laserowej?

Złącze zasilacza ATX12V jest przeznaczone do zasilania

Złącze SC powinno być zainstalowane na przewodzie

Diody LED RGB pełnią funkcję źródła światła w skanerach

Który z podanych adresów IP v.4 należy do klasy C?

Aby uzyskać więcej wolnego miejsca na dysku bez tracenia danych, co należy zrobić?

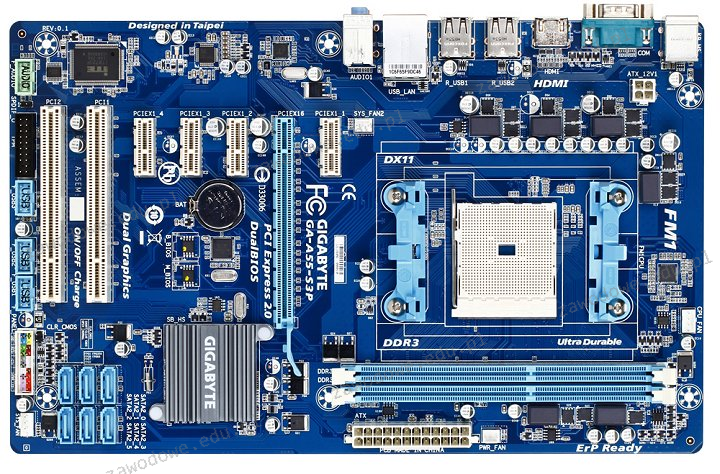

Jakim interfejsem można przesyłać dane między płyta główną, przedstawioną na ilustracji, a urządzeniem zewnętrznym, nie zasilając jednocześnie tego urządzenia przez ten interfejs?

Uzyskanie przechowywania kopii często odwiedzanych witryn oraz zwiększenia bezpieczeństwa przez odfiltrowanie konkretnych treści w sieci Internet można osiągnąć dzięki

Jaką funkcję pełni mechanizm umożliwiający przechowywanie fragmentów dużych plików programów i danych, które nie mogą być w pełni załadowane do pamięci?

Co otrzymujemy, gdy dodamy liczby 338) oraz 718)?

Martwy piksel, będący defektem monitorów LCD, to punkt, który trwa niezmiennie w kolorze

W drukarce laserowej do utrwalenia wydruku na papierze stosuje się

Jakie medium transmisyjne powinno być użyte do połączenia dwóch punktów dystrybucyjnych oddalonych o 600m?

Urządzenie pokazane na ilustracji służy do zgrzewania wtyków

Użycie trunkingowego połączenia między dwoma przełącznikami umożliwia

Który z systemów operacyjnych przeznaczonych do pracy w sieci jest dostępny na podstawie licencji GNU?

Co umożliwia zachowanie jednolitego rozkładu temperatury pomiędzy procesorem a radiatorem?

Oblicz całkowity koszt materiałów potrzebnych do zbudowania sieci w topologii gwiazdy dla 3 komputerów z kartami sieciowymi, używając kabli o długości 2 m. Ceny materiałów są wskazane w tabeli.

| Nazwa elementu | Cena jednostkowa brutto |

|---|---|

| przełącznik | 80 zł |

| wtyk RJ-45 | 1 zł |

| przewód typu „skrętka" | 1 zł za 1 metr |

Jakim kolorem oznaczona jest izolacja żyły pierwszego pinu wtyku RJ45 w układzie połączeń T568A?

Wykorzystując narzędzie diagnostyczne Tracert, można zidentyfikować trasę do określonego celu. Ile routerów pokonał pakiet wysłany do hosta 172.16.0.99?

Jaką liczbę adresów IP należy wykorzystać, aby 4 komputery podłączone do switcha mogły się swobodnie komunikować?

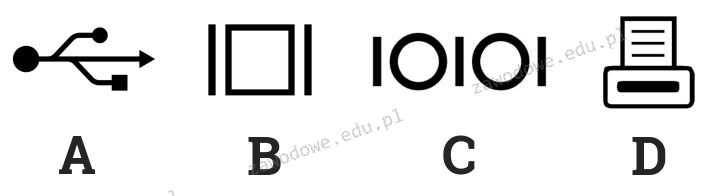

Wskaż ilustrację ilustrującą symbol stosowany do oznaczania portu równoległego LPT?

W systemie Linux komenda ps wyświetli

Złośliwe oprogramowanie, które może umożliwić atak na zainfekowany komputer, np. poprzez otwarcie jednego z portów, to