Pytanie 1

Metoda przesyłania danych między urządzeniem CD/DVD a pamięcią komputera w trybie bezpośredniego dostępu do pamięci to

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

Metoda przesyłania danych między urządzeniem CD/DVD a pamięcią komputera w trybie bezpośredniego dostępu do pamięci to

Symbol przedstawiony na ilustracji oznacza produkt

Dane dotyczące kont użytkowników w systemie Linux są przechowywane w pliku

Jakie polecenie w systemie Linux umożliwia wyświetlenie listy zawartości katalogu?

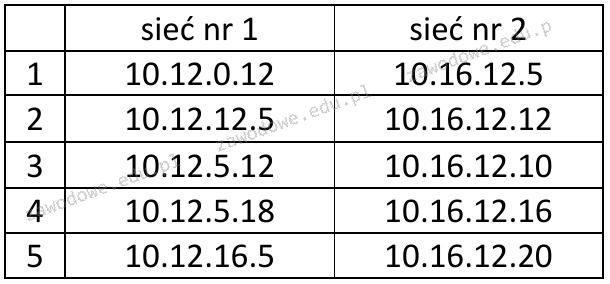

Jaką maskę podsieci należy wybrać dla sieci numer 1 oraz sieci numer 2, aby urządzenia z podanymi adresami mogły komunikować się w swoich podsieciach?

Dezaktywacja automatycznych aktualizacji systemu Windows skutkuje

Polecenie df w systemie Linux umożliwia

Jakie polecenie w terminalu systemu operacyjnego Microsoft Windows wyświetla dane dotyczące wszystkich zasobów udostępnionych na komputerze lokalnym?

Jaki protokół sieciowy używa portu 53?

Złącze SC powinno być zainstalowane na kablu

Obecnie pamięci podręczne drugiego poziomu procesora (ang. "L-2 cache") są zbudowane z układów pamięci

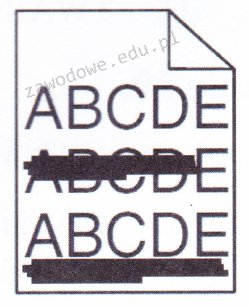

Co może być przyczyną problemów z wydrukiem z drukarki laserowej przedstawionych na ilustracji?

Licencja Office 365 PL Personal (jedno stanowisko, subskrypcja na rok) ESD jest przypisana do

W systemie Blu-ray nośnik przeznaczony do jednokrotnego zapisu jest oznaczany jako

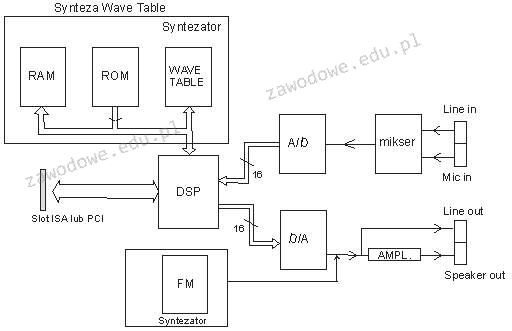

Na które wyjście powinniśmy podłączyć aktywne głośniki w karcie dźwiękowej, której schemat przedstawiony jest na rysunku?

Jakie urządzenie w sieci lokalnej NIE ROZDZIELA obszaru sieci komputerowej na domeny kolizyjne?

Adapter USB do LPT może być użyty w przypadku braku kompatybilności złączy podczas podłączania starszych urządzeń

Jakie narzędzie w systemie Linux pozwala na wyświetlenie danych o sprzęcie zapisanych w BIOS?

Który z parametrów okablowania strukturalnego wskazuje na relację mocy sygnału testowego w jednej parze do mocy sygnału wyindukowanego w sąsiedniej parze na tym samym końcu przewodu?

Urządzenie sieciowe, które łączy pięć komputerów w tej samej sieci, minimalizując ryzyko kolizji pakietów, to

Jak brzmi nazwa profilu użytkownika w systemie Windows, który jest zakładany podczas pierwszego logowania do komputera i zapisany na lokalnym dysku twardym, a wszelkie jego modyfikacje odnoszą się wyłącznie do maszyny, na której zostały przeprowadzone?

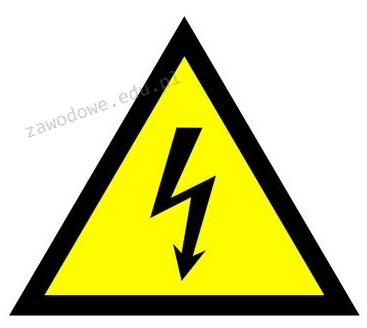

Symbol umieszczony na obudowie komputera stacjonarnego informuje o zagrożeniu przed

Która z kart graficznych nie będzie kompatybilna z monitorem, posiadającym złącza pokazane na ilustracji (zakładając, że nie można użyć adaptera do jego podłączenia)?

Usługa odpowiedzialna za konwersję nazw domen na adresy sieciowe to

Jakie adresy mieszczą się w zakresie klasy C?

Kasety z drukarek po zakończeniu użytkowania powinny zostać

Korzystając z programu Cipher, użytkownik systemu Windows ma możliwość

Rodzaj ataku komputerowego, który polega na pozyskiwaniu wrażliwych informacji osobistych poprzez podszywanie się pod zaufaną osobę lub instytucję, to

Z jaką informacją wiąże się parametr TTL po wykonaniu polecenia ping?

Najczęstszym powodem, dla którego toner rozmazuje się na wydrukach z drukarki laserowej, jest

Jaka jest binarna reprezentacja adresu IP 192.168.1.12?

Który z adresów protokołu IP w wersji 4 jest poprawny pod względem struktury?

Jakie funkcje pełni protokół ARP (Address Resolution Protocol)?

Pierwszym krokiem koniecznym do ochrony rutera przed nieautoryzowanym dostępem do jego panelu konfiguracyjnego jest

Jakie polecenie jest używane do ustawienia konfiguracji interfejsu sieciowego w systemie Linux?

Jakie są korzyści płynące z użycia systemu plików NTFS?

Którą kartę rozszerzeń w komputerze przedstawia to zdjęcie?

W systemie Windows dany użytkownik oraz wszystkie grupy, do których on przynależy, posiadają uprawnienia "odczyt" do folderu XYZ. Czy ten użytkownik będzie mógł zrealizować operacje

Domyślnie dostęp anonimowy do zasobów serwera FTP umożliwia

Jaki rezultat uzyskamy po wykonaniu odejmowania dwóch liczb heksadecymalnych 60A (h) - 3BF (h)?