Pytanie 1

Czym są programy GRUB, LILO, NTLDR?

Wynik: 34/40 punktów (85,0%)

Wymagane minimum: 20 punktów (50%)

Czym są programy GRUB, LILO, NTLDR?

Użycie którego z urządzeń może prowadzić do wzrostu liczby kolizji pakietów w sieci?

Aby umożliwić wymianę informacji pomiędzy sieciami VLAN, wykorzystuje się

System operacyjny został poddany atakowi przez oprogramowanie szpiegujące. Po usunięciu problemów, aby zapobiec przyszłym atakom, należy

Jakim parametrem definiuje się stopień zmniejszenia mocy sygnału w danej parze przewodów po przejściu przez cały tor kablowy?

Który adres IP reprezentuje hosta działającego w sieci o adresie 192.168.160.224/28?

Wykonanie polecenia attrib +h +s +r przykład.txt w konsoli systemu Windows spowoduje

Metoda przesyłania danych pomiędzy urządzeniami CD/DVD a pamięcią komputera w trybie bezpośredniego dostępu do pamięci to

Wskaż właściwą formę maski podsieci?

Jaki protokół stosują komputery, aby informować router o zamiarze dołączenia do lub opuszczenia konkretnej grupy multicastowej?

Jaką operację można wykonać podczas konfiguracji przełącznika CISCO w interfejsie CLI, nie przechodząc do trybu uprzywilejowanego, w zakresie dostępu widocznym w ramce?

| Switch> |

W metodzie dostępu do medium CSMA/CD (Carrier Sense Multiple Access with Collision Detection) stacja, która planuje rozpocząć transmisję, nasłuchuje, czy w sieci występuje aktywność, a następnie

Aby zapobiegać i eliminować szkodliwe oprogramowanie, takie jak exploity, robaki oraz trojany, konieczne jest zainstalowanie oprogramowania

Okablowanie pionowe w sieci strukturalnej łączy jakie elementy?

Kiedy podczas startu systemu z BIOSu firmy AWARD komputer wyemitował długi dźwięk oraz dwa krótkie, to oznacza, że wystąpił błąd?

Na zdjęciu przedstawiono

Do efektywnego zrealizowania macierzy RAID 1 wymagane jest minimum

Osoba korzystająca z systemu Linux, która chce odnaleźć pliki o konkretnej nazwie przy użyciu polecenia systemowego, może wykorzystać komendę

Na ilustracji przedstawiono złącze

Jaki system operacyjny funkcjonuje w trybie tekstowym i umożliwia uruchomienie środowiska graficznego KDE?

Aby zabezpieczyć system przed oprogramowaniem mającym możliwość reprodukcji, konieczne jest zainstalowanie

Po zainstalowaniu systemu Windows 7 zmieniono konfigurację dysku SATA w BIOS-ie komputera z AHCI na IDE. Przy ponownym uruchomieniu komputera system będzie

Podaj prefiks, który identyfikuje adresy globalne w protokole IPv6?

W architekturze sieci lokalnych opartej na modelu klient-serwer

Jaki protokół jest używany przez komendę ping?

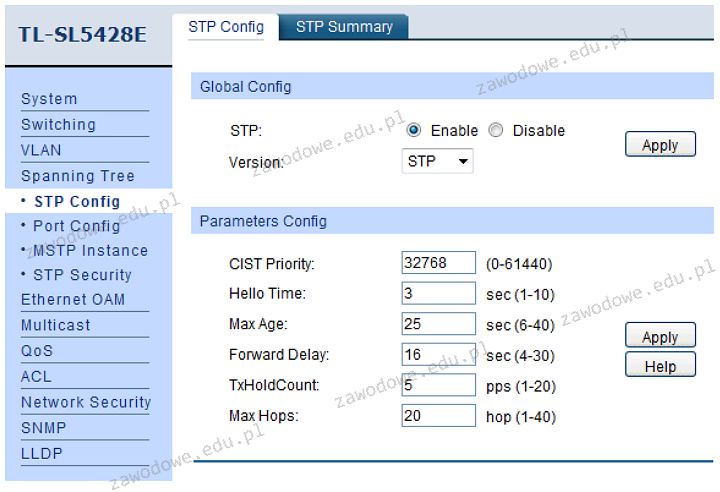

Analizując zrzut ekranu prezentujący ustawienia przełącznika, można zauważyć, że

Wykorzystując narzędzie diagnostyczne Tracert, można zidentyfikować trasę do określonego celu. Ile routerów pokonał pakiet wysłany do hosta 172.16.0.99?

Na ilustracji widoczny jest symbol graficzny

W sieciach komputerowych miarą prędkości przesyłu danych jest

Aby chronić sieć Wi-Fi przed nieupoważnionym dostępem, należy m.in.

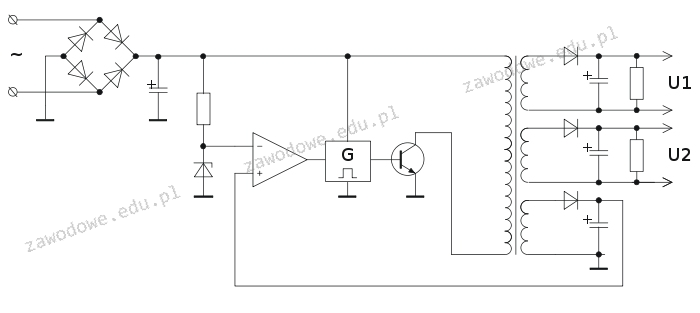

Na rysunku ukazano diagram

Po wykonaniu podanego polecenia w systemie Windows: ```net accounts /MINPWLEN:11``` liczba 11 zostanie przydzielona dla

W sieciach bezprzewodowych Ad-Hoc (Independent Basic Service Set) wykorzystywana jest fizyczna struktura

W dokumentacji jednego z komponentów komputera zawarto informację, że urządzenie obsługuje OpenGL. Jakiego elementu dotyczy ta dokumentacja?

Dodatkowe właściwości wyniku operacji przeprowadzanej przez jednostkę arytmetyczno-logiczna ALU zawiera

W przypadku okablowania strukturalnego opartego na skrętce UTP kat.6, jakie gniazda sieciowe powinny być używane?

Który protokół zamienia adresy IP na adresy MAC, używane w sieciach Ethernet?

Jaką konfigurację sieciową może mieć komputer, który należy do tej samej sieci LAN, co komputer z adresem 10.8.1.10/24?

Który z protokołów przesyła datagramy użytkownika BEZ GWARANCJI ich dostarczenia?

Jak nazywa się jednostka danych PDU w warstwie sieciowej modelu ISO/OSI?