Pytanie 1

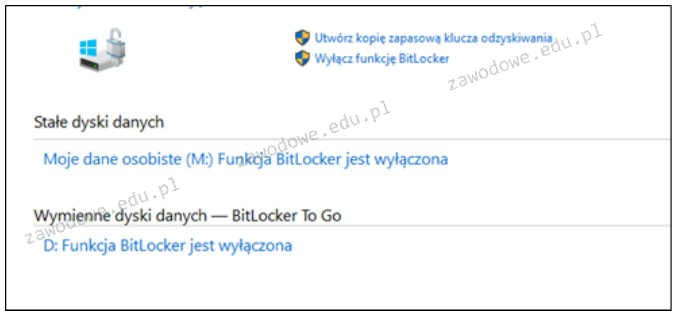

Narzędzie wbudowane w systemy Windows w edycji Enterprise lub Ultimate ma na celu

Wynik: 13/40 punktów (32,5%)

Wymagane minimum: 20 punktów (50%)

Narzędzie wbudowane w systemy Windows w edycji Enterprise lub Ultimate ma na celu

Urządzeniem wykorzystywanym do formowania kształtów oraz grawerowania m.in. w materiałach drewnianych, szklanych i metalowych jest ploter

Drukarka do zdjęć ma mocno zabrudzoną obudowę oraz ekran. Aby oczyścić zanieczyszczenia bez ryzyka ich uszkodzenia, należy zastosować

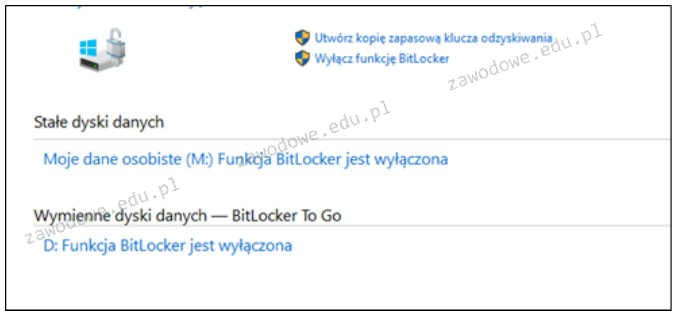

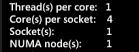

Ilustracja pokazuje panel ustawień bezprzewodowego urządzenia dostępowego, który umożliwia

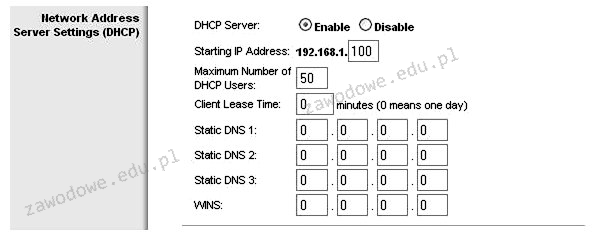

Rejestry widoczne na diagramie procesora mają rolę

Aby podłączyć 6 komputerów do sieci przy użyciu światłowodu, potrzebny jest kabel z co najmniej taką ilością włókien:

Jakie typy połączeń z Internetem mogą być współdzielone w sieci lokalnej?

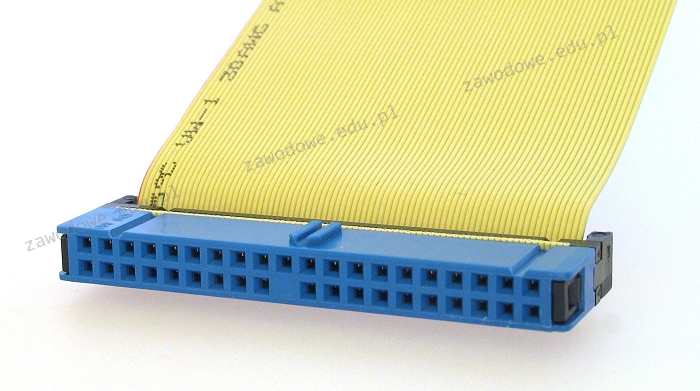

Na ilustracji przedstawiono taśmę (kabel) złącza

Czym jest NAS?

Korzystając z polecenia systemowego ipconfig, można skonfigurować

W systemie Windows po wykonaniu polecenia systeminfo nie otrzyma się informacji o

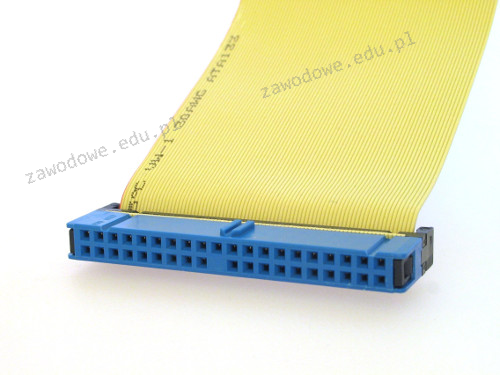

Aby komputer stacjonarny mógł współdziałać z urządzeniami używającymi złącz pokazanych na ilustracji, konieczne jest wyposażenie go w interfejs

Dobrze zaplanowana sieć komputerowa powinna pozwalać na rozbudowę, co oznacza, że musi charakteryzować się

Diagnostykę systemu Linux można przeprowadzić za pomocą komendy

Na podstawie zaprezentowanego cennika oblicz, jaki będzie całkowity koszt jednego dwumodułowego podwójnego gniazda abonenckiego montowanego na powierzchni.

Czym jest serwer poczty elektronicznej?

Taśma drukująca stanowi kluczowy materiał eksploatacyjny w drukarce

Aby wymusić na użytkownikach lokalnych systemów z rodziny Windows Server regularną zmianę haseł oraz stosowanie haseł o odpowiedniej długości, które spełniają kryteria złożoności, należy ustawić

Który z parametrów w ustawieniach punktu dostępowego jest odpowiedzialny za login używany podczas próby połączenia z bezprzewodowym punktem dostępu?

Na ilustracji pokazano wtyczkę taśmy kabel)

Jakie zastosowanie ma przedstawione narzędzie?

Aby podłączyć kasę fiskalną z interfejsem DB-9M do komputera stacjonarnego, należy użyć przewodu

Administrator sieci lokalnej zauważył, że urządzenie typu UPS przełączyło się w tryb awaryjny. Oznacza to awarię systemu

Najskuteczniejszym sposobem na wykonanie codziennego archiwizowania pojedynczego pliku o wielkości 4,8 GB, na jednym komputerze bez dostępu do Internetu jest

Mysz bezprzewodowa jest podłączona do komputera, jednak kursor nie porusza się gładko i „skacze” po ekranie. Możliwą przyczyną problemu z urządzeniem może być

Jeśli sieć 172.16.6.0/26 zostanie podzielona na dwie równe podsieci, to ile adresowalnych hostów będzie w każdej z nich?

Jakie ustawienia otrzyma interfejs sieciowy eth0 po wykonaniu poniższych komend w systemie Linux?

Na stabilność obrazu w monitorach CRT istotny wpływ ma

Który z pakietów powinien być zainstalowany na serwerze Linux, aby komputery z systemem Windows mogły udostępniać pliki oraz drukarki z tego serwera?

Komenda dsadd pozwala na

Prawo osobiste twórcy do oprogramowania komputerowego

Na ilustracji pokazano komponent, który stanowi część

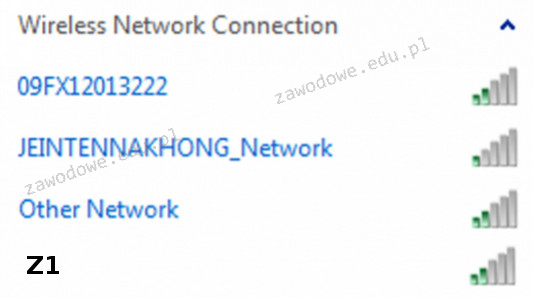

Użytkownik laptopa z systemem Windows 7 widzi dostępne sieci Wi-Fi przedstawione na rysunku. Przy konfiguracji połączenia z siecią Z1 musi określić dla tej sieci

W metodzie dostępu do medium CSMA/CD (Carrier Sense Multiple Access with Collision Detection) stacja planująca rozpoczęcie transmisji sprawdza, czy w sieci ma miejsce ruch, a następnie

Jakie urządzenie sieciowe zostało przedstawione na diagramie sieciowym?

Jakie polecenie należy użyć w systemie Windows, aby przeprowadzić śledzenie trasy pakietów do serwera internetowego?

W układzie SI jednostką, która mierzy napięcie, jest

W przypadku adresacji IPv6, zastosowanie podwójnego dwukropka służy do

Jaki protokół warstwy aplikacji jest wykorzystywany do zarządzania urządzeniami sieciowymi poprzez sieć?

W przypadku planowania wykorzystania przestrzeni dyskowej komputera do przechowywania oraz udostępniania danych, takich jak pliki oraz aplikacje dostępne w internecie, a także ich zarządzania, komputer powinien być skonfigurowany jako