Pytanie 1

Jakie będzie działanie podanych instrukcji JavaScript?

| var elementy = document.getElementsByClassName("styl1"); for(var i = 0; i < elementy.length; i++) elementy[i].style.fontWeight = "bolder"; |

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

Jakie będzie działanie podanych instrukcji JavaScript?

| var elementy = document.getElementsByClassName("styl1"); for(var i = 0; i < elementy.length; i++) elementy[i].style.fontWeight = "bolder"; |

Klucz obcy w tabeli jest używany w celu

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

W języku JavaScript stworzono zmienną i, która będzie przechowywać wynik dzielenia równy 1, to

Wskaż styl CSS za pomocą którego został uzyskany przedstawiony efekt.

|

W kodzie HTML stworzono formularz, który wysyła informacje do pliku formularz.php. Po naciśnięciu przycisku typu submit, przeglądarka zostaje przekierowana na wskazany adres. Na podstawie podanego adresu ```/formularz.php?imie=Anna&nazwisko=Kowalska``` można stwierdzić, że dane do pliku formularz.php zostały wysłane za pomocą metody

W przedstawionym kodzie PHP, co powinno się wyświetlić zamiast znaków zapytania?

| $x = mysql_query('SELECT * FROM mieszkancy'); if(!$x) echo "???????????????????????"; |

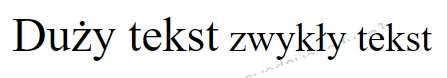

W języku HTML, aby uzyskać efekt podobny do tego w przykładzie, trzeba użyć konstrukcji

Duży tekstzwykły tekst

Duży tekst zwykły tekst

Duży tekst

zwykły tekstDuży tekstzwykły tekst

Jaki zapis w dokumencie HTML umożliwia powiązanie z zewnętrznym arkuszem stylów o nazwie style.css?

Co można powiedzieć o przedstawionym zapisie języka HTML 5?

|

W skrypcie JavaScript deklaracja zmiennych ma miejsce

Osobistym środkiem ochrony dla oczu i twarzy może być

Zamieszczony fragment kodu PHP ma na celu wprowadzenie danych z zmiennych $a, $b, $c do bazy danych w tabeli dane. Tabela dane składa się z czterech pól, z których pierwsze jest autoinkrementowanym kluczem głównym. Które z poniższych poleceń powinno być przypisane do zmiennej $zapytanie?

Aby uzyskać dane z formularza HTML bez ich widoczności w adresie URL, powinno się użyć

Aplikacja o nazwie FileZilla umożliwia

Aby dostosować dźwięk do określonego poziomu głośności, trzeba zastosować efekt

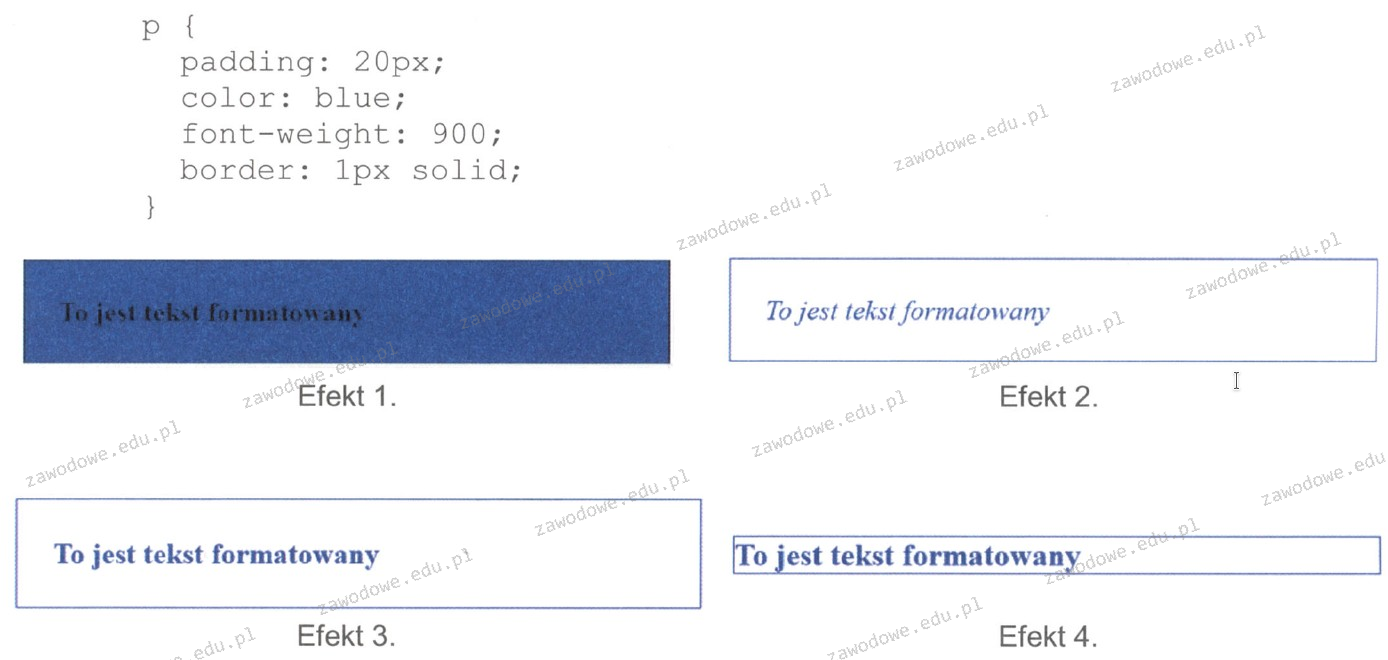

Który z akapitów został sformatowany według podanego stylu, przy założeniu, że pozostałe właściwości akapitu mają wartości domyślne?

Aby na stronie internetowej umieścić logo z przezroczystym tłem, jaki format powinien być zastosowany?

Jaki jest domyślny port dla serwera HTTP?

Czym w relacyjnej bazie danych jest odpowiednik encji?

Jakie znaki będą przechowywane w zmiennej $napis po uruchomieniu poniższego kodu PHP? ```$napis = "Programowanie w PHP"; $napis = substr($napis, 3, 5);```

Jakie wartości powinny mieć zmienne w funkcji z biblioteki mysqli, by ustanowić połączenie z serwerem i bazą danych?

| mysqli_connect($a, $b, $c, $d) or die('Brak połączenia z serwerem MySQL.'); |

Jakiego typu mechanizm zabezpieczeń aplikacji jest zawarty w środowisku uruchomieniowym platformy .NET Framework?

Wskaźnik HTML, który umożliwia oznaczenie tekstu jako błędnego lub nieodpowiedniego poprzez jego przekreślenie, to jaki?

Aby poprawić prędkość ładowania strony z grafiką o wymiarach 2000 px na 760 px, konieczne jest zmniejszenie rozmiarów grafiki?

W CSS, aby ustawić styl obramowania jako linię przerywaną, należy użyć wartości

W tabeli podzespoly należy zaktualizować wartość pola URL na "toshiba.pl" dla wszystkich rekordów, w których pole producent jest równe TOSHIBA. Jak będzie wyglądała ta zmiana w języku SQL?

Jakim słowem kluczowym można zestawić wyniki dwóch zapytań SELECT, które operują na różnych tabelach, aby utworzyć jeden zbiór danych?

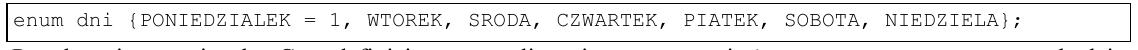

W przedstawionej definicji typu wyliczeniowego w języku C++ enumerator CZWARTEK będzie miał wartość równą

Według którego parametru oraz dla ilu tabel zostaną zwrócone wiersze na liście w wyniku przedstawionego zapytania?

| SELECT * FROM producent, hurtownia, sklep, serwis WHERE producent.nr_id = hurtownia.nr_id AND producent.wyrob_id = serwis.wyrob_id AND hurtownia.nr_id = sklep.nr_id AND sklep.nr_id = serwis.nr_id AND producent.nr_id = 1; |

Fragment tabeli gory prezentuje polskie łańcuchy górskie oraz ich najwyższe szczyty. Przedstaw kwerendę, która oblicza średnią wysokość szczytów dla każdego łańcucha górskiego.

Funkcje takie jak rozmycie Gaussa, wygładzanie oraz szum RGB są elementami oprogramowania do przetwarzania

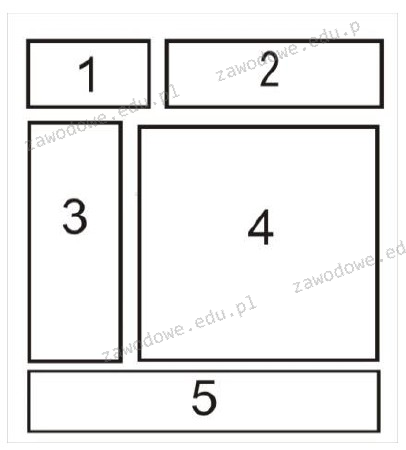

Na ilustracji przedstawiono schemat rozmieszczenia elementów na stronie WWW. W której z jej sekcji zazwyczaj znajduje się stopka strony?

Przy edytowaniu obrazu w programie graficznym rastrowym należy usunąć kolory z obrazu, aby uzyskać jego wersję w skali szarości. Jaką funkcję można zastosować, aby osiągnąć ten efekt?

Funkcja zapisana w języku PHP ma postać jak poniżej. Jej zadaniem jest

| function fun1($liczba) { if($liczba % 2 == 0) return 1; return 0; } |

W HTML atrybut znacznika video, który umożliwia ciągłe odtwarzanie, to

Instrukcja SQL przedstawiona w formie graficznej

| ALTER TABLE 'miasta' ADD 'kod' text; |

Proces przetwarzania sygnału wejściowego w czasie, wykorzystujący zasadę superpozycji, jest związany z filtrem

Jaką złożoność obliczeniową mają problemy związane z przeprowadzaniem operacji na łańcuchach lub tablicach w przypadku dwóch zagnieżdżonych pętli przetwarzających wszystkie elementy?

Jakim zapisem można w dokumencie HTML stworzyć element, który wyświetla obraz kotek.jpg oraz zawiera tekst alternatywny „obrazek kotka”?