Pytanie 1

Wysyłanie żetonu (ang. token) występuje w sieci o fizycznej strukturze

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

Wysyłanie żetonu (ang. token) występuje w sieci o fizycznej strukturze

Niekorzystną właściwością macierzy RAID 0 jest

Który z systemów operacyjnych przeznaczonych do sieci jest dostępny na zasadach licencji GNU?

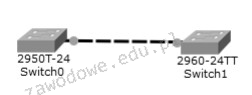

Symbol okablowania przedstawiony na diagramie odnosi się do kabla

Jaką rolę należy przypisać serwerowi z rodziny Windows Server, aby mógł świadczyć usługi rutingu?

Urządzenia wykorzystujące port USB 2.0 są zasilane napięciem, którego wartość znajduje się w przedziale

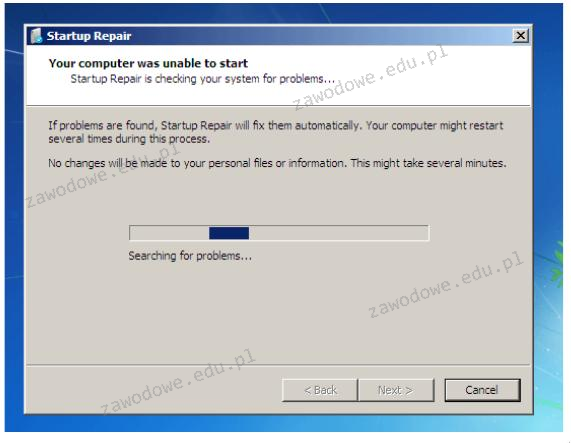

Komunikat, który pojawia się po uruchomieniu narzędzia do naprawy systemu Windows, może sugerować

Plik ma przypisane uprawnienia: rwxr-xr--. Jakie uprawnienia będzie miał plik po zastosowaniu polecenia chmod 745?

Jakie jest źródło pojawienia się komunikatu na ekranie komputera, informującego o wykryciu konfliktu adresów IP?

Który standard w sieciach LAN określa dostęp do medium poprzez wykorzystanie tokenu?

Na którym standardowym porcie funkcjonuje serwer WWW wykorzystujący domyślny protokół HTTPS w typowym ustawieniu?

Aby skaner działał prawidłowo, co należy zrobić?

Na przedstawionym zdjęciu złącza pozwalają na

W metodzie dostępu do medium CSMA/CD (Carrier Sense Multiple Access with Collision Detection) stacja, która planuje rozpocząć transmisję, nasłuchuje, czy w sieci występuje aktywność, a następnie

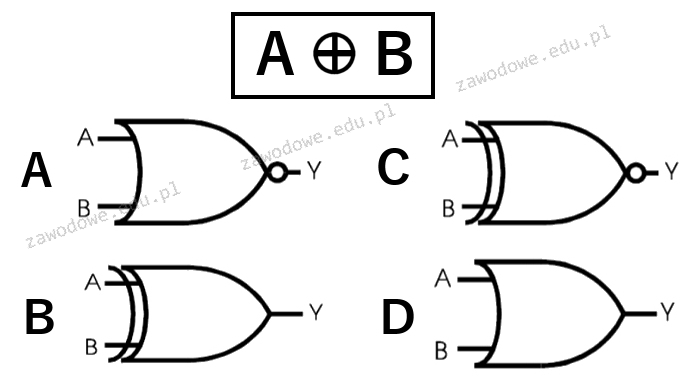

Jaką bramkę logiczną reprezentuje to wyrażenie?

Ile podsieci obejmują komputery z adresami: 192.168.5.12/25, 192.168.5.200/25 oraz 192.158.5.250/25?

Jakie jest kluczowe zadanie protokołu ICMP?

Które z poniższych poleceń w systemie Linux NIE pozwala na przeprowadzenie testów diagnostycznych sprzętu komputerowego?

Transmisja danych typu półduplex to transmisja

Co należy zrobić, gdy podczas uruchamiania komputera procedura POST zgłosi błąd odczytu lub zapisu w pamięci CMOS?

Jakie właściwości topologii fizycznej sieci zostały przedstawione w poniższej ramce?

Obudowa oraz wyświetlacz drukarki fotograficznej są mocno zabrudzone. Jakie środki należy zastosować, aby je oczyścić bez ryzyka uszkodzenia?

Główny księgowy powinien mieć możliwość przywracania zawartości folderów z kopii zapasowej plików. Do jakiej grupy użytkowników w systemie MS Windows XP powinien zostać przypisany?

Nośniki informacji, takie jak dysk twardy, gromadzą dane w jednostkach określanych jako sektory, których rozmiar wynosi

Użytkownik dysponuje komputerem o podanej konfiguracji i systemie Windows 7 Professional 32bit. Która z opcji modernizacji komputera NIE przyczyni się do zwiększenia wydajności?

| Płyta główna | ASRock Z97 Anniversary Z97 DualDDR3-1600 SATA3 RAID HDMI ATX z czterema slotami DDR3 i obsługą RAID poziomu 0,1 |

| Procesor | i3 |

| Pamięć | 1 x 4 GB DDR3 |

| HDD | 2 x 1 TB |

Jakiego protokołu używa warstwa aplikacji w modelu TCP/IP?

Czym są programy GRUB, LILO, NTLDR?

Jakie polecenie w systemie Linux pozwala na zarządzanie uprawnieniami do plików oraz katalogów?

Zamiana taśmy barwiącej wiąże się z eksploatacją drukarki

Jakiego rodzaju papieru należy użyć, aby wykonać "naprasowankę" na T-shircie z własnym zdjęciem przy pomocy drukarki atramentowej?

Jaką postać ma liczba szesnastkowa: FFFF w systemie binarnym?

Które urządzenie poprawi zasięg sieci bezprzewodowej?

Jaką zmianę sygnału realizuje konwerter RAMDAC?

Do czego służy oprogramowanie Microsoft Hyper-V?

Dysk znajdujący się w komputerze ma zostać podzielony na partycje. Jaką maksymalną liczbę partycji rozszerzonych można utworzyć na jednym dysku?

Który system plików powinien być wybrany podczas instalacji Linuxa, aby umożliwić ustalanie uprawnień dla plików i katalogów?

Wskaż program do składu publikacji

W nagłówku ramki standardu IEEE 802.3, który należy do warstwy łącza danych, znajduje się

Po przeprowadzeniu diagnostyki komputera stwierdzono, że temperatura pracy karty graficznej z wyjściami HDMI oraz D-SUB, umieszczonej w gnieździe PCI Express stacjonarnego komputera, wynosi 87°C. W takiej sytuacji serwisant powinien

Jakie protokoły przesyłają cykliczne kopie tablic routingu do sąsiadującego rutera i NIE ZAWIERAJĄ pełnych informacji o dalekich ruterach?