Pytanie 1

Płyta główna serwerowa potrzebuje pamięci z rejestrem do prawidłowego funkcjonowania. Który z poniższych modułów pamięci będzie zgodny z tą płytą?

Wynik: 0/40 punktów (0,0%)

Wymagane minimum: 20 punktów (50%)

Płyta główna serwerowa potrzebuje pamięci z rejestrem do prawidłowego funkcjonowania. Który z poniższych modułów pamięci będzie zgodny z tą płytą?

Magistrala PCI-Express stosuje do przesyłania danych metodę komunikacji

Brak odpowiedzi na to pytanie.

Jaka jest prędkość przesyłania danych w standardzie 1000Base-T?

Brak odpowiedzi na to pytanie.

W podejściu archiwizacji danych określanym jako Dziadek – Ojciec – Syn na poziomie Dziadek wykonuje się kopię danych na koniec

Brak odpowiedzi na to pytanie.

Na ilustracji ukazano port w komputerze, który służy do podłączenia

Brak odpowiedzi na to pytanie.

Aby chronić sieć Wi-Fi przed nieupoważnionym dostępem, należy m.in.

Brak odpowiedzi na to pytanie.

W systemach Windows, aby określić, w którym miejscu w sieci zatrzymał się pakiet, stosuje się komendę

Brak odpowiedzi na to pytanie.

Układy sekwencyjne stworzone z grupy przerzutników, zazwyczaj synchronicznych typu D, wykorzystywane do magazynowania danych, to

Brak odpowiedzi na to pytanie.

Zastosowanie symulacji stanów logicznych w obwodach cyfrowych pozwala na

Brak odpowiedzi na to pytanie.

Jakiego rodzaju adresację stosuje protokół IPv6?

Brak odpowiedzi na to pytanie.

Wskaż poprawną wersję maski podsieci?

Brak odpowiedzi na to pytanie.

Z jakiego typu pamięci korzysta dysk SSD?

Brak odpowiedzi na to pytanie.

Wynikiem przeprowadzenia polecenia arp -a 192.168.1.1 w systemie MS Windows jest pokazanie

Brak odpowiedzi na to pytanie.

Jakie właściwości posiada topologia fizyczna sieci opisana w ramce?

Brak odpowiedzi na to pytanie.

Impulsator pozwala na diagnozowanie uszkodzonych układów logicznych komputera między innymi poprzez

Brak odpowiedzi na to pytanie.

Która z poniższych liczb w systemie dziesiętnym poprawnie przedstawia liczbę 101111112?

Brak odpowiedzi na to pytanie.

Które z poniższych stwierdzeń dotyczących konta użytkownika Active Directory w systemie Windows jest prawdziwe?

Brak odpowiedzi na to pytanie.

W dokumentacji dotyczącej karty dźwiękowej można znaleźć informację: częstotliwość próbkowania 22 kHz oraz rozdzielczość próbkowania 16 bitów. Jaka będzie przybliżona objętość pliku audio z 10-sekundowym nagraniem mono (jednokanałowym)?

Brak odpowiedzi na to pytanie.

Jaki protokół stworzony przez IBM służy do udostępniania plików w architekturze klient-serwer oraz do współdzielenia zasobów z sieciami Microsoft w systemach operacyjnych LINUX i UNIX?

Brak odpowiedzi na to pytanie.

Technologia procesorów z serii Intel Core, wykorzystywana w układach i5, i7 oraz i9, umożliwiająca podniesienie częstotliwości w sytuacji, gdy komputer potrzebuje większej mocy obliczeniowej, to

Brak odpowiedzi na to pytanie.

Protokół ARP (Address Resolution Protocol) służy do konwersji adresu IP na

Brak odpowiedzi na to pytanie.

Znak przedstawiony na ilustracji, zgodny z normą Energy Star, wskazuje na urządzenie

Brak odpowiedzi na to pytanie.

Standard WIFI 802.11 b/g używa pasma

Brak odpowiedzi na to pytanie.

Oprogramowanie, które regularnie przerywa działanie przez pokazanie komunikatu o konieczności uiszczenia opłaty, co prowadzi do zniknięcia tego komunikatu, jest dystrybuowane na podstawie licencji

Brak odpowiedzi na to pytanie.

Bęben światłoczuły stanowi istotny komponent w funkcjonowaniu drukarki

Brak odpowiedzi na to pytanie.

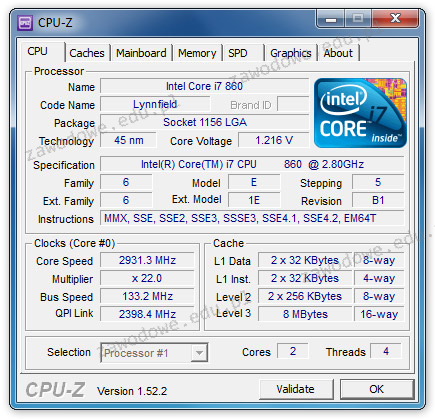

W dokumentacji technicznej procesora producent umieścił wyniki testu, który został wykonany przy użyciu programu CPU-Z. Z tych danych wynika, że procesor dysponuje

Brak odpowiedzi na to pytanie.

Wskaż technologię stosowaną do zapewnienia dostępu do Internetu w połączeniu z usługą telewizji kablowej, w której światłowód oraz kabel koncentryczny pełnią rolę medium transmisyjnego

Brak odpowiedzi na to pytanie.

Jakie narzędzie należy zastosować w systemie Windows, aby skonfigurować właściwości wszystkich zainstalowanych urządzeń lub wyświetlić ich listę?

Brak odpowiedzi na to pytanie.

Który z standardów korzysta z częstotliwości 5 GHz?

Brak odpowiedzi na to pytanie.

Który z adresów protokołu IP w wersji 4 jest poprawny pod względem struktury?

Brak odpowiedzi na to pytanie.

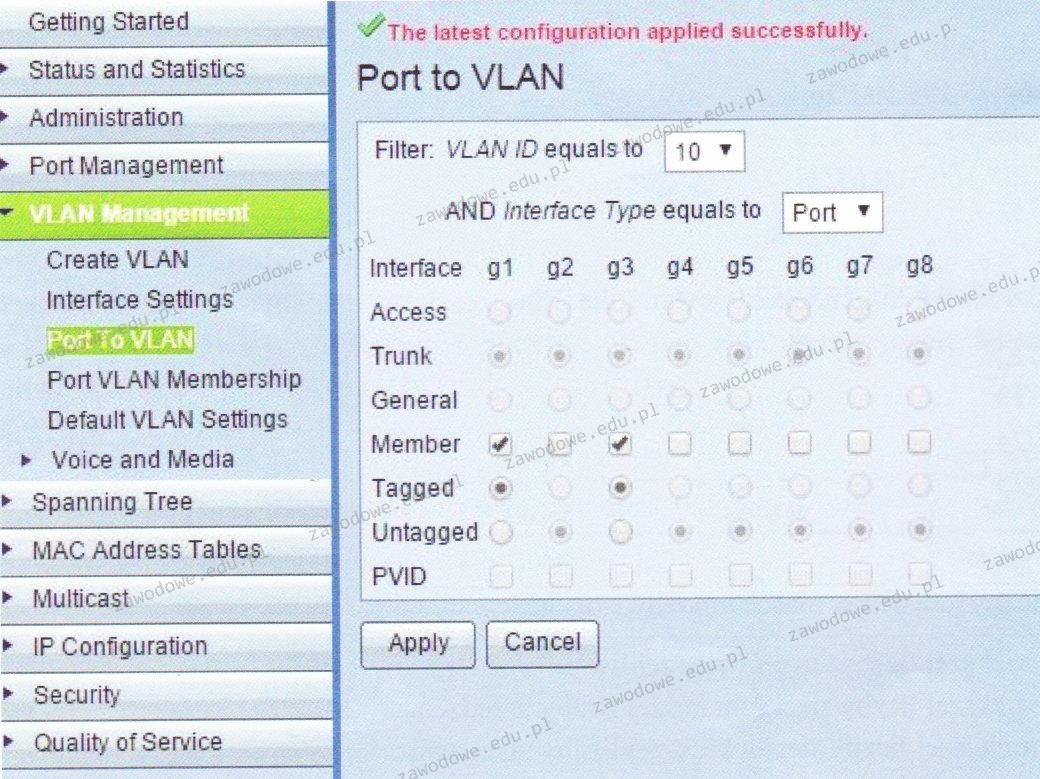

Na ilustracji przedstawiona jest konfiguracja

Brak odpowiedzi na to pytanie.

Symbol graficzny przedstawiony na rysunku wskazuje na opakowanie

Brak odpowiedzi na to pytanie.

Przedmiot widoczny na ilustracji to

Brak odpowiedzi na to pytanie.

W standardzie Ethernet 100Base-TX do przesyłania danych używane są żyły kabla UTP przypisane do pinów

Brak odpowiedzi na to pytanie.

Użytkownik planuje instalację 32-bitowego systemu operacyjnego Windows 7. Jaka jest minimalna ilość pamięci RAM, którą powinien mieć komputer, aby system mógł działać w trybie graficznym?

Brak odpowiedzi na to pytanie.

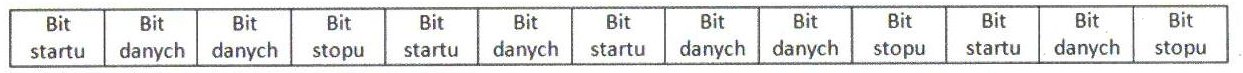

Jakiego typu transmisję danych przesyłanych za pomocą interfejsu komputera osobistego pokazano na ilustracji?

Brak odpowiedzi na to pytanie.

Adres MAC (Medium Access Control Address) stanowi fizyczny identyfikator interfejsu sieciowego Ethernet w obrębie modelu OSI

Brak odpowiedzi na to pytanie.

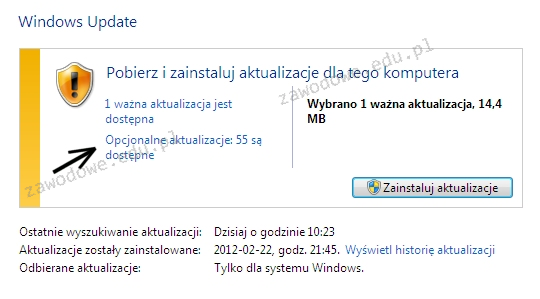

Jeżeli użytkownik zaznaczy opcję wskazaną za pomocą strzałki, będzie miał możliwość instalacji aktualizacji

Brak odpowiedzi na to pytanie.

Jednym ze sposobów na ograniczenie dostępu do sieci bezprzewodowej dla nieuprawnionych osób jest

Brak odpowiedzi na to pytanie.

Adres fizyczny karty sieciowej AC-72-89-17-6E-B2 zapisany jest w formacie

Brak odpowiedzi na to pytanie.