Pytanie 1

Według modelu TCP/IP protokoły DNS, FTP i SMTP są przypisane do warstwy

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

Według modelu TCP/IP protokoły DNS, FTP i SMTP są przypisane do warstwy

Według specyfikacji JEDEC, napięcie zasilania dla modułów pamięci RAM DDR3L wynosi

Jak nazywa się protokół, który umożliwia pobieranie wiadomości z serwera?

Który z protokołów jest używany do przesyłania plików na serwer?

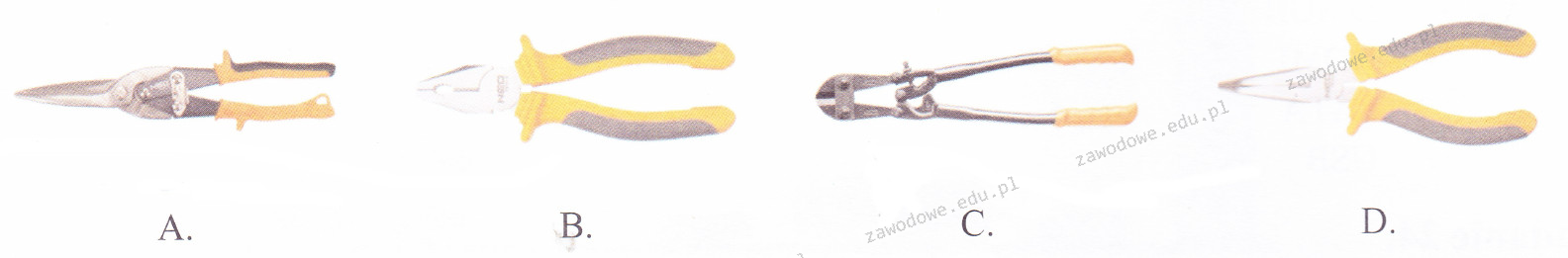

Jakie narzędzie jest najbardziej odpowiednie do delikatnego zgięcia blachy obudowy komputera oraz przykręcenia śruby montażowej w trudno dostępnej lokalizacji?

Elementem eksploatacyjnym drukarki laserowej jest wszystko oprócz

Który z standardów Gigabit Ethernet pozwala na stworzenie segmentów sieci o długości 550 m/5000 m przy szybkości przesyłu danych 1 Gb/s?

Na ilustracji widoczne jest urządzenie służące do

Po zainstalowaniu Windows 10, aby skonfigurować połączenie internetowe z ograniczeniem danych, w ustawieniach sieci i Internetu należy ustawić typ połączenia

Dezaktywacja automatycznych aktualizacji systemu Windows skutkuje

Jakie czynniki nie powodują utraty danych z dysku twardego HDD?

W systemie działającym w trybie wielozadaniowości z wywłaszczeniem program, który zatrzymał się

Autor oprogramowania zamieszczonego powyżej udziela zgody na jego nieodpłatne wykorzystywanie wyłącznie w przypadku

W systemie operacyjnym Linux, aby sprawdzić ilość dostępnego miejsca na dyskach, można użyć polecenia

Użytkownicy sieci WiFi zauważyli problemy oraz częste zrywanie połączenia z internetem. Co może być przyczyną tej sytuacji?

Jakie polecenie w systemie Linux pozwala na dodanie istniejącego użytkownika nowak do grupy technikum?

Przyczyną niekontrolowanego wypełnienia przestrzeni na dysku może być

W systemach Windows istnieje możliwość przypisania użytkownika do dowolnej grupy za pomocą panelu

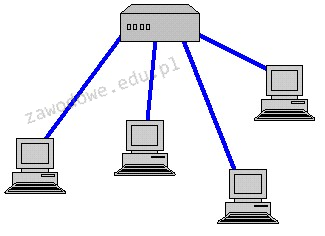

Jaką topologię fizyczną sieci ukazuje przedstawiony rysunek?

Który system plików powinien być wybrany podczas instalacji Linuxa, aby umożliwić ustalanie uprawnień dla plików i katalogów?

Wskaż standard protokołu wykorzystywanego do kablowego połączenia dwóch urządzeń

ping 192.168.11.3 Jaką komendę należy wpisać w miejsce kropek, aby w systemie Linux wydłużyć domyślny odstęp czasowy między pakietami podczas używania polecenia ping?

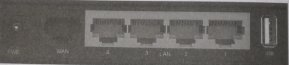

Na który port rutera należy podłączyć kabel od zewnętrznej sieci, aby uzyskać dostęp pośredni do Internetu?

W trakcie konserwacji oraz czyszczenia drukarki laserowej, która jest odłączona od zasilania, pracownik serwisu komputerowego może zastosować jako środek ochrony osobistej

Które złącze w karcie graficznej nie stanowi interfejsu cyfrowego?

Usługi na serwerze są konfigurowane za pomocą

Jakie będą całkowite wydatki na materiały potrzebne do stworzenia 20 kabli połączeniowych typu patchcord, z których każdy ma długość 1,5m, jeśli cena 1 metra bieżącego kabla wynosi 1zł, a cena wtyku to 50 gr?

Zjawisko, w którym pliki przechowywane na dysku twardym są umieszczane w nieprzylegających do siebie klastrach, nosi nazwę

W systemie Linux komenda, która pozwala na wyświetlenie informacji o aktywnych procesach, to

Jakie składniki systemu komputerowego muszą być usuwane w wyspecjalizowanych zakładach przetwarzania ze względu na obecność niebezpiecznych substancji lub chemicznych pierwiastków?

Gdy użytkownik wykonuje w wierszu poleceń komendę ping www.onet.pl, otrzymuje komunikat: "Żądanie polecenia ping nie może znaleźć hosta www.onet.pl Sprawdź nazwę i ponów próbę". Z kolei, po wpisaniu w wierszu poleceń komendy ping 213.180.141.140 (adres IP serwera www.onet.pl), użytkownik otrzymuje odpowiedź z serwera. Jakie mogą być przyczyny tej sytuacji?

Jaki protokół sygnalizacyjny jest wykorzystywany w technologii VoIP?

Jakie urządzenie sieciowe umożliwia połączenie sieci LAN z WAN?

Jakie polecenie jest używane do ustawienia konfiguracji interfejsu sieciowego w systemie Linux?

Aby przesłać projekt wydruku bezpośrednio z komputera do drukarki 3D, której parametry są pokazane w tabeli, można zastosować złącze

| Technologia pracy | FDM (Fused Deposition Modeling) |

| Głowica drukująca | Podwójny ekstruder z unikalnym systemem unoszenia dyszy i wymiennymi modułami drukującymi (PrintCore) |

| Średnica filamentu | 2,85 mm |

| Platforma drukowania | Szklana, podgrzewana |

| Temperatura platformy | 20°C – 100°C |

| Temperatura dyszy | 180°C – 280°C |

| Łączność | WiFi, Ethernet, USB |

| Rozpoznawanie materiału | Skaner NFC |

Na ilustracji przedstawiono końcówkę wkrętaka typu

Podczas konserwacji i czyszczenia drukarki laserowej, która jest odłączona od zasilania, pracownik serwisu komputerowego może zastosować jako środek ochrony indywidualnej

Zidentyfikuj urządzenie przedstawione na ilustracji

Jakie polecenie w systemie operacyjnym Linux służy do monitorowania komunikacji protokołów TCP/IP lub innych przesyłanych lub odbieranych w sieci komputerowej, do której jest podłączony komputer użytkownika?

Atak na system komputerowy przeprowadzany jednocześnie z wielu maszyn w sieci, który polega na zablokowaniu działania tego systemu przez zajęcie wszystkich dostępnych zasobów, określany jest mianem