Pytanie 1

Domyślny port, na którym działa usługa "Pulpit zdalny", to

Wynik: 29/40 punktów (72,5%)

Wymagane minimum: 20 punktów (50%)

Domyślny port, na którym działa usługa "Pulpit zdalny", to

Urządzenie elektryczne lub elektroniczne, które zostało zużyte i posiada znak widoczny na ilustracji, powinno być

W przypadku drukarki igłowej, jaki materiał eksploatacyjny jest używany?

W modelu RGB, kolor w systemie szesnastkowym przedstawia się w ten sposób: ABCDEF. Wartość natężenia koloru niebieskiego w tym zapisie odpowiada liczbie dziesiętnej

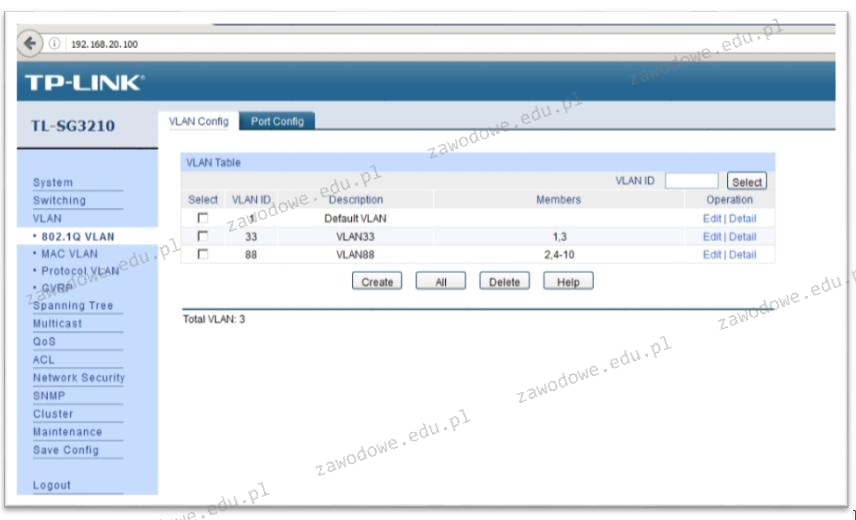

Na schemacie przedstawiono układ urządzenia. Do jakich portów należy podłączyć serwer o adresie IP 192.168.20.254/24 oraz stację roboczą o adresie IP 192.168.20.10/24, aby umożliwić ich komunikację w sieci?

Jaką minimalną liczbę bitów potrzebujemy w systemie binarnym, aby zapisać liczbę heksadecymalną 110 (h)?

W którym trybie działania procesora Intel x86 uruchamiane były aplikacje 16-bitowe?

Urządzenie sieciowe nazywane mostem (ang. bridge) to:

Wskaź na błędny układ dysku z użyciem tablicy partycji MBR?

Zasadniczym sposobem zabezpieczenia danych przechowywanych na serwerze jest

Użytkownik napotyka trudności z uruchomieniem systemu Windows. W celu rozwiązania tego problemu skorzystał z narzędzia System Image Recovery, które

Aby zweryfikować schemat połączeń kabla UTP Cat 5e w sieci lokalnej, należy zastosować

Który z poniższych mechanizmów zagwarantuje najwyższy poziom ochrony w sieciach bezprzewodowych opartych na standardzie 802.11n?

Odmianą pamięci, która zapewnia tylko odczyt i może być usunięta przy użyciu światła ultrafioletowego, jest pamięć

Podczas skanowania reprodukcji obrazu z magazynu, na skanie pojawiły się regularne wzory, zwane morą. Jaką funkcję skanera należy zastosować, aby pozbyć się mory?

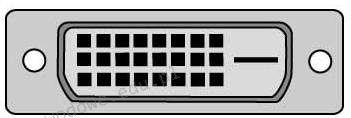

Jak brzmi nazwa portu umieszczonego na tylnym panelu komputera, który znajduje się na przedstawionym rysunku?

Administrator powinien podzielić adres 10.0.0.0/16 na 4 jednorodne podsieci zawierające równą liczbę hostów. Jaką maskę będą miały te podsieci?

Podaj adres rozgłoszeniowy sieci, do której przynależy host o adresie 88.89.90.91/6?

Po uruchomieniu komputera, procedura POST wskazuje 512 MB RAM. Natomiast w ogólnych właściwościach systemu operacyjnego Windows wyświetla się wartość 480 MB RAM. Jakie są powody tej różnicy?

W standardzie IEEE 802.3af metoda zasilania różnych urządzeń sieciowych została określona przez technologię

Symbol przedstawiony na ilustracji wskazuje na produkt

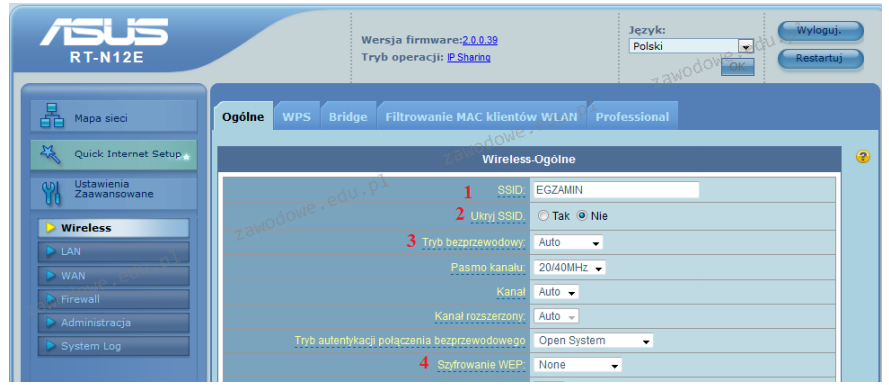

Aby zablokować widoczność identyfikatora sieci Wi-Fi, konieczne jest dokonanie zmian w ustawieniach rutera w sekcji oznaczonej numerem

Która z poniższych opcji nie jest wykorzystywana do zdalnego zarządzania stacjami roboczymi?

W celu konserwacji elementów z łożyskami oraz ślizgami w urządzeniach peryferyjnych wykorzystuje się

Aby wymienić uszkodzony moduł pamięci RAM, najpierw trzeba

Jaką topologię fizyczną wykorzystuje się w sieciach o logice Token Ring?

Który adres IP jest przypisany do klasy A?

Jakim materiałem eksploatacyjnym posługuje się kolorowa drukarka laserowa?

Jakie polecenie pozwala na uzyskanie informacji o bieżących połączeniach TCP oraz o portach źródłowych i docelowych?

Skrót określający translację adresów w sieciach to

Jakie elementy wchodzą w skład dokumentacji powykonawczej?

Jakie polecenie w środowisku Linux pozwala na modyfikację uprawnień dostępu do pliku lub katalogu?

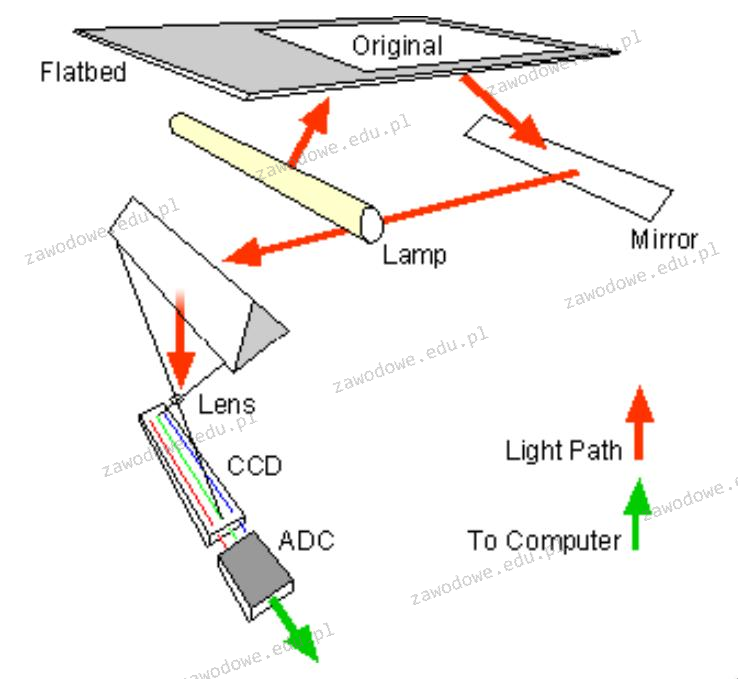

Ilustrowany schemat obrazuje zasadę funkcjonowania

Czym jest kopia różnicowa?

Które z poniższych stwierdzeń NIE odnosi się do pamięci cache L1?

Jakie urządzenie należy zastosować do pomiaru mocy zużywanej przez komputer?

Rodzaj połączenia VPN obsługiwany przez system Windows Server, w którym użytkownicy są uwierzytelniani za pomocą niezabezpieczonych połączeń, a szyfrowanie zaczyna się dopiero po wymianie uwierzytelnień, to

Który protokół z warstwy aplikacji reguluje przesyłanie wiadomości e-mail?

Jaką standardową wartość maksymalnej odległości można zastosować pomiędzy urządzeniami sieciowymi, które są ze sobą połączone przewodem UTP kat.5e?

Jeżeli rozmiar jednostki alokacji wynosi 1024 bajty, to ile klastrów zajmą pliki umieszczone w tabeli na dysku?

| Nazwa | Wielkość |

|---|---|

| Ala.exe | 50 B |

| Dom.bat | 1024 B |

| Wirus.exe | 2 kB |

| Domes.exr | 350 B |