Pytanie 1

Jaki system plików powinien być wybrany przy instalacji systemu Linux?

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

Jaki system plików powinien być wybrany przy instalacji systemu Linux?

Jakie urządzenie umożliwia testowanie strukturalnego okablowania światłowodowego?

Zastosowanie programu firewall ma na celu ochronę

Proces zapisywania kluczy rejestru do pliku określamy jako

Co należy zrobić w pierwszej kolejności, gdy dysza w drukarce atramentowej jest zaschnięta z powodu długotrwałych przestojów?

Wartość sumy liczb binarnych 1010 i 111 zapisana w systemie dziesiętnym to

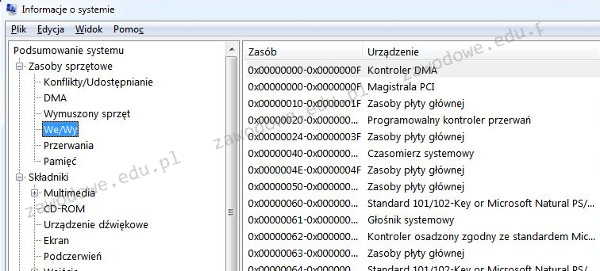

W jakim systemie numerycznym przedstawione są zakresy We/Wy na ilustracji?

Która z wymienionych czynności nie jest związana z personalizacją systemu operacyjnego Windows?

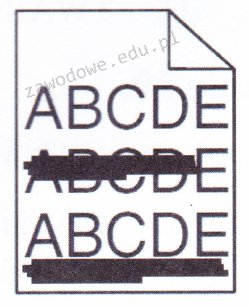

Co może być przyczyną problemów z wydrukiem z drukarki laserowej przedstawionych na ilustracji?

Jakie oprogramowanie dostarcza najwięcej informacji diagnostycznych na temat procesora CPU?

Który z poniższych adresów stanowi adres rozgłoszeniowy dla sieci 172.16.64.0/26?

W dokumentacji płyty głównej podano informację "wsparcie dla S/PDIF Out". Co to oznacza w kontekście tej płyty głównej?

Schemat ilustruje fizyczną strukturę

Administrator systemu Windows zauważył znaczne spowolnienie działania komputera spowodowane niską ilością dostępnej pamięci RAM. W celu zidentyfikowania programu, który zużywa jej najwięcej, powinien skorzystać z narzędzia

Czym jest prefetching?

Aby przywrócić dane z sformatowanego dysku twardego, konieczne jest zastosowanie programu

Jakiej funkcji powinno się użyć, aby utworzyć kopię zapasową rejestru systemowego w programie regedit?

Jakie urządzenie jest pokazane na ilustracji?

Wirus komputerowy to aplikacja, która

Jaką długość ma adres IP wersji 4?

W komunikacie o błędzie w systemie, informacja przedstawiana w formacie heksadecymalnym oznacza

Jaki adres IPv4 identyfikuje urządzenie funkcjonujące w sieci o adresie 14.36.64.0/20?

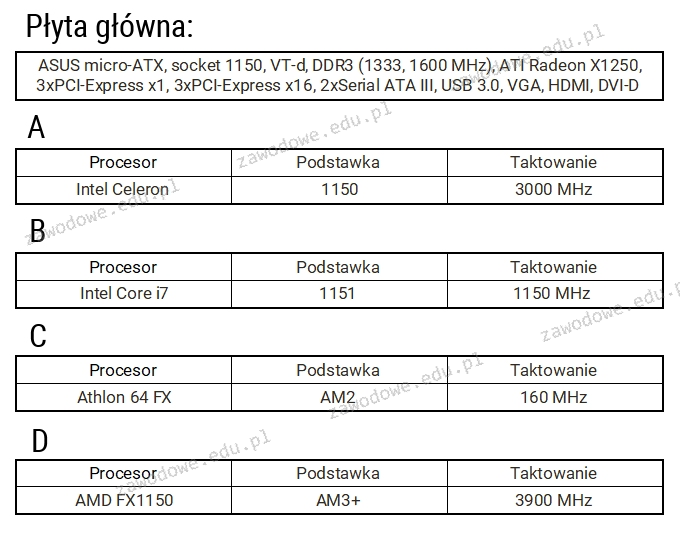

Jaki procesor pasuje do płyty głównej o podanej specyfikacji?

Wskaż ilustrację obrazującą typowy materiał eksploatacyjny używany w drukarkach żelowych?

Który standard Ethernet określa Gigabit Ethernet dla okablowania UTP?

W jakiej topologii fizycznej sieci każde urządzenie ma dokładnie dwa połączenia, jedno z najbliższymi sąsiadami, a dane są przesyłane z jednego komputera do kolejnego w formie pętli?

Jakie urządzenie sieciowe umożliwia połączenie sieci LAN z WAN?

W systemie Linux komenda, która pozwala na wyświetlenie informacji o aktywnych procesach, to

Na którym standardowym porcie funkcjonuje serwer WWW wykorzystujący domyślny protokół HTTPS w typowym ustawieniu?

Dane z HDD, którego sterownik silnika SM jest uszkodzony, można odzyskać

Adres IP jest przypisywany przełącznikowi warstwy drugiej w celu

Aby poprawić bezpieczeństwo prywatnych danych sesji na stronie internetowej, zaleca się dezaktywację w ustawieniach przeglądarki

Aby skaner działał prawidłowo, co należy zrobić?

Sieci lokalne o architekturze klient-serwer są definiowane przez to, że

W systemach Windows istnieje możliwość przypisania użytkownika do dowolnej grupy za pomocą panelu

Pomiar strukturalnego okablowania metodą Permanent Link polega na

Jaki typ zabezpieczeń w sieciach WiFi oferuje najwyższy poziom ochrony?

Według normy JEDEC, napięcie zasilające dla modułów pamięci RAM DDR3L wynosi

Który z wymienionych adresów stanowi adres hosta w obrębie sieci 10.128.0.0/10?

Thunderbolt jest typem interfejsu: