Pytanie 1

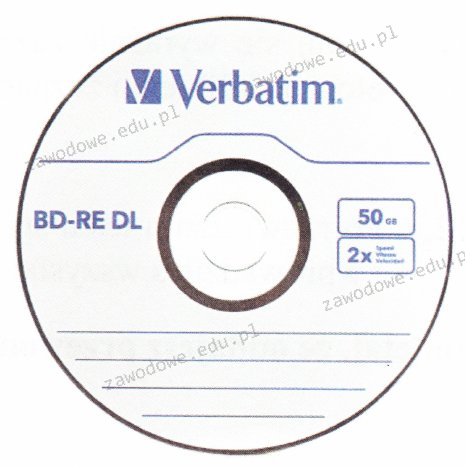

Aby nagrać dane na nośniku przedstawionym na ilustracji, konieczny jest odpowiedni napęd

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

Aby nagrać dane na nośniku przedstawionym na ilustracji, konieczny jest odpowiedni napęd

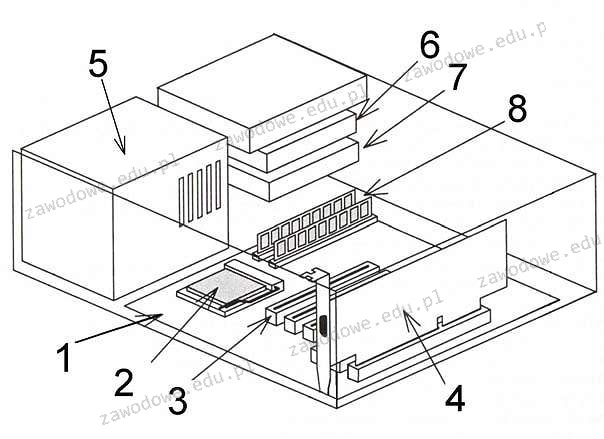

Na ilustracji procesor jest oznaczony liczbą

Numer 22 umieszczony w adresie http://www.adres_serwera.pl:22 wskazuje na

Menedżer usług IIS (Internet Information Services) w systemie Windows stanowi graficzny interfejs do konfiguracji serwera

Który kolor żyły nie występuje w kablu typu skrętka?

Aby poprawić bezpieczeństwo zasobów sieciowych, administrator sieci komputerowej w firmie otrzymał zadanie podziału aktualnej lokalnej sieci komputerowej na 16 podsieci. Obecna sieć posiada adres IP 192.168.20.0 i maskę 255.255.255.0. Jaką maskę sieci powinien zastosować administrator?

Instalacja systemów Linux oraz Windows 7 przebiegła bez problemów. Oba systemy zainstalowały się prawidłowo z domyślnymi konfiguracjami. Na tym samym komputerze, o tej samej konfiguracji, podczas instalacji systemu Windows XP pojawił się komunikat o braku dysków twardych, co może sugerować

Jaką kwotę trzeba będzie zapłacić za wymianę karty graficznej w komputerze, jeśli koszt karty wynosi 250 zł, czas wymiany to 80 minut, a cena za każdą rozpoczętą roboczogodzinę to 50 zł?

Narzędzie pokazane na ilustracji służy do

Każdy następny router IP na ścieżce pakietu

Która kopia w procesie archiwizacji plików pozostawia oznaczenie archiwizacji?

Jaka jest maksymalna liczba hostów, które można przypisać w sieci o adresie IP klasy B?

Podaj standard interfejsu wykorzystywanego do przewodowego łączenia dwóch urządzeń.

Urządzenie warstwy dystrybucji, które umożliwia komunikację pomiędzy różnymi sieciami, to

Jakie medium transmisyjne jest związane z adapterem przedstawionym na ilustracji?

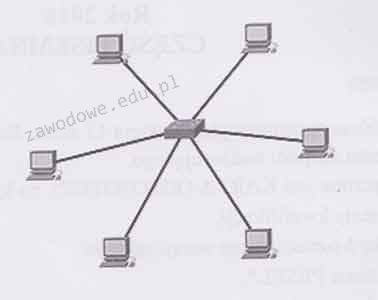

Schemat ilustruje fizyczną strukturę

Osoba korzystająca z systemu Linux, która chce odnaleźć pliki o konkretnej nazwie przy użyciu polecenia systemowego, może wykorzystać komendę

Jakie narzędzie jest używane w systemie Windows do przywracania właściwych wersji plików systemowych?

W systemie Windows odpowiednikiem macierzy RAID1 jest wolumin

W trakcie instalacji oraz konfiguracji serwera DHCP w systemach z rodziny Windows Server, można wprowadzić zastrzeżenia dla adresów, które będą definiować

Jakie urządzenie powinno być użyte do połączenia komputerów w układzie gwiazdowym?

W której warstwie modelu ISO/OSI odbywa się segmentacja danych, komunikacja w trybie połączeniowym z użyciem protokołu TCP oraz komunikacja w trybie bezpołączeniowym z zastosowaniem UDP?

Początkowe znaki heksadecymalne adresu IPv6 przeznaczonego do link-local to

W jakiej topologii sieci komputerowej każdy komputer jest połączony z dokładnie dwoma innymi komputerami, bez żadnych dodatkowych urządzeń aktywnych?

Podaj domyślny port używany do przesyłania poleceń w serwerze FTP

Do wykonywania spawów włókien światłowodowych nie jest konieczne:

Jak nazywa się magistrala, która w komputerze łączy procesor z kontrolerem pamięci i składa się z szyny adresowej, szyny danych oraz linii sterujących?

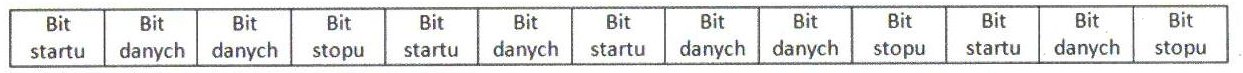

Jakiego typu transmisję danych przesyłanych za pomocą interfejsu komputera osobistego pokazano na ilustracji?

Przypisanie licencji oprogramowania do pojedynczego komputera lub jego komponentów stanowi charakterystykę licencji

Jak powinno być usytuowanie gniazd komputerowych RJ45 względem powierzchni biurowej zgodnie z normą PN-EN 50174?

Na ilustracji zaprezentowano sieć komputerową w układzie

Co oznacza skrót 'RAID' w kontekście systemów komputerowych?

Aby sygnały pochodzące z dwóch routerów w sieci WiFi pracującej w standardzie 802.11g nie wpływały na siebie nawzajem, należy skonfigurować kanały o numerach

Jakie urządzenie jest używane do łączenia lokalnej sieci bezprzewodowej z siecią kablową?

Który z podanych adresów protokołu IPv4 jest adresem klasy D?

Technika określana jako rytownictwo dotyczy zasady funkcjonowania plotera

NAT64 (Network Address Translation 64) to proces, który dokonuje mapowania adresów

Jak nazywa się atak na sieć komputerową, który polega na przechwytywaniu przesyłanych w niej pakietów?

Jakie narzędzie wykorzystuje się do połączenia pigtaila z włóknami światłowodowymi?

W systemie Linux do obserwacji aktywnych procesów wykorzystuje się polecenie