Pytanie 1

Jaki zapis w systemie binarnym odpowiada liczbie 91 w systemie szesnastkowym?

Wynik: 8/40 punktów (20,0%)

Wymagane minimum: 20 punktów (50%)

Jaki zapis w systemie binarnym odpowiada liczbie 91 w systemie szesnastkowym?

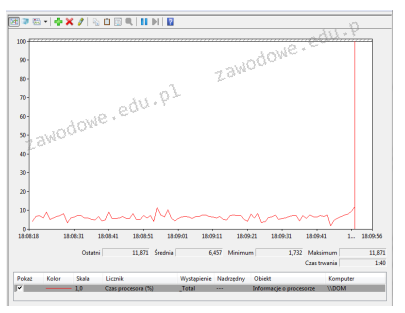

Aby zainicjować w systemie Windows oprogramowanie do monitorowania wydajności komputera przedstawione na ilustracji, należy otworzyć

Który kabel powinien być użyty do budowy sieci w lokalach, gdzie występują intensywne pola zakłócające?

W systemie Windows pamięć wirtualna ma na celu

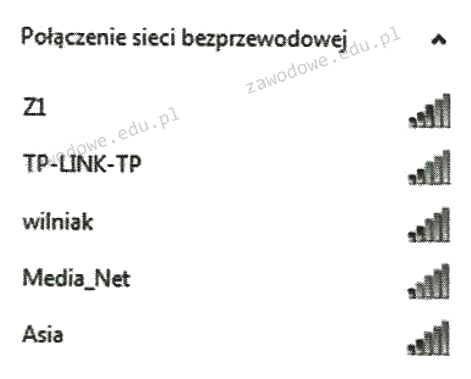

Użytkownik laptopa z systemem Windows 7 widzi dostępne sieci Wi-Fi, jak przedstawiono na ilustracji. Przy konfiguracji połączenia z siecią Z1 musi wprowadzić

W systemie Windows za pomocą komendy assoc można

Zjawisko, w którym pliki przechowywane na dysku twardym są umieszczane w nieprzylegających do siebie klastrach, nosi nazwę

Który z wymienionych adresów należy do klasy C?

Który z protokołów jest używany w komunikacji głosowej przez internet?

W celu zainstalowania serwera proxy w systemie Linux, należy wykorzystać oprogramowanie

Ile sieci obejmują komputery z adresami IP i maskami sieci wskazanymi w tabeli?

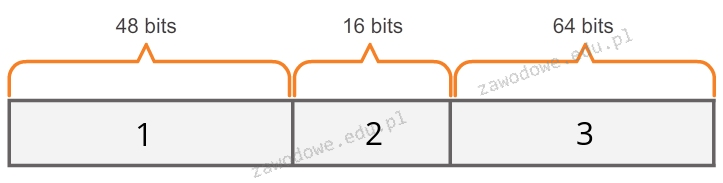

Jaką sekwencję mają elementy adresu globalnego IPv6 typu unicast ukazanym na diagramie?

Jaki będzie najniższy koszt zakupu kabla UTP, potrzebnego do okablowania kategorii 5e, aby połączyć panel krosowniczy z dwoma podwójnymi gniazdami natynkowymi 2 x RJ45, które są oddalone odpowiednio o 10 m i 20 m od panelu, jeśli cena 1 m kabla wynosi 1,20 zł?

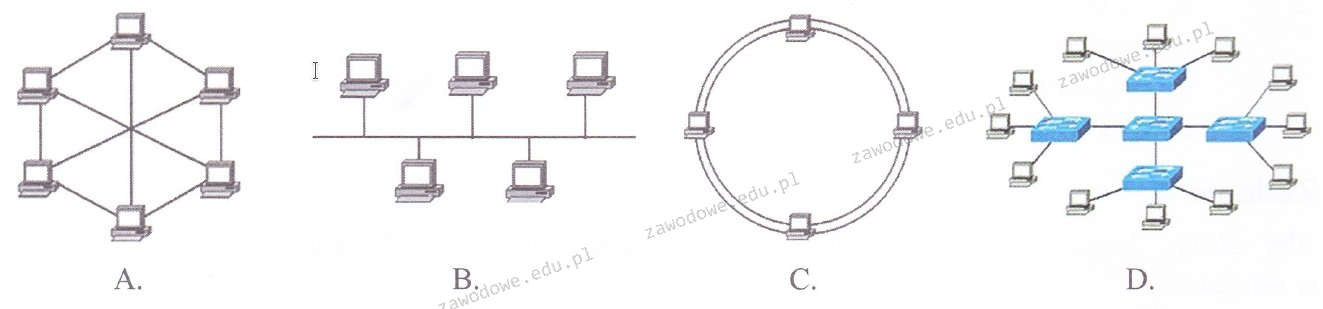

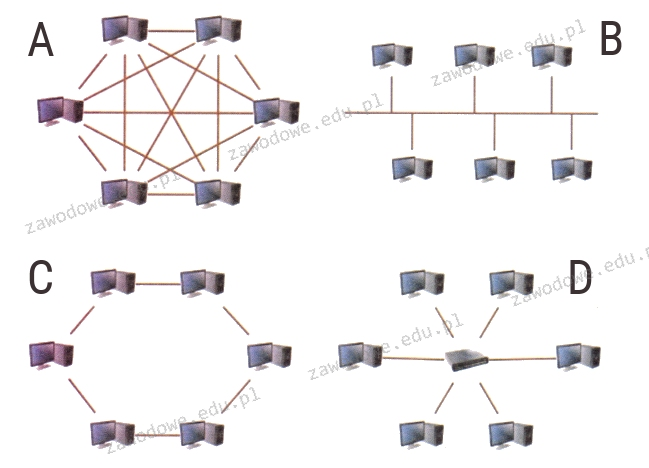

Na którym z przedstawionych rysunków ukazano topologię sieci typu magistrala?

Jakie polecenie w systemie Windows należy użyć, aby ustalić liczbę ruterów pośrednich znajdujących się pomiędzy hostem źródłowym a celem?

Jakie urządzenie w sieci lokalnej nie wydziela segmentów sieci komputerowej na kolizyjne domeny?

Jaki jest standardowy port dla serwera HTTP?

Jaką usługę wykorzystuje się do automatycznego przypisywania adresów IP do komputerów w sieci?

Która z wymienionych właściwości kabla koncentrycznego RG-58 sprawia, że nie jest on obecnie używany do tworzenia lokalnych sieci komputerowych?

Jakie urządzenie sieciowe widnieje na ilustracji?

Komputer jest połączony z myszą bezprzewodową, a kursor w trakcie używania nie porusza się płynnie, tylko "skacze" po ekranie. Możliwą przyczyną awarii urządzenia może być

Brak odpowiedzi na to pytanie.

W systemie operacyjnym Linux proces archiwizacji danych wykonuje się za pomocą polecenia

Brak odpowiedzi na to pytanie.

Aby zminimalizować wpływ zakłóceń elektromagnetycznych na przesyłany sygnał w projektowanej sieci komputerowej, co należy zastosować?

Brak odpowiedzi na to pytanie.

Z jakim protokołem związane są terminy "Sequence number" oraz "Acknowledgment number"?

Brak odpowiedzi na to pytanie.

Jak najlepiej chronić zebrane dane przed dostępem w przypadku kradzieży komputera?

Brak odpowiedzi na to pytanie.

Który z protokołów NIE jest używany do ustawiania wirtualnej sieci prywatnej?

Brak odpowiedzi na to pytanie.

W systemie Windows aktualne ustawienia użytkownika komputera przechowywane są w gałęzi rejestru o skrócie

Brak odpowiedzi na to pytanie.

Czym jest NAS?

Brak odpowiedzi na to pytanie.

Która norma w Polsce definiuje zasady dotyczące okablowania strukturalnego?

Brak odpowiedzi na to pytanie.

W którym trybie działania procesora Intel x86 uruchamiane były aplikacje 16-bitowe?

Brak odpowiedzi na to pytanie.

Chusteczki nasączone substancją o właściwościach antystatycznych służą do czyszczenia

Brak odpowiedzi na to pytanie.

Aby podłączyć kabel w module Keystone, jakie narzędzie należy zastosować?

Brak odpowiedzi na to pytanie.

Jaki będzie rezultat odejmowania dwóch liczb zapisanych w systemie heksadecymalnym 60Ah - 3BFh?

Brak odpowiedzi na to pytanie.

Jeżeli szybkość pobierania danych z sieci wynosi 8 Mb/s, to w ciągu 6 s możliwe jest pobranie pliku o maksymalnej wielkości równej

Brak odpowiedzi na to pytanie.

Brak danych dotyczących parzystości liczby lub znaku rezultatu operacji w ALU może sugerować usterki w funkcjonowaniu

Brak odpowiedzi na to pytanie.

Główna rola serwera FTP polega na

Brak odpowiedzi na to pytanie.

Mechanizm, który pozwala na podłączenie urządzeń peryferyjnych do systemu komputerowego, w którym każde urządzenie jest identyfikowane przez przypisany mu numer, to

Brak odpowiedzi na to pytanie.

Jakie przyporządkowanie: urządzenie - funkcja, którą pełni, jest błędne?

Brak odpowiedzi na to pytanie.

Jakie jest ciało odpowiedzialne za publikację dokumentów RFC (Request For Comments), które określają zasady rozwoju Internetu?

Brak odpowiedzi na to pytanie.

Która z przedstawionych na rysunkach topologii jest topologią siatkową?

Brak odpowiedzi na to pytanie.