Pytanie 1

Który z protokołów służy do weryfikacji poprawności połączenia pomiędzy dwoma hostami?

Wynik: 31/40 punktów (77,5%)

Wymagane minimum: 20 punktów (50%)

Który z protokołów służy do weryfikacji poprawności połączenia pomiędzy dwoma hostami?

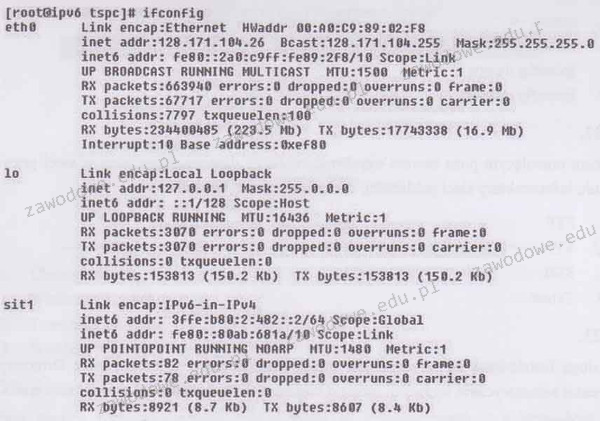

Jaki adres IP został przypisany do hosta na interfejsie sieciowym eth0?

W biurze należy zamontować 5 podwójnych gniazd abonenckich. Średnia odległość od lokalnego punktu dystrybucyjnego do gniazda abonenckiego wynosi 10m. Jaki będzie przybliżony koszt zakupu kabla UTP kategorii 5e do utworzenia sieci lokalnej, jeśli cena brutto za 1m kabla UTP kategorii 5e wynosi 1,60 zł?

Stacja robocza powinna znajdować się w tej samej podsieci co serwer o adresie IP 192.168.10.150 i masce 255.255.255.192. Który adres IP powinien być skonfigurowany w ustawieniach protokołu TCP/IP karty sieciowej stacji roboczej?

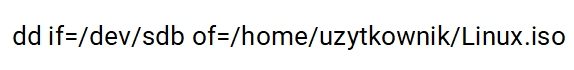

Program o nazwie dd, którego przykład użycia przedstawiono w systemie Linux, umożliwia

Aby zminimalizować główne zagrożenia dotyczące bezpieczeństwa podczas pracy na komputerze podłączonym do sieci Internet, najpierw należy

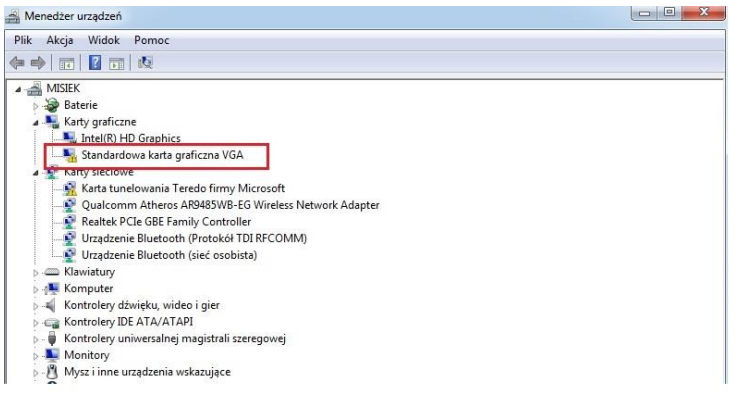

Jakie kroki powinien podjąć użytkownik, aby wyeliminować błąd zaznaczony na rysunku ramką?

Aby uruchomić edytor rejestru w systemie Windows, należy skorzystać z narzędzia

Który z trybów nie jest dostępny dla narzędzia powiększenia w systemie Windows?

Najbardziej rozwinięty tryb funkcjonowania portu równoległego zgodnego z normą IEEE-1284, który tworzy dwukierunkową szeregę 8-bitową zdolną do przesyłania zarówno danych, jak i adresów z maksymalną prędkością transmisji wynoszącą 2,3 MB/s oraz umożliwia podłączenie do 64 urządzeń, to

Jakiego parametru wymaga konfiguracja serwera DHCP?

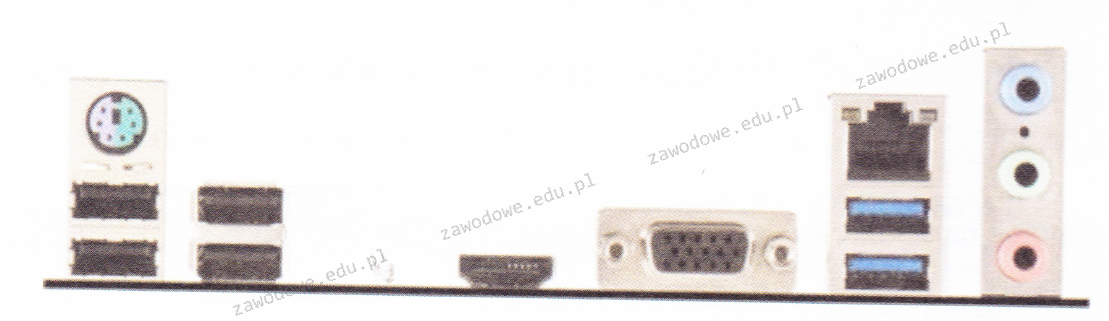

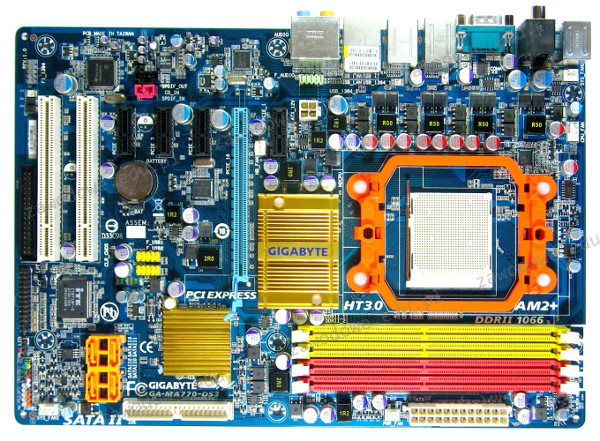

Zidentyfikuj interfejsy znajdujące się na panelu tylnym płyty głównej:

ACPI to interfejs, który umożliwia

Napięcie, które jest przekazywane do różnych komponentów komputera w zasilaczu komputerowym według standardu ATX, jest obniżane z poziomu 230V, między innymi do wartości

Jakie polecenie diagnostyczne powinno się użyć, aby uzyskać informacje na temat tego, czy miejsce docelowe odpowiada oraz po jakim czasie nastąpiła odpowiedź?

Jakie urządzenie umożliwia połączenie sieci lokalnej z siecią rozległą?

Która z licencji pozwala każdemu użytkownikowi na wykorzystywanie programu bez ograniczeń związanych z prawami autorskimi?

Jakie napięcie zasilające mogą mieć urządzenia wykorzystujące port USB 2.0?

Który z wymienionych adresów stanowi adres hosta w obrębie sieci 10.128.0.0/10?

Jakie narzędzie pozwala na zarządzanie menadżerem rozruchu w systemach Windows od wersji Vista?

Funkcja Intel Turbo Boost w mikroprocesorze umożliwia

Z jaką minimalną efektywną częstotliwością taktowania mogą działać pamięci DDR2?

Czym dokonuje się przekształcenia kodu źródłowego w program do wykonania?

Jakie są zakresy częstotliwości oraz maksymalne prędkości przesyłu danych w standardzie 802.11g WiFi?

Największą pojemność spośród nośników optycznych posiada płyta

W sieci o adresie 192.168.20.0 użyto maski podsieci 255.255.255.248. Jak wiele adresów IP będzie dostępnych dla urządzeń?

W laserowej drukarce do utrwalania wydruku na papierze stosuje się

Który z podanych adresów IP należy do kategorii adresów prywatnych?

Jakim interfejsem można uzyskać transmisję danych o maksymalnej przepustowości 6 Gb/s?

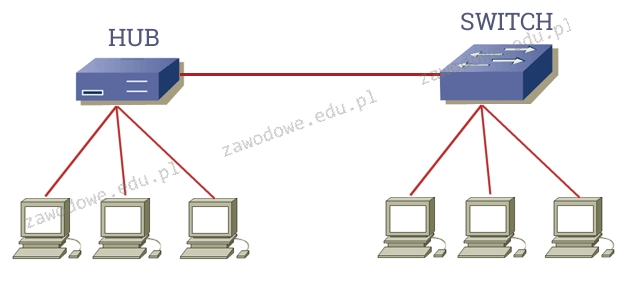

Ile kolizji domenowych występuje w sieci przedstawionej na ilustracji?

Jaki adres IP należy do urządzenia funkcjonującego w sieci 10.0.0.0/17?

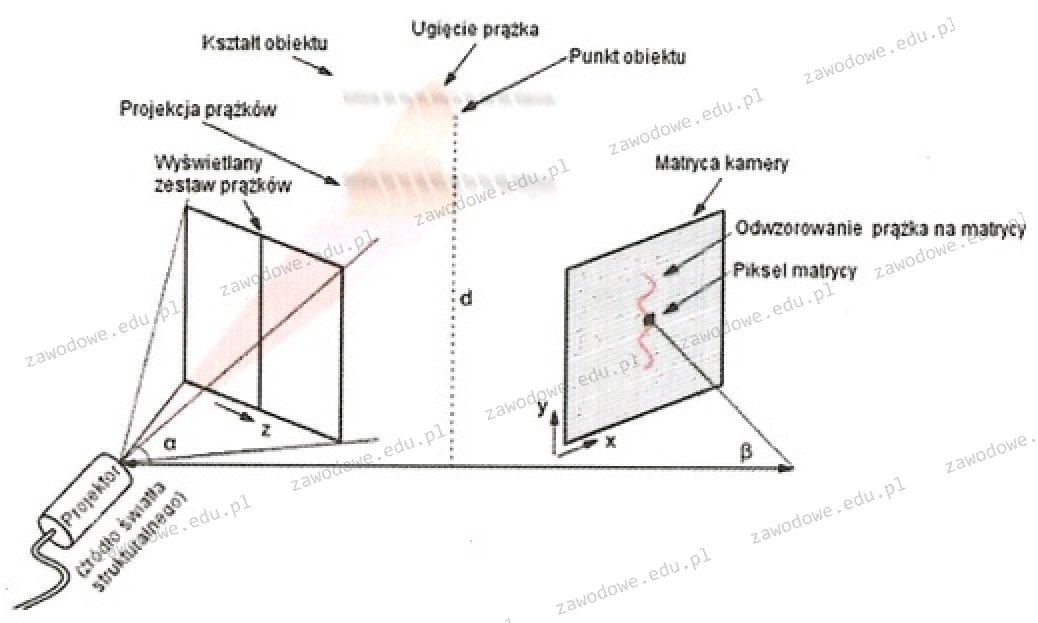

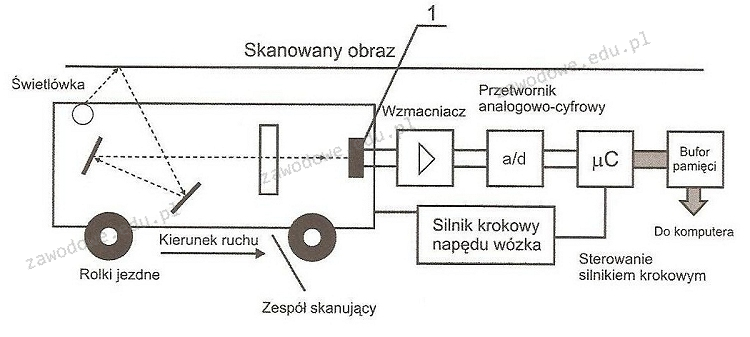

Zaprezentowany diagram ilustruje zasadę funkcjonowania skanera

Jaką długość w bitach ma adres logiczny IPv6?

Na diagramie działania skanera, element oznaczony numerem 1 odpowiada za

W systemie Windows przy użyciu polecenia assoc można

Jakie złącze umożliwia przesył danych między przedstawioną na ilustracji płytą główną a urządzeniem zewnętrznym, nie dostarczając jednocześnie zasilania do tego urządzenia przez interfejs?

W skład sieci komputerowej wchodzi 3 komputery stacjonarne oraz drukarka sieciowa, które są połączone kablem UTP z routerem mającym porty 1 x WAN oraz 5 x LAN. Które urządzenie sieciowe pozwoli na dołączenie kablem UTP dwóch dodatkowych komputerów do tej sieci?

Który typ drukarki stosuje metodę, w której stały barwnik jest przenoszony z taśmy na papier odporny na wysoką temperaturę?

W systemie Windows, gdzie można ustalić wymagania dotyczące złożoności hasła?

W którym typie macierzy, wszystkie fizyczne dyski są postrzegane jako jeden dysk logiczny?